As ameaças internas representam um risco de segurança significativo para as empresas. Segundo alguns relatos, mais de 60% das organizações sofreram um ataque com ameaças internas – é a sua empresa a seguir?

Não se preocupe. Há medidas a tomar — bem como sinais a procurar — para detectar e proteger contra ameaças internas comuns sem quebrar o banco.

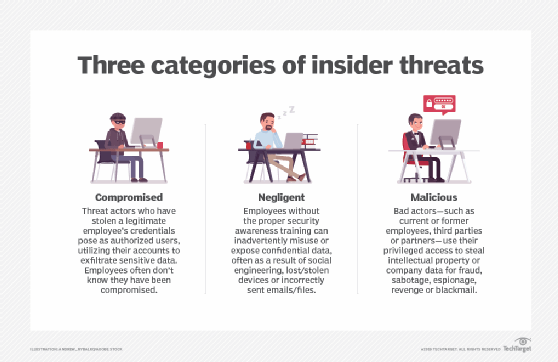

Overtodo, existem três tipos comuns de ameaças de infiltrados: infiltrados comprometidos, tais como um empregado cujas credenciais foram roubadas; infiltrados negligentes, por exemplo, se um empregado colocar mal um portátil ou enviar incorrectamente um e-mail; e infiltrados maliciosos, incluindo empregados descontentes, que cometem actos como roubo, fraude, sabotagem, espionagem e chantagem.

Estas ameaças podem ser ainda mais decompostas pela forma como os dados sensíveis são divulgados. Eis seis ameaças internas comuns que representam um perigo para os dados sensíveis, juntamente com estratégias de mitigação para cada uma.

Explorar informação através de software de acesso remoto

Problema: Uma quantidade considerável de abuso de informação privilegiada é realizada fora do local através de ferramentas de acesso remoto. Os utilizadores são menos susceptíveis de serem apanhados a roubar dados sensíveis quando o podem fazer fora do local. Além disso, os computadores portáteis inadequadamente protegidos, por exemplo, podem acabar nas mãos de um agressor se deixados sem vigilância, perdidos ou roubados. Uma série de ferramentas de acesso remoto, nomeadamente o protocolo de desktop remoto da Microsoft (RDP), são particularmente susceptíveis de infiltração.

Solução: A partilha sólida e as permissões de ficheiros são críticas, assim como o SO e o registo de aplicações. Com muitas opções de acesso remoto, é possível permitir controlos de segurança mais apertados sobre certas características e acesso ao sistema, monitorizar a utilização dos funcionários em tempo real e gerar registos de utilização. Analise a configuração do seu sistema e determine que características e pistas de auditoria podem proporcionar uma melhor gestão, relatórios e segurança. Também é comum que o abuso ocorra durante horários não comerciais, por isso considere limitar os tempos em que os utilizadores podem aceder remotamente aos sistemas.

Requisitos de frases-passe fortes podem frustrar logins adivinhados, e exigir que os utilizadores efectuem o log in após a poupança de energia pode manter os utilizadores não autorizados bloqueados. Criptografar os discos rígidos do sistema também ajuda a proteger os sistemas que se perdem ou são roubados. Para prevenir riscos de RDP, é melhor desactivar o protocolo quando possível. Caso contrário, recomenda-se a aplicação de correcções adequadas e a utilização da Política de Grupo.

Ameaças de terceiros

Problema: Terceiros que têm acesso a sistemas empresariais – pensem que os contratantes, os trabalhadores a tempo parcial, clientes, fornecedores e prestadores de serviços – podem apresentar um risco importante para os dados sensíveis. Também conhecidos como ataques à cadeia de fornecimento ou ataques à cadeia de valor, os ataques de terceiros deixam os dados sensíveis e a reputação de uma empresa vulnerável, como evidenciado na ruptura do alvo em 2013, na qual os dados dos clientes foram roubados após a obtenção das credenciais de um contratante HVAC por hackers.

Solução: Certifique-se de que qualquer terceiro com quem trabalhe é digno de confiança – veja o seu passado e obtenha referências, se possível. Em segundo lugar, tenha um bom programa de gestão de risco de terceiros. Os instrumentos de monitorização são fundamentais para identificar comportamentos maliciosos ou anómalos. A análise do comportamento do utilizador pode detectar condutas erráticas. Restringir o acesso de terceiros através do princípio do privilégio mínimo para impedir o acesso a qualquer coisa na rede para além do necessário para completar o seu trabalho.

É também importante rever regularmente as contas de terceiros para assegurar que as permissões do sistema são terminadas após a conclusão do seu trabalho. Revisões regulares de acesso de utilizadores, tanto para funcionários como para terceiros, é uma prática crítica de segurança.

Leaking data via email e mensagens instantâneas

Problem: Informação sensível incluída ou anexada a um e-mail ou IM pode facilmente – e, muitas vezes, involuntariamente – acabar em mãos erradas. Este é um dos tipos mais fáceis de ameaças internas a eliminar.

Solução: Uma das estratégias de mitigação mais eficazes para apanhar a informação sensível que sai da rede é a criação de um analisador de rede para filtrar palavras-chave, anexos e assim por diante. A utilização de filtragem de conteúdo baseada em cliente ou servidor pode também capturar e bloquear a saída de informação sensível. Da mesma forma, mecanismos de segurança de mensagens baseados no perímetro ou externalizados oferecem filtragem e bloqueio de conteúdos fáceis de gerir.

p>Cuidado que nenhuma destas opções funciona bem se o tráfego de mensagens for encriptado. No entanto, a filtragem irá pelo menos realçar o facto de que tal comunicação está a ter lugar. Por falar nisso, não se esqueça de rever regularmente as regras de firewall empresarial para determinar não só o que é permitido entrar, mas também o que é permitido sair da rede.

Outra ameaça de e-mail e mensagens a considerar é o phishing e outros esquemas de engenharia social. Não se esqueça de incluir formação de consciência de segurança como parte do seu programa de ameaças internas.

Insegurança na partilha de ficheiros

Problema: Quer permita ou não software de partilha de ficheiros como o Dropbox ou Google Drive, ou ferramentas de colaboração como o IM, Slack ou Skype, é provável que estejam na sua rede e à espera de serem abusados. Os serviços em si não são o problema; é a forma como são utilizados que causa problemas. Basta uma simples má configuração para servir as unidades locais e de rede da sua rede para o mundo.

p>Solução: Se a sua organização permite a partilha de ficheiros e software de colaboração, é necessário assegurar que os utilizadores estejam cientes dos perigos. Ferramentas de monitorização podem ajudar as empresas a detectar e gerir a utilização de ferramentas de partilha de ficheiros e colaboração.

Se não quiser que estes serviços sejam utilizados, pode tentar bloqueá-los na firewall; no entanto, por vezes o software é suficientemente inteligente para encontrar portas abertas para sair. Note também que se tiver o Dropbox de grau empresarial, por exemplo, não pode desactivar o uso pessoal do Dropbox e manter a versão empresarial. Certifique-se de utilizar um analisador de rede e realize regularmente uma auditoria de regras de firewall.

Utilização descuidada de redes sem fios

Problema: Um dos tipos mais involuntários de ameaças internas é a utilização insegura de redes sem fios. Quer seja num café, aeroporto ou hotel, as ondas de rádio não seguras podem facilmente colocar em risco dados sensíveis. Basta uma espreitadela nas comunicações por correio electrónico ou transferências de ficheiros para que informações valiosas possam ser roubadas. As redes Wi-Fi são mais susceptíveis a estes ataques, mas não se esqueça do Bluetooth nos smartphones e nos tablets. Além disso, se tiver LANs sem fios dentro da sua organização, os funcionários poderiam usá-las para explorar a rede após horas.

Solução: Não pode controlar as ondas de rádio fora do seu escritório, mas pode permitir a utilização segura de Wi-Fi. Isto implica a utilização de uma VPN para conectividade de rede remota, uma firewall pessoal para impedir que os utilizadores se liguem ao computador sem fios e SSL/TLS para todas as mensagens.

Até também garantir que as suas redes sem fios internas são seguras. Use encriptação e autenticação adequadas — WPA3 é a última iteração do protocolo de segurança Wi-Fi — e active o registo. Desactivar o Bluetooth se não for necessário ou pelo menos tornar os seus dispositivos não descobertos também pode reduzir os ataques sem fios.

Postar informação em quadros de discussão e blogs

Problema: Os utilizadores colocam frequentemente pedidos de suporte, blogs ou outras mensagens relacionadas com o trabalho na Internet. Intencional ou não, isto pode incluir dados sensíveis e anexos de ficheiros que podem colocar a sua organização em risco.

Solução: Filtrar conteúdo HTTP e comunicações por correio electrónico no perímetro da rede é a melhor forma de verificar e bloquear informação sensível de ir a esses sítios. No entanto, há sempre a possibilidade de fuga de informação através de transmissões encriptadas ou das máquinas pessoais dos utilizadores. Em qualquer dos casos, compensa ficar a par de novas informações sobre a sua organização na web. Uma boa forma de o fazer é subscrever os Alertas Google para que possa ser alertado sempre que certas palavras-chave surjam na Internet. As consultas gerais do Google também podem frequentemente revelar material. Contudo, isto funciona apenas para informação disponibilizada aos bots do Google, o que pode excluir alguns quadros de discussão.

A ameaça de infiltrados maliciosos não desaparece. O relatório “2019 Verizon Data Breach Investigations” (Investigações de Violação de Dados da Verizon de 2019) dizia que 34% de todas as violações de dados no ano anterior foram o resultado de actores internos, contra 28% e 25% em 2017 e 2016, respectivamente.

Se implementar estas estratégias técnicas de mitigação apenas, elas funcionarão – embora no vácuo – a curto prazo. Para um valor empresarial a longo prazo, assegure-se de que estão associados a um programa de ameaças internas, formação de sensibilização dos utilizadores e políticas empresariais que delineiam, “É assim que o fazemos aqui”. Isto, combinado com métricas de segurança para determinar se as suas contramedidas estão a funcionar adequadamente, pode fornecer uma excelente protecção contra todos os tipos de ameaças internas, comprometidas, negligentes e maliciosas.