Phishing é um dos métodos mais comuns de cibercrime, mas apesar do quanto pensamos saber sobre e-mails fraudulentos, as pessoas ainda são frequentemente vítimas.

Action Fraud recebe mais de 400.000 relatórios de e-mails de phishing por ano, e de acordo com o Mimecast’s State of Email Security 2020, 58% das organizações viram aumentar os ataques de phishing nos últimos 12 meses.

Meanwhile, o último relatório da Verizon Data Breach Investigations Report concluiu que mais de dois terços das violações de dados envolveram ataques de engenharia social, tais como phishing.

Neste blog, utilizamos exemplos reais de e-mails de phishing para demonstrar cinco pistas para o ajudar a detectar golpes.

A mensagem é enviada a partir de um domínio público de e-mail

Nenhuma organização legítima enviará e-mails a partir de um endereço que termina ‘@gmail.com’.

Nem mesmo Google.

A maioria das organizações, excepto algumas pequenas operações, terá o seu próprio domínio de e-mail e contas de empresas. Por exemplo, os e-mails legítimos do Google irão ler ‘@google.com’.

Se o nome de domínio (o bit após o símbolo @) corresponder ao remetente aparente do e-mail, a mensagem é provavelmente legítima.

A melhor maneira de verificar o nome de domínio de uma organização é digitar o nome da empresa num motor de busca.

Isso faz com que a detecção de phishing pareça fácil, mas os cibercriminosos têm muitos truques na manga para o enganar.

P>Dica de topo: Olhe para o endereço de correio electrónico, não apenas para o remetente

Muitos de nós nunca olham para o endereço de correio electrónico de onde veio uma mensagem.

A sua caixa de entrada exibe um nome, como ‘IT Governance’, e a linha de assunto. Quando se abre o email, já se sabe (ou pensa que se sabe) de quem é a mensagem e salta-se directamente para o conteúdo.

Quando os vigaristas criam os seus falsos endereços de email, muitas vezes têm a escolha de seleccionar o nome de exibição, que não tem de se relacionar de todo com o endereço de email.

P>Pode, portanto, utilizar um endereço de correio electrónico falso que aparecerá na sua caixa de entrada com o nome de exibição Google.

Mas os criminosos raramente dependem apenas da ignorância da sua vítima. Os seus falsos endereços de e-mail utilizarão o nome da organização falsa na parte local do endereço.

P>Toma este exemplo de um e-mail de phishing imitando PayPal:

Um e-mail de phishing imitando PayPal

Um e-mail de phishing imitando PayPal

Image: WeLiveSecurity

Este é um email fraudulento quase impecável. Utiliza o logótipo do PayPal no topo da mensagem, tem um estilo profissional e o pedido é credível.

Mas por mais que tente replicar um e-mail genuíno do PayPal, há uma enorme bandeira vermelha: o endereço do remetente é ‘[email protected]’.

Um e-mail genuíno do PayPal teria o nome da organização no nome do domínio, indicando que tinha vindo de alguém da (@) PayPal. Que PayPal não está no nome de domínio é prova de que se trata de um esquema.

Felizmente, a simples inclusão de PayPal em qualquer parte da mensagem é muitas vezes suficiente para enganar as pessoas.

p>Podem olhar para a palavra PayPal no endereço de e-mail e ficar satisfeitos, ou simplesmente não compreender a diferença entre o nome de domínio e a parte local de um endereço de e-mail.

Quero educar o seu pessoal sobre a ameaça de phishing?

O nosso Programa de Sensibilização de Pessoal de Pesca vem agora com 50% de desconto na sua primeira licença.

Inscreva simplesmente o código PHISHING50 no checkout.

O nome de domínio está mal escrito

Há outra pista escondida nos nomes de domínio que fornecem uma forte indicação de esquemas de phishing – e que infelizmente complica a nossa pista anterior.

O problema é que qualquer pessoa pode comprar um nome de domínio a um registador. E embora cada nome de domínio deva ser único, há muitas maneiras de criar endereços que são indistinguíveis daquele que está a ser falsificado.

O podcast Gimlet Media ‘Reply All’ demonstrou como pode ser difícil detectar um domínio falsificado no episódio What Kind Of Idiot Gets Phishing? Phia Bennin, o produtor do programa, contratou um hacker ético para phish vários empregados.

O hacker comprou o domínio ‘gimletrnedia.com’ (que é r-n-e-d-i-a, em vez de m-e-d-i-a) e fez-se passar por Bennin.

O seu esquema foi tão bem sucedido que enganou os anfitriões do programa, o CEO da Gimlet Media e o seu presidente.

Você não precisa de ser vítima para ajudar hackers criminosos

Como Bennin continuou a explicar, você nem precisa de ser vítima de um hacker criminoso para obter informações vitais.

Neste esquema, o hacker ético, Daniel Boteanu, pôde ver quando o link foi clicado, e num exemplo que tinha sido aberto várias vezes em diferentes dispositivos.

Ele raciocinou que a curiosidade do alvo continuava a trazê-lo de volta ao link, mas que ele estava suficientemente desconfiado para não seguir as suas instruções.

Boteanu explica:

Vi que algo se passava e ele começou a cavar um pouco mais fundo e a tentar descobrir o que tinha acontecido

E suspeito que depois, talvez tenha enviado um e-mail internamente a dizer: “Ei, pessoal! Isto é o que eu recebi. Tenham apenas cuidado. Não clique neste email.

A teoria de Boteanu é exactamente o que tinha acontecido. Mas porque é que isso ajuda o hacker? Bennin elabora:

A razão pela qual Daniel pensou ter feito isso é porque tinha enviado o mesmo e-mail a um grupo de membros da equipa, e depois de ter olhado para ele pela quarta vez, ninguém mais clicou nele.

E não há problema para Daniel porque ele pode tentar, tipo, todos os diferentes métodos de phishing da equipa, e pode tentar um monte de vezes diferentes. uma vez que soam sinais de alarme, ele provavelmente não incluirá na próxima tentativa de phishing.

Por isso, em muitos aspectos, os hackers criminosos continuam a ganhar mesmo quando se frustra a sua tentativa inicial.

Isto é, a indecisão em detectar um esquema de phishing fornece pistas ao golpista sobre onde se encontram os pontos fortes e fracos da sua organização.

É necessário muito pouco esforço para eles lançarem esquemas subsequentes que façam uso desta informação, e podem continuar a fazê-lo até encontrarem alguém que seja vítima.

Lembrem-se, os hackers criminosos apenas requerem um erro de um funcionário para que a sua operação seja um sucesso. Como tal, todos nas suas organizações devem estar confiantes na sua capacidade de detectar um esquema ao vê-lo pela primeira vez.

O email está mal escrito

P>Pode dizer-se frequentemente se um email é um esquema se contém má ortografia e gramática.

Muitas pessoas dirão que tais erros fazem parte de um ‘sistema de filtragem’ no qual os cibercriminosos visam apenas as pessoas mais crédulas.

A teoria é que, se alguém ignorar as pistas sobre a forma como a mensagem é escrita, é menos provável que apanhe pistas durante o jogo final do golpista.

No entanto, isto só se aplica a esquemas estranhos como o esquema do príncipe nigeriano, que tem de ser incrivelmente ingénuo para cair vítima.

Isso, e esquemas como este, são operados manualmente: uma vez que alguém morde o isco, o golpista tem de responder. Como tal, é benéfico para os vigaristas certificarem-se de que o grupo de inquiridos contém apenas aqueles que possam acreditar no resto dos golpes.

Mas isto não se aplica ao phishing.

Ataques automatizados

Com o phishing, os vigaristas não precisam de monitorizar as caixas de entrada e enviar respostas personalizadas. Simplesmente descarregam milhares de mensagens criadas em pessoas insuspeitas.

Como tal, não há necessidade de filtrar os potenciais inquiridos. Ao fazê-lo, reduz o número de potenciais vítimas e ajuda aqueles que não foram vítimas a alertar os outros para o esquema, como vimos no exemplo anterior com a Gimlet Media.

Então, porque é que tantos e-mails de phishing estão mal escritos? A resposta mais óbvia é que os golpistas não são muito bons a escrever.

Lembra-te, muitos deles são de países que não falam inglês e de origens onde terão acesso limitado ou oportunidade de aprender a língua.

Com isto em mente, torna-se muito mais fácil detectar a diferença entre uma gralha feita por um remetente legítimo e um golpe.

P>Top tip tip: Procure erros gramaticais, não erros ortográficos

Quando elaboram mensagens de phishing, os golpistas usam frequentemente um corrector ortográfico ou uma máquina de tradução, que lhes dará todas as palavras certas mas não necessariamente no contexto adequado.

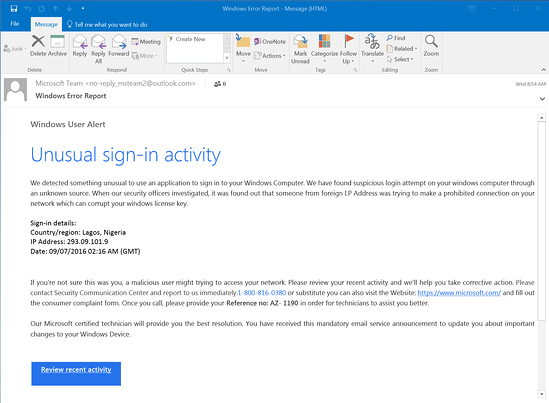

Toma este exemplo de um esquema que imita o Windows:

Image: KnowBe4

Nenhuma palavra individual é escrita incorrectamente, mas a mensagem está cheia de erros gramaticais que um falante nativo não cometeria, tais como “Detectámos algo invulgar para usar uma aplicação”.

Likewise, há cadeias de palavras perdidas, tais como em “um utilizador malicioso pode tentar aceder” e “Por favor contacte o Security Communication Center”.

Estes são consistentes com os tipos de erros que as pessoas cometem quando aprendem inglês. Qualquer mensagem supostamente oficial que seja escrita desta forma é quase certamente um esquema.

Isso não quer dizer que qualquer e-mail com um erro seja um esquema, no entanto. Toda a gente faz erros de vez em quando, especialmente quando estão com pressa.

É portanto da responsabilidade do destinatário olhar para o contexto do erro e determinar se é uma pista para algo mais sinistro. Pode fazer isto perguntando:

- É um sinal comum de um erro tipográfico (como bater numa tecla adjacente)?

- É um erro que um falante nativo não deve cometer (incoerência gramatical, palavras usadas no contexto errado)?

- Este e-mail é um modelo, que deveria ter sido elaborado e editado em cópia?

- é consistente com mensagens anteriores que recebi desta pessoa?

Se tiver alguma dúvida, procure outras pistas que listamos aqui ou contacte o remetente utilizando outra linha de comunicação, seja pessoalmente, por telefone, através do seu website, um endereço de e-mail alternativo ou através de um cliente de mensagem instantânea.

Inclui anexos ou links suspeitos

Os e-mails de phishing vêm em muitas formas. Neste artigo concentrámo-nos nos emails, mas também pode receber mensagens de texto fraudulentas, chamadas telefónicas ou posts nas redes sociais.

Mas não importa como os emails de phishing são entregues, todos eles contêm uma carga útil. Este será um anexo infectado que lhe será pedido para descarregar ou um link para um site falso.

O objectivo destas cargas úteis é capturar informações sensíveis, tais como credenciais de login, detalhes de cartão de crédito, números de telefone e números de conta.

O que é um anexo infectado?

Um anexo infectado é um documento aparentemente benigno que contém malware. Num exemplo típico, como o que se segue, o phisher afirma estar a enviar uma factura:

Source: MailGuard

Não importa se o destinatário espera receber uma factura desta pessoa ou não, porque na maioria dos casos não terão a certeza do que a mensagem diz respeito até abrirem o anexo.

Quando abrirem o anexo, verão que a factura não se destina a eles, mas será demasiado tarde. O documento liberta malware no computador da vítima, o qual pode realizar qualquer número de actividades nefastas.

Aconselhamos que nunca abra um anexo a menos que esteja plenamente confiante de que a mensagem é de uma parte legítima. Mesmo assim, deve procurar qualquer coisa suspeita no anexo.

Por exemplo, se receber um aviso pop-up sobre a legitimidade do ficheiro ou se a aplicação lhe pedir para ajustar as suas definições, então não prossiga.

Contacte o remetente através de um meio de comunicação alternativo e peça-lhe para verificar se é legítimo.

Ligações suspeitas

P>Pode detectar uma ligação suspeita se o endereço de destino não corresponder ao contexto do resto do e-mail.

Por exemplo, se receber um e-mail da Netflix, esperaria que a ligação o direccionasse para um endereço que comece ‘netflix.com’.

Felizmente, muitos e-mails legítimos e fraudulentos escondem o endereço de destino num botão, pelo que não é imediatamente visível onde a ligação vai para.

Source: Malware Traffic Analysis

Neste exemplo, provavelmente saberia que algo era suspeito se visse o endereço de destino no e-mail.

Felizmente, o resto da mensagem é bastante convincente, e pode clicar no link sem pensar duas vezes.

Para garantir que não cai em esquemas como este, deve treinar-se para verificar para onde vão os links antes de os abrir.

Felizmente, isto é simples: num computador, passe o rato sobre o link, e o endereço de destino aparece numa pequena barra na parte inferior do navegador.

Num dispositivo móvel, mantenha o link premido e aparecerá um pop-up contendo o link.

A mensagem cria uma sensação de urgência

Os martelos sabem que a maioria de nós procrastinam. Recebemos um e-mail que nos dá notícias importantes, e decidimos lidar com ele mais tarde.

Mas quanto mais tempo pensar em algo, mais provável é que repare em coisas que não parecem correctas.

Talvez se aperceba que a organização não o contacta através desse endereço de e-mail, ou fale com um colega e saiba que eles não lhe enviaram um documento.

P>Se não receber aquele momento ‘a-ha’, voltar à mensagem com um novo conjunto de olhos pode ajudar a revelar a sua verdadeira natureza.

É por isso que tantos esquemas lhe pedem que actue agora ou então será tarde demais. Isto tem sido evidente em todos os exemplos que temos usado até agora.

PayPal, Windows e Netflix prestam todos serviços que são usados regularmente, e quaisquer problemas com essas contas podem causar inconvenientes imediatos.

O negócio depende de si

O sentido de urgência fabricado é igualmente eficaz em burlas no local de trabalho.

Os criminosos sabem que é provável que deixemos cair tudo se o nosso chefe nos enviar um e-mail com um pedido vital, especialmente quando outros colegas seniores estão supostamente à nossa espera.

Um exemplo típico parece-se com isto:

Source: MailGuard

Phishing scams como este são particularmente perigosos porque, mesmo que o destinatário suspeite de fraude, pode ter demasiado medo de confrontar o seu patrão.

Afinal, se estiverem errados, estão essencialmente a insinuar que houve algo de pouco profissional no pedido do patrão.

No entanto, as organizações que valorizam a segurança cibernética aceitariam que é melhor estar seguro do que arrependido e talvez até felicitassem o funcionário pela sua cautela.

Prevenir o phishing, educando os seus empregados

Para combater a ameaça do phishing, as organizações devem proporcionar formação regular de sensibilização do pessoal.

É apenas reforçando os conselhos para evitar golpes que a sua equipa pode desenvolver bons hábitos e detectar mensagens maliciosas como segunda natureza.

Com o nosso Programa de Formação de Sensibilização do Pessoal de Phishing, estas lições são simples.

O curso de subscrição online explica tudo o que precisa de saber sobre phishing, e é actualizado todos os meses para cobrir os últimos golpes.

Inscreva este curso hoje para receber 50% de desconto na sua primeira licença. Basta introduzir o código PHISHING50 no checkout.

Uma versão deste blog foi originalmente publicada a 16 de Março de 2018.