OpenVPN es tanto un protocolo VPN como un software que utiliza técnicas VPN para asegurar las conexiones punto a punto y sitio a sitio. Actualmente, es uno de los protocolos VPN más populares entre los usuarios de VPN.

Programado por James Yonan y lanzado en 2001, OpenVPN es uno de los únicos protocolos VPN de código abierto que también tiene su propia aplicación de código abierto (WireGuard y SoftEther son los otros).

¿Cómo funciona OpenVPN?

El protocolo OpenVPN se encarga de gestionar las comunicaciones cliente-servidor. Básicamente, ayuda a establecer un «túnel» seguro entre el cliente VPN y el servidor VPN.

Cuando OpenVPN maneja el cifrado y la autenticación, utiliza la biblioteca OpenSSL de forma bastante extensa. Además, OpenVPN puede utilizar UDP (User Datagram Protocol) o TCP (Transmission Control Protocol) para transmitir datos.

Si no estás familiarizado con TCP y UDP, son protocolos de capa de transporte, y se utilizan para transmitir datos en línea. TCP es más estable ya que ofrece funciones de corrección de errores (cuando se envía un paquete de red, TCP espera la confirmación antes de volver a enviarlo o de enviar un nuevo paquete). UDP no realiza corrección de errores, por lo que es un poco menos estable, pero mucho más rápido.

OpenVPN funciona mejor sobre UDP (según OpenVPN.net), por lo que el servidor de acceso de OpenVPN primero intenta establecer conexiones UDP. Si esas conexiones fallan, sólo entonces el servidor intenta establecer conexiones TCP. La mayoría de los proveedores de VPN también ofrecen OpenVPN sobre UDP por defecto.

Debido a la forma en que está programado (es un protocolo de seguridad personalizado), el protocolo OpenVPN puede eludir fácilmente HTTP y NAT.

A diferencia de la mayoría de los protocolos VPN, OpenVPN es de código abierto. Eso significa que su código no es propiedad de una sola entidad, y que terceras partes siempre pueden inspeccionarlo y mejorarlo continuamente.

Explicación a fondo de OpenVPN – Detalles técnicos generales

- En general, OpenVPN utiliza un cifrado OpenSSL de 256 bits. Para reforzar aún más la seguridad de la conexión, OpenVPN puede utilizar los cifrados AES, Camellia, 3DES, CAST-128 o Blowfish.

- Aunque OpenVPN no tiene soporte para L2TP, IPSec y PPTP, utiliza su propio protocolo personalizado basado en TLS y SSL.

- OpenVPN soporta la mejora de los procesos de inicio de sesión y autenticación con el uso de plugins y scripts de terceros.

- Los clientes pueden realmente conectarse a servidores más allá del servidor OpenVPN ya que ofrece soporte para una configuración de subred privada.

- Para proteger a los usuarios de las vulnerabilidades de desbordamiento de búfer en las implementaciones de TLS/SSL, los ataques DoS, el escaneo de puertos y la inundación de puertos, OpenVPN se basa en tls-auth para la verificación de firmas HMAC. OpenVPN también está programado para perder privilegios si es necesario, y se ejecuta en una jaula chroot dedicada a CRL.

- OpenVPN se ejecuta en el espacio de usuario en lugar de en el espacio del kernel.

¿Es seguro usar OpenVPN?

Sí. De hecho, OpenVPN es uno de los protocolos VPN más seguros que puedes usar ahora mismo. La mayoría de los proveedores de VPN y los expertos en seguridad recomiendan, de hecho, utilizar OpenVPN si quieres disfrutar de una experiencia online privada, libre de vigilancia y de hackers.

El protocolo incluso se ha sometido a dos auditorías de seguridad en 2017: una auditoría solo encontró problemas muy pequeños que no ponían en peligro los datos del usuario, y la otra auditoría solo encontró dos errores (que en realidad se solucionaron muy rápidamente).

Además, la plataforma OpenVPN.net también tiene una amplia lista en profundidad de lo que los usuarios pueden hacer para asegurar aún más sus conexiones después de configurar OpenVPN en sus dispositivos. Y como es un protocolo de código abierto, es mucho más fiable ya que puedes comprobar el código tú mismo (si tienes experiencia en ello) para asegurarte de que todo está en orden.

¿Cómo de rápido es OpenVPN?

En general, puedes obtener velocidades más rápidas si utilizas OpenVPN sobre UDP en lugar de TCP.

Cómo usar OpenVPN

OpenVPN no es exactamente el protocolo más fácil de usar que existe, y configurar una conexión puede ser un poco desalentador.

En esta sección, vamos a cubrir el proceso de configuración de Windows, ya que fue el más solicitado. Los procesos de configuración de Android e iOS siguen pasos similares a los que comentaremos aquí. La instalación y uso de OpenVPN en Linux es bastante compleja, pero esta es la forma principal de hacerlo (además, se puede encontrar algo de información extra aquí).

Ahora, antes de continuar, debemos mencionar que para configurar una conexión OpenVPN, necesitarás una suscripción a un servicio VPN. Aunque puedes configurar tu propio servidor OpenVPN, es extremadamente difícil, y la mayoría de los tutoriales que están disponibles en línea sólo cubren las plataformas Linux.

Con eso fuera del camino, aquí están las principales cosas que necesitas saber sobre el uso del protocolo OpenVPN:

Primero, obtén los archivos de configuración

Para conectarte a los servidores de tu proveedor, OpenVPN requerirá ciertos archivos de configuración que definen cómo se lleva a cabo una conexión. Siempre que elijas un proveedor de VPN decente, deberías poder encontrar todos los archivos de configuración que necesitas en su página de descargas.

Los archivos de configuración suelen venir archivados, y tendrás que descomprimirlos. Los archivos más importantes serán los de OVPN.

Instalar el cliente OpenVPN

Una vez que tengas los archivos de configuración, tienes que instalar el cliente OpenVPN en tu dispositivo. Puedes encontrar fácilmente los instaladores que necesitas en la página de descargas de OpenVPN.net. Sólo tienes que ejecutar el instalador, aceptar las opciones por defecto, elegir una carpeta de destino de la instalación diferente si quieres, y continuar con el proceso de instalación.

Cuando termine, su visor de texto predeterminado podría abrir un nuevo archivo para mostrar una guía con detalles técnicos. Puede leerla si lo desea, pero también es seguro cerrar el archivo en este punto.

Ahora, importe los datos de la VPN

Para iniciar OpenVPN, necesita lanzar la aplicación OpenVPN GUI. Ésta añadirá el servicio a la bandeja del sistema (la pequeña barra de tareas en la esquina inferior derecha). A continuación, copie todos los archivos de OVPN que haya descargado en la subcarpeta «Config» dentro de la carpeta de instalación de OpenVPN.

Ahora, si hace clic en el icono de OpenVPN en la bandeja del sistema, debería poder ver los nombres de todos los archivos que acaba de copiar. Si le resulta más fácil, puede cambiar el nombre de los archivos.

Establecer la conexión

Para conectarse a un servidor, sólo tiene que hacer clic en los archivos OVPN de la aplicación OpenVPN. Cuando te lo pida, escribe tus credenciales de acceso. Si todo va bien, deberías ver una pantalla de registro con algunos comandos de estado, que desaparecerán cuando se establezca la conexión.

Deberías recibir una notificación en el escritorio que te permita saber que la conexión se ha realizado con éxito. Además, si miras el icono de OpenVPN, deberías ver una pantalla verde. Al pasar el ratón por encima, verás un tooltip que te indica el nombre del servidor y tu nueva dirección IP.

En este punto, puedes probar la conexión para asegurarte de que todo está en orden.

Para desconectarte, simplemente haz clic en el icono de OpenVPN, elige el servidor al que estás conectado y haz clic en «Desconectar».

Ajuste de la configuración (básica y avanzada)

La aplicación OpenVPN no tiene muchos ajustes, pero aún puedes jugar con algunos de ellos.

Por ejemplo, puedes ir a «Configuración» y asegurarte de que OpenVPN se inicie automáticamente cuando arranques tu sistema operativo. También puedes deshacerte de la pantalla de registro que aparece cuando te conectas a un servidor marcando la opción «Conexión silenciosa». Y ten cuidado con la opción «Nunca» ya que desactiva las notificaciones del escritorio.

En caso de que quieras ajustar más tus conexiones, puedes abrir los propios archivos OVPN (te recomendamos hacerlo con WordPad) para ver qué comandos tienen asignados. Si tienes suficientes conocimientos, puedes editar los comandos existentes o añadir otros nuevos. Algunos comandos que pueden ser de interés para aquellos que tienen más experiencia incluyen:

- El comando «proto» – Este comando se utiliza para cambiar entre UDP o TCP. Sólo hay que añadir el nombre del protocolo después del comando, así: «proto udp».

- El comando «remote» – Es la línea que le dice a OpenVPN el nombre del servidor que quieres usar. Suele incluir también el puerto después del nombre del servidor VPN. Si conoces los puertos alternativos que utiliza tu proveedor, puedes cambiar entre ellos aquí.

- El comando «tun-mtu» – Esto significa el valor de la Unidad de Transmisión Máxima. Suele estar configurado en torno a 1500, pero puedes probar a cambiarlo para aumentar el rendimiento.

- OpenVPN es un protocolo muy seguro, pudiendo utilizar claves de cifrado de 256 bits y cifrados de alta gama.

- El protocolo OpenVPN puede saltarse fácilmente cualquier cortafuegos que encuentre.

- Dado que OpenVPN puede utilizar tanto TCP como UDP, te ofrece más control sobre tus conexiones.

- OpenVPN funciona en un gran número de plataformas. Algunos ejemplos incluyen Windows, macOS, iOS, Android, Linux, routers, FreeBSD, OpenBSD, NetBSD y Solaris.

- OpenVPN tiene soporte para Perfect Forward Secrecy.

- La configuración manual del protocolo OpenVPN puede ser bastante difícil en algunas plataformas.

- A veces, puedes encontrar caídas en la velocidad de conexión debido a la fuerte encriptación.

- OpenVPN requiere aplicaciones de terceros para ejecutarse.

- MPPE es vulnerable a los ataques de salto de bits.

- MPPE no puede cifrar paquetes NCP (Network Control Protocol) PPP (Point-to-Point Protocol).

- El cifrado no suele comprobar si el servidor es auténtico.

- MPPE es vulnerable al ataque Reset-Request (una forma de Man-in-the-Middle Attack)

Además, puedes consultar la subcarpeta «doc» de la carpeta de instalación de OpenVPN para obtener documentación más avanzada que te muestre cómo hacer otras cosas (como configurar scripts para cuando tu VPN se desconecte o bloquear fugas de DNS). También puedes consultar el Manual de Referencia que está disponible en OpenVPN.net para obtener más información.

Ventajas y desventajas de OpenVPN

Ventajas

Desventajas

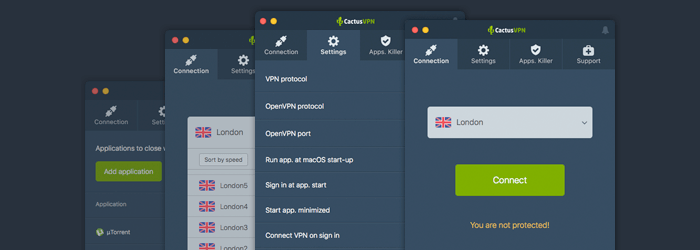

CactusVPN es justo lo que estás buscando. Ofrecemos los protocolos UDP y TCP OpenVPN, y todo viene ya configurado para ti. Todo lo que necesitas hacer es instalar nuestra app, conectarte a uno de nuestros más de 30 servidores de alta velocidad y disfrutar de tu experiencia online

En términos de seguridad, nuestras conexiones OpenVPN son muy versátiles. Puedes disfrutar de potentes cifrados como AES y Camellia, y SHA-256, SHA-384, SHA-512 y RMD-160 para el cifrado de la autenticación.

Además, no solo ofrecemos el protocolo OpenVPN. Además de él, en realidad puedes usar otros cinco protocolos VPN también: SoftEther, IKEv2/IPSec, SSTP, L2TP/IPSec, PPTP.

Compatibilidad multiplataforma de primera clase + facilidad de uso

Al igual que el protocolo OpenVPN, nuestro servicio también funciona en múltiples sistemas operativos y dispositivos. Aquí hay una lista de las plataformas en las que puedes instalar nuestras aplicaciones de fácil uso: Windows, Android, Android TV , macOS, iOS y Fire TV.

¡Oferta especial! Consigue CactusVPN por 2,7$/mes!

Y una vez que te hagas cliente de CactusVPN, seguiremos cubriendo tu espalda con una garantía de devolución de 30 días.

Ahorra 72€ ahora

Actualmente, OpenVPN tiende a superar a la mayoría de los protocolos VPN. Los únicos que consiguen estar a la altura de OpenVPN parecen ser WireGuard y SoftEther, como pronto verás tú mismo.

OpenVPN vs. SSTP

SSTP y OpenVPN son bastante similares ya que ambos utilizan SSL 3.0, y ambos protocolos VPN pueden utilizar el puerto 443. También ofrecen un nivel de seguridad similar, ya que ambos protocolos pueden utilizar el cifrado de 256 bits y el cifrado AES de alta seguridad.

Sin embargo, OpenVPN es de código abierto, lo que significa que es mucho más fiable que SSTP, que es únicamente propiedad de Microsoft – una empresa que es conocida por colaborar con la NSA y el FBI.

Además, cuando se trata de cortafuegos, OpenVPN parece ser un poco mejor que SSTP. ¿Por qué? Bueno, aquí hay un hecho menos conocido sobre SSTP: según la propia Microsoft, el protocolo no admite proxies web autenticados. Lo que esto significa es que el administrador de la red podría, en teoría, detectar las cabeceras de SSTP y abandonar la conexión si se utiliza un proxy sin autenticación.

En términos de velocidades, se ha afirmado que SSTP es más rápido que OpenVPN, pero no hay muchas pruebas concluyentes. Es cierto que OpenVPN puede consumir bastantes recursos, pero eso suele ser cuando utiliza el puerto TCP (el mismo que utiliza SSTP). Sin embargo, OpenVPN también puede utilizar el puerto UDP, que ofrece velocidades mucho mejores.

En cuanto a la compatibilidad entre plataformas, OpenVPN tiene la ventaja ya que funciona en bastantes más plataformas que SSTP, que solo está disponible en Windows, Linux, Android y routers. Aun así, cabe mencionar que SSTP está integrado de forma nativa en las plataformas Windows, por lo que es más fácil de configurar que OpenVPN.

En general, tanto OpenVPN como SSTP son una opción decente, pero OpenVPN es simplemente más eficiente. En caso de que quiera saber más sobre SSTP, consulte este artículo.

OpenVPN vs. WireGuard®

OpenVPN utiliza la biblioteca OpenSSL para implementar todo tipo de algoritmos criptográficos (el más popular es AES-256). WireGuard utiliza algoritmos modernos y fijos (no se pueden cambiar) para supuestamente evitar configuraciones erróneas que den lugar a vulnerabilidades de seguridad. En general, ambos ofrecen una seguridad excelente.

WireGuard es sin duda más rápido que OpenVPN. Su código base es mucho más ligero (aproximadamente 4.000 líneas frente a 70.000 – 600.000 líneas), y utiliza los núcleos de la CPU de forma más eficiente. En nuestras pruebas, WireGuard fue más rápido incluso cuando usamos OpenVPN sobre UDP.

¿Quieres saber más sobre Wireguard? Entonces echa un vistazo a este artículo.

OpenVPN vs. SoftEther

Es seguro decir que tanto OpenVPN como SoftEther son protocolos realmente seguros. Son de código abierto, usan cifrados de grado militar como AES, utilizan encriptación de 256 bits y también usan SSL 3.0. La principal diferencia entre ellos es la antigüedad: SoftEther es mucho más reciente que OpenVPN. Debido a esto, algunas personas sienten que OpenVPN es mucho más fiable.

En términos de velocidad, SoftEther se comporta mejor que OpenVPN. De hecho, según la investigación de la Universidad de Tsukuba (la gente detrás de SoftEther VPN, así que no es una fuente 100% subjetiva), se supone que el protocolo SoftEther es 13 veces más rápido que el protocolo OpenVPN.

Ambos protocolos funcionan en un número decente de plataformas, pero SoftEther parece ser un poco más fácil de configurar que OpenVPN. Sin embargo, debes saber que aunque utilices un proveedor de VPN que ofrezca conexión SoftEther, tendrás que descargar un software adicional para que funcione. Con OpenVPN, eso es opcional.

Al igual que OpenVPN, SoftEther también puede ejecutar su propio servidor, pero el servidor SoftEther puede realmente ejecutar el protocolo OpenVPN, junto con otros protocolos como IPSec, L2TP/IPSec, SSTP y SoftEther. El servidor OpenVPN sólo puede ejecutar su propio protocolo personalizado.

Al final, SoftEther es una sólida alternativa a OpenVPN. Si – por la razón que sea – no puedes usar OpenVPN, deberías probar SoftEther. Si quieres saber más sobre él, sigue este enlace.

OpenVPN vs. PPTP

Para empezar, PPTP es significativamente más débil que OpenVPN en términos de seguridad. Mientras que OpenVPN puede manejar claves de cifrado de 256 bits y cifrados como AES, PPTP sólo puede utilizar claves de 128 bits a través del cifrado MPPE. Desafortunadamente, el cifrado MPPE es muy fácil de explotar – aquí están algunos problemas:

Además, PPTP puede utilizar MS-CHAP-v1 (que no es seguro) o MS-CHAP-v2 (de nuevo, no es seguro en absoluto) para la autenticación. OpenVPN es mucho más seguro ya que puede utilizar un mejor cifrado para la autenticación, como SHA-256, SHA-384 o SHA-512.

Además, PPTP es bastante fácil de bloquear con un cortafuegos. OpenVPN realmente no puede ser bloqueado por el administrador de la red, ya que utiliza el puerto HTTPS. Ah, y no olvidemos que la NSA aparentemente puede descifrar el tráfico PPTP.

La única forma en que PPTP es mejor que OpenVPN es cuando se trata de velocidades en línea y de estar disponible de forma nativa en múltiples plataformas. Debido a su pobre encriptación, PPTP es muy rápido. Y aunque OpenVPN es altamente compatible con varias plataformas, no se integra de forma nativa en tantas plataformas como PPTP. Sin embargo, cabe mencionar que PPTP podría dejar de estar disponible de forma nativa en futuros sistemas operativos y dispositivos. Por ejemplo, el protocolo no está disponible en dispositivos macOS e iOS desde macOS Sierra e iOS 10.

Si quieres leer más sobre el protocolo PPTP, ya tenemos un artículo en profundidad sobre él.

OpenVPN vs. L2TP/IPSec

Al igual que PPTP, L2TP/IPSec está disponible de forma nativa en muchas plataformas. Por lo tanto, configurarlo es mucho más fácil que configurar OpenVPN. Aunque, si utilizas un servicio VPN, no notarás ninguna diferencia. Por otro lado, L2TP/IPSec utiliza menos puertos que OpenVPN, y no utiliza el puerto 443. Así que es más fácil que el protocolo sea bloqueado por un firewall NAT.

Aunque L2TP/IPSec no es totalmente propiedad de Microsoft (ya que también fue desarrollado por Cisco), sigue sin ser tan fiable como OpenVPN, que es de código abierto. Además, es importante tener en cuenta que Edward Snowden ha afirmado anteriormente que L2TP fue debilitado intencionadamente por la NSA.

Oh, y hablando de seguridad, tienes que saber que L2TP por sí mismo ofrece 0 cifrado. Por eso siempre está emparejado con IPSec. Además, aunque OpenVPN en TCP a veces puede ser un devorador de recursos, L2TP/IPSec también consume muchos recursos (dependiendo de lo potente que sea tu dispositivo) porque encapsula los datos dos veces.

Si quieres saber más sobre L2TP/IPSec, aquí tienes un enlace muy útil.

OpenVPN vs. IPSec

IPSec suele ir emparejado con L2TP e IKEv2, pero es posible que encuentres proveedores de VPN que ofrezcan acceso a este protocolo por separado.

Entonces, ¿cómo se enfrenta al protocolo OpenVPN? Bueno, ambos ofrecen un nivel de seguridad igualmente decente. Aunque, hay que tener más cuidado con IPSec a la hora de configurarlo, ya que un pequeño error puede arruinar la protección que ofrece. Además, como IPSec ocupa el espacio del kernel (el espacio del dispositivo reservado al sistema operativo), su seguridad puede verse limitada por la forma en que lo configure el proveedor. Eso también hace que IPSec sea menos portable que OpenVPN, que utiliza el espacio del usuario (la memoria del sistema asignada a las aplicaciones).

IPSec suele estar disponible de forma nativa en muchas plataformas, mientras que OpenVPN tiene que configurarse manualmente en ellas. Naturalmente, eso no es un problema si se utiliza un servicio VPN. Otra cosa que vale la pena señalar es que el tráfico IPSec a veces puede ser bloqueado por algunos cortafuegos, mientras que los paquetes UDP o TCP de OpenVPN no tienen esos problemas.

En cuanto a las velocidades y la estabilidad, ambas son bastante decentes si tienes suficiente ancho de banda y un dispositivo relativamente potente. Aun así, debes saber que IPSec puede tardar más en negociar el túnel que OpenVPN.

¿Estás interesado en saber más sobre IPSec? Echa un vistazo a este artículo.

OpenVPN vs. IKEv2/IPSec

OpenVPN e IKEv2 son protocolos seguros, pero cabe destacar que OpenVPN utiliza TLS/SSL para asegurar los datos a nivel de transporte, mientras que IKEv2 asegura los datos a nivel de IP. En general, no es una gran diferencia, pero es bueno saberlo de todos modos. Y aunque IKEv2 fue desarrollado por Cisco junto con Microsoft, eso no es un gran problema ya que hay implementaciones de código abierto de IKEv2.

OpenVPN ofrece más apoyo cuando se trata de la compatibilidad entre plataformas, pero IKEv2 suele ser el favorito de los usuarios móviles porque está integrado de forma nativa en los dispositivos BlackBerry. Además, IKEv2 tiende a ofrecer mejor estabilidad que OpenVPN porque puede resistir los cambios en la red. ¿Qué significa esto? Que si, por ejemplo, cambiaras de una conexión WiFi a la conexión de tu plan de datos sobre la marcha, IKEv2 podría manejar eso sin que se caiga la conexión.

Además de eso, debes saber que IKEv2 tiende a ser más rápido que OpenVPN, pero también es más fácil de bloquear que el protocolo OpenVPN. ¿Por qué? Porque IKEv2 utiliza el puerto UDP 500, y a los administradores de la red les resulta más fácil atacarlo que el puerto 443, que es el que suele utilizar OpenVPN.

En general, diríamos que IKEv2 es una mejor opción que OpenVPN si utilizas mucho tu teléfono móvil, especialmente cuando viajas al extranjero. De lo contrario, deberías quedarte con OpenVPN.

En caso de que quieras leer más sobre IKEv2, sigue este enlace.

Entonces, ¿por qué usar OpenVPN y cuándo deberías hacerlo?

La principal razón para usar el protocolo OpenVPN es que es muy seguro, realmente estable y funciona en múltiples plataformas. La mayoría de los expertos en seguridad recomiendan usar siempre OpenVPN para cualquier cosa que hagas en línea – especialmente porque es una opción tan transparente (debido a que es de código abierto).

Respecto a cuándo usar OpenVPN, es un protocolo VPN apropiado para cualquier momento en el que quieras asegurar tus conexiones online – ya sea cuando estés jugando online, descargando torrents o a punto de convertirte en un informante. OpenVPN también es una buena opción cuando necesitas eludir un cortafuegos, ya sea para desbloquear contenido con restricciones geográficas o simplemente para desbloquear sitios web en el trabajo o en la escuela.

El resultado final – ¿Qué es OpenVPN?

OpenVPN es tanto un protocolo VPN de código abierto como un software VPN que permite a las personas ejecutar conexiones VPN seguras. La mayoría de los proveedores de VPN ofrecen este protocolo porque es muy seguro (utiliza la biblioteca OpenSSL y un cifrado de 256 bits) y funciona en múltiples plataformas. OpenVPN se considera la mejor opción entre los protocolos de VPN, y sólo WireGuard y SoftEther pueden rivalizar con él.

En general, deberías elegir un proveedor de VPN que proporcione acceso a conexiones OpenVPN, pero que también ofrezca acceso a otros protocolos de VPN.