Las amenazas internas suponen un importante riesgo de seguridad para las empresas. Según algunos datos, más del 60% de las organizaciones han sufrido un ataque de amenazas internas, ¿es su empresa la siguiente?

No se preocupe. Hay medidas que se pueden tomar -así como señales que se deben buscar- para detectar y proteger contra las amenazas internas más comunes sin tener que gastar mucho dinero.

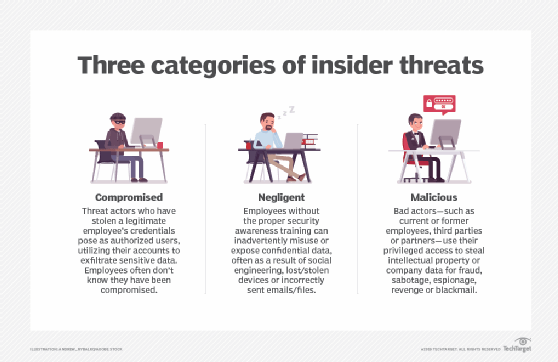

En general, hay tres tipos comunes de amenazas internas: las internas comprometidas, como un empleado al que le han robado las credenciales; las internas negligentes, por ejemplo, si un empleado extravía un portátil o envía un correo electrónico de forma incorrecta; y las internas maliciosas, incluidos los empleados descontentos, que cometen actos como el robo, el fraude, el sabotaje, el espionaje y el chantaje.

Estas amenazas pueden desglosarse aún más según la forma en que se filtran los datos sensibles. A continuación se presentan seis amenazas internas comunes que suponen un peligro para los datos sensibles, junto con estrategias de mitigación para cada una de ellas.

Explotación de la información a través de software de acceso remoto

Problema: una cantidad considerable de abusos internos se realiza fuera de las instalaciones a través de herramientas de acceso remoto. Es menos probable que los usuarios sean sorprendidos robando datos sensibles cuando pueden hacerlo fuera de las instalaciones. Además, los portátiles mal protegidos, por ejemplo, pueden acabar en manos de un atacante si se dejan desatendidos, se pierden o los roban. Varias herramientas de acceso remoto, concretamente el protocolo de escritorio remoto (RDP) de Microsoft, son especialmente susceptibles de ser infiltradas.

Solución: Es fundamental contar con sólidos permisos de uso compartido y de archivos, así como con el registro del sistema operativo y de las aplicaciones. Con muchas opciones de acceso remoto, puede habilitar controles de seguridad más estrictos sobre ciertas funciones y el acceso al sistema, supervisar el uso de los empleados en tiempo real y generar registros de uso. Examine la configuración de su sistema y determine qué funciones y registros de auditoría pueden proporcionar una mejor gestión, información y seguridad. También es habitual que se produzcan abusos durante las horas no laborables, así que considere la posibilidad de limitar las horas en las que los usuarios pueden acceder a los sistemas de forma remota.

Los requisitos de frases de acceso estrictas pueden frustrar los inicios de sesión adivinados, y exigir a los usuarios que inicien sesión después de los tiempos de ahorro de energía puede mantener bloqueados a los usuarios no autorizados. Cifrar los discos duros del sistema también ayuda a proteger los sistemas que se pierden o son robados. Para prevenir los riesgos del RDP, es mejor desactivar el protocolo cuando sea posible. De lo contrario, se recomienda aplicar los parches adecuados y utilizar la directiva de grupo.

Amenazas de terceros

Problema: los terceros que tienen acceso a los sistemas de la empresa -piensen en contratistas, trabajadores a tiempo parcial, clientes, proveedores y prestadores de servicios- pueden representar un riesgo importante para los datos sensibles. También conocidos como ataques a la cadena de suministro o a la cadena de valor, los ataques de terceros dejan vulnerables los datos sensibles y la reputación de una empresa, como se puso de manifiesto en la brecha de Target de 2013, en la que los datos de los clientes fueron robados después de que los hackers obtuvieran las credenciales de un contratista de HVAC.

Solución: Asegúrese de que cualquier tercero con el que trabaje sea de confianza: investigue sus antecedentes y obtenga referencias si es posible. En segundo lugar, cuente con un sólido programa de gestión de riesgos de terceros. Las herramientas de monitorización son fundamentales para identificar comportamientos maliciosos o anómalos. El análisis del comportamiento de los usuarios puede detectar conductas erráticas. Restrinja el acceso de terceros a través del principio de mínimo privilegio para evitar el acceso a cualquier cosa en la red más allá de lo necesario para completar su trabajo.

También es importante revisar regularmente las cuentas de terceros para asegurarse de que los permisos del sistema se terminan después de que su trabajo se ha completado. La revisión periódica de los accesos de los usuarios, tanto de los empleados como de los terceros, es una práctica de seguridad fundamental.

Fuga de datos a través de correo electrónico y mensajería instantánea

Problema: La información sensible incluida en un correo electrónico o en una mensajería instantánea, o adjuntada a ellos, puede acabar fácilmente -y, a menudo, sin quererlo- en las manos equivocadas. Este es uno de los tipos de amenazas internas más fáciles de eliminar.

Solución: Una de las estrategias de mitigación más eficaces para atrapar la información sensible que sale de la red es configurar un analizador de red para filtrar las palabras clave, los archivos adjuntos, etc. Utilizar un filtro de contenidos basado en el cliente o en el servidor también puede detectar y bloquear la salida de información sensible. Asimismo, los mecanismos de seguridad de la mensajería basados en el perímetro o subcontratados ofrecen un filtrado y bloqueo de contenidos fácil de gestionar.

Tenga en cuenta que ninguna de estas opciones funciona bien si el tráfico de mensajes está cifrado. Sin embargo, el filtrado al menos pondrá de manifiesto el hecho de que dicha comunicación está teniendo lugar. Hablando de eso, asegúrese de revisar regularmente las reglas del firewall de la empresa para determinar no sólo lo que se permite entrar, sino también lo que se permite salir de la red.

Otra amenaza del correo electrónico y la mensajería que hay que tener en cuenta es el phishing y otras estafas de ingeniería social. Asegúrese de incluir la formación de concienciación de seguridad como parte de su programa de amenazas internas.

Compartir archivos de forma insegura

Problema: Tanto si permite como si no el software para compartir archivos como Dropbox o Google Drive, o las herramientas de colaboración como IM, Slack o Skype, lo más probable es que estén en su red y esperen a ser abusados. Los servicios en sí no son el problema; es la forma en que se utilizan lo que causa problemas. Todo lo que se necesita es una simple desconfiguración para servir las unidades locales y de red de su red al mundo.

Solución: Si su organización permite compartir archivos y software de colaboración, le corresponde asegurarse de que los usuarios son conscientes de los peligros. Las herramientas de supervisión pueden ayudar a las empresas a detectar y gestionar el uso de las herramientas de colaboración y de intercambio de archivos.

Si no quiere que se utilicen estos servicios, puede intentar bloquearlos en el cortafuegos; sin embargo, a veces el software es lo suficientemente inteligente como para encontrar puertos abiertos para salir. Ten en cuenta también que si tienes Dropbox de nivel empresarial, por ejemplo, no puedes desactivar el uso personal de Dropbox y mantener la versión empresarial. Asegúrese de utilizar un analizador de redes y de realizar regularmente una auditoría de las reglas del cortafuegos.

Uso descuidado de las redes inalámbricas

Problema: uno de los tipos de amenazas internas más involuntarias es el uso inseguro de las redes inalámbricas. Ya sea en una cafetería, en un aeropuerto o en un hotel, las ondas inseguras pueden poner fácilmente en peligro los datos sensibles. Basta con echar un vistazo a las comunicaciones por correo electrónico o a las transferencias de archivos para que se robe información valiosa. Las redes Wi-Fi son las más susceptibles de sufrir estos ataques, pero no hay que olvidar el Bluetooth de los teléfonos inteligentes y las tabletas. Además, si tiene redes LAN inalámbricas dentro de su organización, los empleados podrían utilizarlas para explotar la red fuera de horario.

Solución: No puedes controlar las ondas de radio fuera de tu oficina, pero puedes habilitar un uso seguro de la Wi-Fi. Esto implica el uso de una VPN para la conectividad de red remota, un cortafuegos personal para evitar que los usuarios se conecten al equipo inalámbrico y SSL/TLS para toda la mensajería.

Asegúrese también de que sus redes inalámbricas internas son seguras. Utilice un cifrado y autenticación adecuados -WPA3 es la última iteración del protocolo de seguridad Wi-Fi- y habilite el registro. Desactivar el Bluetooth si no es necesario o, al menos, hacer que sus dispositivos no sean detectables también puede reducir los ataques inalámbricos.

Publicar información en foros de discusión y blogs

Problema: los usuarios suelen publicar en Internet solicitudes de asistencia, blogs u otros mensajes relacionados con el trabajo. Intencionadamente o no, esto puede incluir datos sensibles y archivos adjuntos que pueden poner en riesgo a su organización.

Solución: Filtrar el contenido HTTP y las comunicaciones por correo electrónico en el perímetro de la red es la mejor manera de comprobar y bloquear la información sensible para que no salga a esos sitios. Sin embargo, siempre existe la posibilidad de que la información se filtre a través de transmisiones cifradas o desde los equipos personales de los usuarios. En cualquier caso, vale la pena estar al tanto de la nueva información sobre su organización en la web. Una buena forma de hacerlo es suscribirse a las alertas de Google para recibir un aviso cada vez que aparezcan determinadas palabras clave en Internet. Las consultas generales de Google también pueden descubrir material. Sin embargo, esto sólo funciona para la información puesta a disposición de los bots de Google, lo que puede excluir algunos foros de discusión.

La amenaza de los insiders maliciosos no está desapareciendo. El informe «2019 Verizon Data Breach Investigations» dijo que el 34% de todas las violaciones de datos del año anterior fueron el resultado de actores internos, por encima del 28% y el 25% en 2017 y 2016, respectivamente.

Si implementas estas estrategias de mitigación técnica por sí solas, funcionarán -aunque en el vacío- para el corto plazo. Para obtener un valor empresarial a largo plazo, asegúrate de que están acopladas a un programa de amenazas internas, a la formación de concienciación de los usuarios y a las políticas empresariales que describen: «Así es como lo hacemos aquí.» Esto, combinado con métricas de seguridad para determinar si sus contramedidas están funcionando adecuadamente, puede proporcionar una excelente protección contra todo tipo de amenazas internas, comprometidas, negligentes y maliciosas por igual.