El phishing es uno de los métodos más comunes de ciberdelincuencia, pero a pesar de lo mucho que creemos saber sobre los correos electrónicos fraudulentos, la gente sigue siendo víctima con frecuencia.

Action Fraud recibe más de 400.000 informes de correos electrónicos de phishing cada año, y según el informe State of Email Security 2020 de Mimecast, el 58% de las organizaciones vio aumentar los ataques de phishing en los últimos 12 meses.

Mientras tanto, el último informe de Verizon sobre investigaciones de violaciones de datos descubrió que más de dos tercios de las violaciones de datos implicaban ataques de ingeniería social como el phishing.

En este blog, utilizamos ejemplos reales de correos electrónicos de phishing para demostrar cinco pistas que le ayudarán a detectar las estafas.

El mensaje se envía desde un dominio de correo electrónico público

Ninguna organización legítima enviará correos electrónicos desde una dirección que termine en «@gmail.com».

Ni siquiera Google.

La mayoría de las organizaciones, excepto algunas pequeñas operaciones, tendrán su propio dominio de correo electrónico y cuentas de empresa. Por ejemplo, los correos electrónicos legítimos de Google dirán ‘@google.com’.

Si el nombre del dominio (la parte que sigue al símbolo @) coincide con el aparente remitente del correo electrónico, el mensaje es probablemente legítimo.

La mejor manera de comprobar el nombre del dominio de una organización es escribir el nombre de la empresa en un motor de búsqueda.

Esto hace que detectar el phishing parezca fácil, pero los ciberdelincuentes tienen muchos trucos bajo la manga para engañarte.

Consejo principal: mira la dirección de correo electrónico, no sólo el remitente

Muchos de nosotros no miramos nunca la dirección de correo electrónico de la que procede un mensaje.

Tu bandeja de entrada muestra un nombre, como «IT Governance», y el asunto. Cuando abre el correo electrónico, ya sabe (o cree saber) de quién procede el mensaje y entra directamente en el contenido.

Cuando los delincuentes crean sus direcciones de correo electrónico falsas, a menudo tienen la opción de seleccionar el nombre para mostrar, que no tiene por qué estar relacionado con la dirección de correo electrónico.

Por lo tanto, pueden utilizar una dirección de correo electrónico falsa que aparecerá en su bandeja de entrada con el nombre de pantalla Google.

Pero los delincuentes rara vez dependen sólo de la ignorancia de su víctima. Sus direcciones de correo electrónico falsas utilizarán el nombre de la organización falsificada en la parte local de la dirección.

Toma este ejemplo de un correo electrónico de phishing que imita a PayPal:

Image: WeLiveSecurity

Este es un correo electrónico de estafa casi impecable. Utiliza el logotipo de PayPal en la parte superior del mensaje, tiene un estilo profesional y la solicitud es creíble.

Pero por mucho que intente replicar un correo electrónico genuino de PayPal, hay una enorme bandera roja: la dirección del remitente es ‘[email protected]’.

Un correo electrónico genuino de PayPal tendría el nombre de la organización en el nombre del dominio, indicando que ha venido de alguien de (@) PayPal. El hecho de que PayPal no esté en el nombre de dominio es una prueba de que se trata de una estafa.

Desgraciadamente, el simple hecho de incluir PayPal en cualquier parte del mensaje suele ser suficiente para engañar a la gente.

Puede que echen un vistazo a la palabra PayPal en la dirección de correo electrónico y se den por satisfechos, o simplemente no entiendan la diferencia entre el nombre de dominio y la parte local de una dirección de correo electrónico.

¿Quieres educar a tu personal sobre la amenaza del phishing?

Nuestro programa de formación para la concienciación sobre el phishing para el personal tiene ahora un 50% de descuento en su primera licencia.

Simplemente introduzca el código PHISHING50 en la caja.

El nombre de dominio está mal escrito

Hay otra pista escondida en los nombres de dominio que proporcionan un fuerte indicio de las estafas de phishing – y lamentablemente complica nuestra pista anterior.

El problema es que cualquiera puede comprar un nombre de dominio de un registrador. Y aunque cada nombre de dominio debe ser único, hay muchas formas de crear direcciones que no se distinguen de la que está siendo falsificada.

El podcast de Gimlet Media ‘Reply All’ demostró lo difícil que puede ser detectar un dominio falsificado en el episodio What Kind Of Idiot Gets Phished? Phia Bennin, la productora del programa, contrató a un hacker ético para suplantar a varios empleados.

El hacker compró el dominio ‘gimletrnedia.com’ (que es r-n-e-d-i-a, en lugar de m-e-d-i-a) y se hizo pasar por Bennin.

Su estafa tuvo tanto éxito que engañó a los presentadores del programa, al director general de Gimlet Media y a su presidente.

No es necesario ser víctima para ayudar a los hackers criminales

Como continuó explicando Bennin, ni siquiera es necesario ser víctima para que un hacker criminal obtenga información vital.

En esta estafa, el hacker ético, Daniel Boteanu, podía ver cuándo se hacía clic en el enlace y, en un ejemplo, que se había abierto varias veces en diferentes dispositivos.

Razonó que la curiosidad del objetivo le hacía volver al enlace, pero que era lo suficientemente sospechoso como para no seguir sus instrucciones.

Boteanu explica:

Supongo que vio que algo pasaba y empezó a indagar un poco más y a tratar de averiguar qué pasaba

Y sospecho que después, tal vez, envió un correo electrónico internamente diciendo: «¡Hola chicos! Esto es lo que tengo. Sólo tened cuidado. No hagan clic en este correo electrónico.

La teoría de Boteanu es exactamente lo que había sucedido. Pero, ¿por qué eso ayuda al hacker? Bennin se explaya:

La razón por la que Daniel había pensado que había hecho eso es porque había enviado el mismo correo electrónico a un montón de miembros del equipo, y después de mirarlo por cuarta vez, nadie más hizo clic en él.

Y eso está bien para Daniel porque puede probar, como, todos los diferentes métodos de phishing del equipo, y puede intentarlo un montón de veces diferentes. desde que suene la alarma, probablemente no incluirá en el próximo intento de phishing.

Por lo tanto, en muchos sentidos, los hackers criminales suelen seguir ganando incluso cuando has frustrado su intento inicial.

Es decir, la indecisión a la hora de detectar una estafa de phishing proporciona pistas al estafador sobre dónde están los puntos fuertes y débiles de tu organización.

Les cuesta muy poco esfuerzo lanzar posteriores estafas que aprovechen esta información, y pueden seguir haciéndolo hasta que encuentren a alguien que sea víctima.

Recuerde, los hackers criminales sólo necesitan un error de un empleado para que su operación sea un éxito. Por ello, todos los miembros de sus organizaciones deben confiar en su capacidad para detectar una estafa nada más verla.

El correo electrónico está mal redactado

A menudo se puede saber si un correo electrónico es una estafa si contiene mala ortografía y gramática.

Mucha gente le dirá que estos errores forman parte de un «sistema de filtrado» en el que los ciberdelincuentes se dirigen sólo a las personas más crédulas.

La teoría es que, si alguien ignora las pistas sobre la forma en que está escrito el mensaje, es menos probable que capte pistas durante el juego final del estafador.

Sin embargo, esto sólo se aplica a esquemas extravagantes como la estafa del príncipe nigeriano, de la que hay que ser increíblemente ingenuo para ser víctima.

Esta, y otras estafas similares, se operan manualmente: una vez que alguien muerde el anzuelo, el estafador tiene que responder. Como tal, beneficia a los estafadores asegurarse de que el grupo de encuestados contenga sólo a aquellos que podrían creer el resto de la estafa.

Pero esto no se aplica al phishing.

Ataques automatizados

Con el phishing, los estafadores no necesitan supervisar las bandejas de entrada y enviar respuestas a medida. Simplemente lanzan miles de mensajes elaborados a personas desprevenidas.

Como tal, no hay necesidad de filtrar los posibles encuestados. Al hacerlo, se reduce el grupo de víctimas potenciales y se ayuda a los que no fueron víctimas a alertar a otros de la estafa, como vimos en el ejemplo anterior con Gimlet Media.

Entonces, ¿por qué tantos correos electrónicos de phishing están mal escritos? La respuesta más obvia es que los estafadores no son muy buenos escribiendo.

Recuerde que muchos de ellos proceden de países que no son de habla inglesa y de entornos en los que tendrán un acceso o una oportunidad limitados para aprender el idioma.

Con esto en mente, resulta mucho más fácil detectar la diferencia entre un error tipográfico cometido por un remitente legítimo y una estafa.

Consejo principal: busque los errores gramaticales, no las faltas de ortografía

Cuando elaboran mensajes de phishing, los estafadores suelen utilizar un corrector ortográfico o una máquina de traducción, que les dará todas las palabras correctas pero no necesariamente en el contexto adecuado.

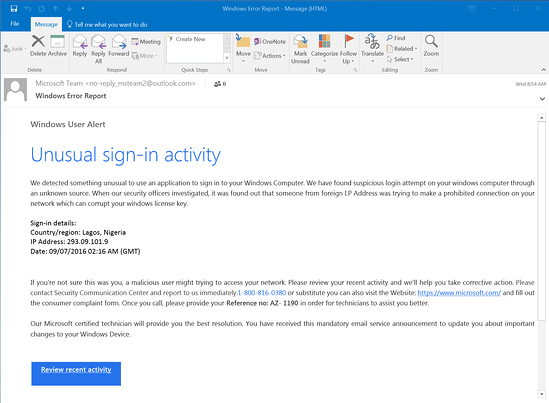

Toma este ejemplo de una estafa que imita a Windows:

Imagen: KnowBe4

Ninguna palabra individual está mal escrita, pero el mensaje está lleno de errores gramaticales que un hablante nativo no cometería, como «Detectamos algo inusual para usar una aplicación».

Así mismo, hay cadenas de palabras omitidas, como en «un usuario malicioso podría intentar acceder» y «Por favor, póngase en contacto con el Centro de Comunicación de Seguridad».

Estos son consistentes con el tipo de errores que la gente comete al aprender inglés. Cualquier mensaje supuestamente oficial que esté escrito de esta manera es casi seguro que es una estafa.

Sin embargo, eso no quiere decir que cualquier correo electrónico con un error sea una estafa. Todo el mundo comete errores tipográficos de vez en cuando, especialmente cuando tiene prisa.

Por lo tanto, es responsabilidad del destinatario observar el contexto del error y determinar si es una pista de algo más siniestro. Puedes hacerlo preguntando:

- ¿Es un signo común de un error tipográfico (como pulsar una tecla adyacente)?

- ¿Es un error que un hablante nativo no debería cometer (incoherencia gramatical, palabras utilizadas en el contexto equivocado)?

- ¿Es este correo electrónico una plantilla, que debería haber sido elaborada y editada?

- ¿Es coherente con los mensajes anteriores que he recibido de esta persona?

Si tiene alguna duda, busque otras pistas que hemos enumerado aquí o póngase en contacto con el remitente utilizando otra línea de comunicación, ya sea en persona, por teléfono, a través de su sitio web, una dirección de correo electrónico alternativa o a través de un cliente de mensajería instantánea.

Incluye archivos adjuntos o enlaces sospechosos

Los mensajes de correo electrónico de suplantación de identidad tienen muchas formas. Nos hemos centrado en los correos electrónicos en este artículo, pero también puede recibir mensajes de texto fraudulentos, llamadas telefónicas o publicaciones en las redes sociales.

Pero no importa cómo se entreguen los correos electrónicos de phishing, todos contienen una carga útil. Se trata de un archivo adjunto infectado que se le pide que descargue o un enlace a un sitio web falso.

El objetivo de estas cargas útiles es capturar información confidencial, como credenciales de inicio de sesión, datos de tarjetas de crédito, números de teléfono y números de cuenta.

¿Qué es un archivo adjunto infectado?

Un archivo adjunto infectado es un documento aparentemente benigno que contiene malware. En un ejemplo típico, como el siguiente, el phisher afirma estar enviando una factura:

Fuente: MailGuard

No importa si el destinatario espera recibir una factura de esta persona o no, porque en la mayoría de los casos no estará seguro de a qué pertenece el mensaje hasta que abra el archivo adjunto.

Cuando abra el archivo adjunto, verá que la factura no va dirigida a él, pero será demasiado tarde. El documento desencadena un malware en el ordenador de la víctima, que podría realizar cualquier número de actividades nefastas.

Aconsejamos que nunca abra un archivo adjunto a menos que esté totalmente seguro de que el mensaje procede de una parte legítima. Incluso en ese caso, debe estar atento a cualquier cosa sospechosa que contenga el archivo adjunto.

Por ejemplo, si recibe una advertencia emergente sobre la legitimidad del archivo o la aplicación le pide que ajuste su configuración, no proceda.

Contacte con el remitente a través de un medio de comunicación alternativo y pídale que verifique que es legítimo.

Enlaces sospechosos

Puede detectar un enlace sospechoso si la dirección de destino no coincide con el contexto del resto del correo electrónico.

Por ejemplo, si recibes un correo electrónico de Netflix, esperarías que el enlace te dirigiera a una dirección que empezara por ‘netflix.com’.

Desgraciadamente, muchos correos legítimos y estafadores ocultan la dirección de destino en un botón, por lo que no es inmediatamente evidente a dónde va el enlace.

Fuente: Malware Traffic Analysis

En este ejemplo, probablemente sabrías que algo es sospechoso si vieras la dirección de destino en el correo electrónico.

Desgraciadamente, el resto del mensaje es bastante convincente, y podrías hacer clic en el enlace sin pensarlo dos veces.

Para asegurarte de no caer en esquemas como este, debes entrenarte para comprobar dónde van los enlaces antes de abrirlos.

Por suerte, esto es sencillo: en un ordenador, pase el ratón por encima del enlace, y la dirección de destino aparecerá en una pequeña barra a lo largo de la parte inferior del navegador.

En un dispositivo móvil, mantenga pulsado el enlace y aparecerá una ventana emergente que contiene el enlace.

El mensaje crea una sensación de urgencia

Los estafadores saben que la mayoría de nosotros procrastina. Recibimos un correo electrónico que nos da una noticia importante y decidimos que nos ocuparemos de ella más tarde.

Pero cuanto más tiempo piensas en algo, más probable es que te des cuenta de cosas que no parecen correctas.

Quizá te des cuenta de que la organización no se pone en contacto contigo por esa dirección de correo electrónico, o hables con un compañero y te enteres de que no te han enviado un documento.

Incluso si no consigue ese momento «a-ha», volver a ver el mensaje con otros ojos puede ayudar a revelar su verdadera naturaleza.

Por eso muchas estafas piden que actúe ahora o de lo contrario será demasiado tarde. Esto ha sido evidente en todos los ejemplos que hemos utilizado hasta ahora.

PayPal, Windows y Netflix proporcionan servicios que se utilizan con regularidad, y cualquier problema con esas cuentas podría causar inconvenientes inmediatos.

El negocio depende de usted

La sensación de urgencia fabricada es igualmente efectiva en las estafas en el lugar de trabajo.

Los delincuentes saben que es probable que lo dejemos todo si nuestro jefe nos envía un correo electrónico con una solicitud vital, especialmente cuando otros colegas de alto nivel supuestamente nos están esperando.

Un ejemplo típico se parece a esto:

Fuente: MailGuard

Estafas de phishing como esta son especialmente peligrosas porque, aunque el destinatario sospechara de un juego sucio, podría tener demasiado miedo para enfrentarse a su jefe.

Después de todo, si se equivoca, está dando a entender esencialmente que había algo poco profesional en la petición del jefe.

Sin embargo, las organizaciones que valoran la ciberseguridad aceptarían que es mejor prevenir que curar y quizás incluso felicitarían al empleado por su precaución.

Prevenga el phishing educando a sus empleados

Para combatir la amenaza del phishing, las organizaciones deben proporcionar formación periódica de concienciación al personal.

Sólo reforzando los consejos para evitar las estafas, su equipo podrá desarrollar buenos hábitos y detectar los mensajes maliciosos como algo natural.

Con nuestro programa de formación de concienciación sobre el phishing para el personal, estas lecciones son sencillas.

El curso de suscripción online explica todo lo que necesita saber sobre el phishing, y se actualiza cada mes para cubrir las últimas estafas.

Reserve este curso hoy para recibir un 50% de descuento en su primera licencia. Solo tienes que introducir el código PHISHING50 en la caja.

Una versión de este blog se publicó originalmente el 16 de marzo de 2018.