O que é OpenVPN?

OpenVPN é tanto um protocolo VPN como um software que utiliza técnicas VPN para assegurar ligações ponto-a-ponto e sítio-a-sítio. Actualmente, é um dos protocolos VPN mais populares entre os utilizadores de VPN.

Programado por James Yonan e lançado em 2001, OpenVPN é um dos únicos protocolos VPN de código aberto que também tem a sua própria aplicação de código aberto (sendo WireGuard e SoftEther os outros).

Como funciona o OpenVPN?

O protocolo OpenVPN é responsável pelo tratamento das comunicações cliente-servidor. Basicamente, ajuda a estabelecer um “túnel” seguro entre o cliente VPN e o servidor VPN.

Quando o OpenVPN lida com encriptação e autenticação, utiliza a biblioteca OpenSSL bastante extensivamente. Além disso, OpenVPN pode usar ou UDP (User Datagram Protocol) ou TCP (Transmission Control Protocol) para transmitir dados.

Se não estiver familiarizado com TCP e UDP, são protocolos da camada de transporte, e são utilizados para transmitir dados online. O TCP é mais estável uma vez que oferece características de correcção de erros (quando um pacote de rede é enviado, o TCP espera por confirmação antes de o enviar novamente ou enviar um novo pacote). O UDP não efectua a correcção de erros, tornando-o um pouco menos estável, mas muito mais rápido.

OpenVPN funciona melhor sobre o UDP (de acordo com OpenVPN.net), e é por isso que o OpenVPN Access Server tenta primeiro estabelecer ligações UDP. Se essas ligações falharem, só então o servidor tenta estabelecer ligações TCP. A maioria dos provedores de VPN também oferecem o OpenVPN sobre UDP por defeito.

Due à forma como é programado (é um protocolo de segurança personalizado), o protocolo OpenVPN pode facilmente contornar HTTP e NAT.

Não parecido com a maioria dos protocolos VPN, o OpenVPN é de código aberto. Isso significa que o seu código não é propriedade de apenas uma entidade, e terceiros podem sempre inspeccioná-lo e melhorá-lo continuamente.

OpenVPN Explained In-Depth – General Technical Details

- Generally, OpenVPN utiliza encriptação OpenSSL de 256 bits. Para reforçar ainda mais a segurança da ligação, OpenVPN pode usar as cifras AES, Camellia, 3DES, CAST-128, ou Blowfish.

- Os clientes podem efectivamente ligar-se a servidores para além do servidor OpenVPN uma vez que oferece suporte para uma configuração de sub-rede privada.

- Para proteger os utilizadores de vulnerabilidades de buffer overflow em implementações TLS/SSL, ataques DoS, scan de portas, e flooding de portas, o OpenVPN depende de tls-auth para verificação da assinatura HMAC. OpenVPN está também programado para largar privilégios se necessário, e correr numa prisão chroot dedicada a CRL.

- OpenVPN corre no espaço do utilizador em vez do espaço do kernel.

>li>Embora OpenVPN não tenha qualquer suporte para L2TP, IPSec, e PPTP, usa o seu próprio protocolo personalizado baseado em TLS e SSL.li>OpenVPN suporta a melhoria dos processos de login e autenticação com o uso de plugins e scripts de terceiros.

Is OpenVPN Safe to Use?

Yes. De facto, OpenVPN é um dos protocolos VPN mais seguros que pode utilizar neste momento. A maioria dos provedores de VPN e peritos em segurança recomendam que se mantenha fiel ao OpenVPN se quiser desfrutar de uma experiência online privada, de vigilância e sem hackers.

O protocolo foi mesmo submetido a duas auditorias de segurança em 2017 – uma auditoria apenas encontrou questões muito menores que não colocavam em perigo os dados dos utilizadores, e a outra auditoria encontrou apenas dois bugs (que na realidade foram corrigidos muito rapidamente).

Plus, a plataforma OpenVPN.net também tem uma grande lista em profundidade do que os utilizadores podem fazer para assegurar ainda mais as suas ligações após configurarem o OpenVPN nos seus dispositivos. E uma vez que é um protocolo de código aberto, é muito mais fiável uma vez que pode verificar o código você mesmo (se tiver experiência com isso) para se certificar de que tudo está em ordem.

Quão rápido é OpenVPN?

Velocidade não é realmente a suite forte de OpenVPN, mas tende a obter velocidades de ligação decentes se tiver largura de banda suficiente. A razão pela qual as suas velocidades tendem a descer com bastante frequência com OpenVPN é principalmente devido à sua forte encriptação. Claro que outros factores também podem entrar em jogo.

Geralmente, pode obter velocidades mais rápidas se usar OpenVPN sobre UDP em vez de TCP.

Como utilizar o OpenVPN

OpenVPN não é exactamente o protocolo mais fácil de utilizar por aí, e configurar uma ligação pode ser um pouco assustador.

Nesta secção, vamos cobrir o processo de configuração do Windows, uma vez que foi o mais solicitado. Os processos de configuração do Android e do iOS seguem passos semelhantes aos que vamos discutir aqui. Instalar e usar o OpenVPN no Linux é bastante complexo, mas aqui está a principal forma de o fazer (também, algumas informações extra podem ser encontradas aqui).

Agora, antes de avançarmos, devemos mencionar que, para configurar uma ligação OpenVPN, será necessária uma subscrição de um serviço VPN. Embora possa configurar o seu próprio servidor OpenVPN, é extremamente difícil, e a maioria dos tutoriais que estão disponíveis online apenas cobrem plataformas Linux.

Com isso fora do caminho, aqui estão as principais coisas que precisa de saber sobre a utilização do protocolo OpenVPN:

First, Get the Configuration Files

In order to connect to your provider’s servers, OpenVPN will require certain configuration files which define como uma ligação é efectuada. Desde que escolha um fornecedor de VPN decente, deverá ser capaz de encontrar todos os ficheiros de configuração de que necessita na sua página de Downloads.

Os ficheiros de configuração vêm normalmente arquivados, e terá de os descomprimir. Os ficheiros mais importantes serão os OVPN.

Instalar o cliente OpenVPN

Após ter os ficheiros de configuração, terá de instalar o cliente OpenVPN no seu dispositivo. Pode encontrar facilmente os instaladores de que necessita na página de Downloads em OpenVPN.net. Basta executar o instalador, aceitar as opções padrão, escolher uma pasta de destino de instalação diferente, se quiser, e prosseguir com o processo de instalação.

Quando terminar, o seu visualizador de texto predefinido poderá abrir um novo ficheiro para mostrar um guia contendo detalhes técnicos. Pode lê-lo se quiser, mas também é seguro fechar o ficheiro neste ponto.

Agora, Importar os Dados VPN

Para iniciar o OpenVPN, é necessário iniciar a aplicação GUI OpenVPN. Irá adicionar o serviço ao seu System Tray (a pequena barra de tarefas no canto inferior direito). A seguir, copie sobre todos os ficheiros OVPN que descarregou para a subpasta “Config” dentro da pasta de instalação do OpenVPN.

Agora, se clicar no ícone OpenVPN na sua System Tray, deverá ser capaz de ver os nomes de todos os ficheiros que acabou de copiar. Se for mais fácil para si, pode renomear os ficheiros.

Estabelecer a ligação

Para se ligar a um servidor, basta clicar nos ficheiros OVPN na aplicação OpenVPN. Quando solicitado, introduza as suas credenciais de login. Se tudo correr bem, deverá ver um ecrã de registo com alguns comandos de estado, que desaparecerá quando a ligação for estabelecida.

Você deve receber uma notificação do ambiente de trabalho que lhe permita saber que a ligação foi bem sucedida. Além disso, se olhar para o icone OpenVPN, deverá ver um ecrã verde. Quando passar por cima dele, verá uma dica de ferramenta a dizer-lhe o nome do servidor e o seu novo endereço IP.

Neste ponto, pode tentar testar a ligação para se certificar de que tudo está em ordem.

Para desligar, basta clicar no ícone OpenVPN, escolher o servidor a que está ligado, e clicar em “Disconnect”

Tweaking Settings (Basic and Advanced)

A aplicação OpenVPN não tem muitas definições, mas ainda pode brincar com algumas delas.

Por exemplo, pode entrar em “Definições” e certificar-se de que o OpenVPN é automaticamente lançado quando inicia o seu sistema operativo. Também pode ver-se livre do ecrã de registo que aparece quando se liga a um servidor, verificando a opção “Ligação Silenciosa”. E tenha cuidado com a opção “Nunca”, pois desactiva as notificações do ambiente de trabalho.

No caso de querer afinar mais as suas ligações, pode abrir os próprios ficheiros OVPN (recomendamos fazê-lo com o WordPad) para ver que comandos lhes são atribuídos. Se tiver conhecimentos suficientes, pode editar os comandos existentes ou adicionar novos comandos. Alguns comandos que podem ser de interesse para os mais experientes incluem:

- O comando “protótipo” – Este comando é utilizado para alternar entre UDP ou TCP. Basta adicionar o nome do protocolo após o comando, assim: “proto udp.”

- O comando “remoto” – É a linha que diz ao OpenVPN o nome do servidor que pretende utilizar. Normalmente inclui também a porta após o nome do servidor VPN. Se souber de portas alternativas que o seu fornecedor utiliza, pode alternar entre elas aqui.

- O comando “tun-mtu” – Isto significa o valor máximo da Unidade de Transmissão. É normalmente definido algures por volta de 1500, mas pode tentar alterá-lo para aumentar o desempenho.

p>Além disso, pode verificar a subpasta “doc” na sua pasta de instalação do OpenVPN para documentação mais avançada que lhe possa mostrar como fazer outras coisas (como configurar scripts para quando a sua VPN se desconecta, ou bloquear fugas de DNS). Pode também verificar o Manual de Referência disponível em OpenVPN.net para mais informações.

Vantagens e Desvantagens OpenVPN

Vantagens

- OpenVPN é um protocolo muito seguro, podendo utilizar chaves de encriptação de 256 bits e cifras de topo de gama.

- O protocolo OpenVPN pode facilmente contornar qualquer firewall que encontre.

- PN>Desde que o OpenVPN pode usar tanto TCP como UDP, oferece-lhe mais controlo sobre as suas ligações.

- OpenVPN corre num grande número de plataformas. Alguns exemplos incluem Windows, macOS, iOS, Android, Linux, routers, FreeBSD, OpenBSD, NetBSD, e Solaris.

>li>OpenVPN tem suporte para Perfect Forward Secrecy.

Disvantagens

- Configuração manual do protocolo OpenVPN pode ser bastante difícil em algumas plataformas.

>li>Por vezes, pode encontrar quedas nas velocidades de ligação devido à forte encriptação.li>OpenVPN requer aplicações de terceiros para executar.

Need a reliable VPN That Offers the OpenVPN Protocol?

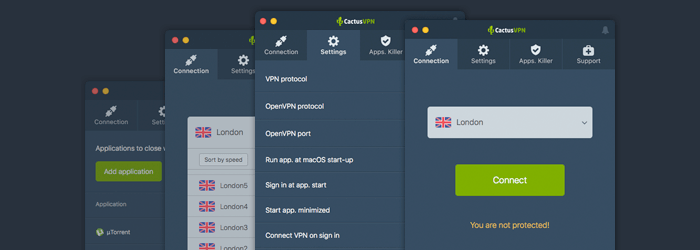

CactusVPN é exactamente o que procura. Oferecemos ambos os protocolos UDP e TCP OpenVPN, e tudo já vem configurado para si. Tudo o que precisa de fazer é instalar a nossa aplicação, ligar a um dos nossos mais de 30 servidores de alta velocidade, e desfrutar da sua experiência online

Em termos de segurança, as nossas ligações OpenVPN são muito versáteis. Pode desfrutar de cifras poderosas como AES e Camellia, e SHA-256, SHA-384, SHA-512, e RMD-160 para encriptação de autenticação.

Plus, nós não oferecemos apenas o protocolo OpenVPN. Além disso, também se pode utilizar outros cinco protocolos VPN: SoftEther, IKEv2/IPSec, SSTP, L2TP/IPSec, PPTP.

Top-Notch Cross-Platform Compatibility + Ease of Use

Apenas como o protocolo OpenVPN, o nosso serviço também funciona em múltiplos sistemas operativos e dispositivos. Aqui está uma lista das plataformas em que pode instalar as nossas aplicações de fácil utilização: Windows, Android, Android TV , macOS, iOS e Fire TV.

Special Deal! Obtenha CactusVPN por $2.7/mo!

e assim que se tornar um cliente CactusVPN, ainda teremos as suas costas com uma garantia de 30 dias de devolução do dinheiro.

Guardar 72 Agora

Como é que o protocolo OpenVPN se compara a outros protocolos VPN?

OpenVPN vs. SSTP

SSTP e OpenVPN são bastante semelhantes, uma vez que ambos usam SSL 3.0, e ambos os protocolos VPN podem usar a porta 443. Também oferecem um nível de segurança semelhante, uma vez que ambos os protocolos podem usar encriptação de 256 bits e a cifra AES de alta segurança.

No entanto, OpenVPN é de código aberto, o que significa que é muito mais fiável do que o SSTP, que é propriedade exclusiva da Microsoft – uma empresa que é conhecida por colaborar com a NSA e o FBI.

Também, quando se trata de firewalls, OpenVPN parece ser um pouco melhor do que o SSTP. Como assim? Bem, aqui está um facto menos conhecido sobre o SSTP – de acordo com a própria Microsoft, o protocolo não suporta realmente os proxies web autenticados. O que isso significa é que o administrador da rede poderia teoricamente detectar os cabeçalhos do SSTP e abandonar a ligação se fosse utilizado um proxy de não autenticação.

Em termos de velocidades, tem sido afirmado que o SSTP é mais rápido que o OpenVPN, mas não há muitas provas conclusivas. É verdade que o OpenVPN pode ser bastante intensivo em recursos, mas isso é normalmente quando utiliza a porta TCP (a mesma que o SSTP utiliza). Contudo, o OpenVPN também pode utilizar a porta UDP, que oferece velocidades muito melhores.

As para compatibilidade entre plataformas, OpenVPN tem a vantagem de funcionar em significativamente mais plataformas do que o SSTP, que só está disponível em Windows, Linux, Android, e routers. Ainda assim, vale a pena mencionar que o SSTP está nativamente incorporado nas plataformas Windows, pelo que é mais fácil de configurar do que OpenVPN.

Overall, tanto OpenVPN como SSTP são uma escolha decente, mas o OpenVPN é simplesmente mais eficiente. Caso queira saber mais sobre o SSTP, consulte este artigo.

OpenVPN vs. WireGuard®

OpenVPN utiliza a biblioteca OpenSSL para implementar todo o tipo de algoritmos criptográficos (sendo o mais popular a AES-256). WireGuard utiliza algoritmos modernos e fixos (não é possível alterá-los) para alegadamente evitar erros de configuração que resultam em vulnerabilidades de segurança. Em geral, ambos oferecem uma excelente segurança.

WireGuard é sem dúvida mais rápido do que OpenVPN. A sua base de código é muito mais leve (cerca de 4.000 linhas em comparação com 70.000 – 600.000 linhas), e utiliza os núcleos de CPU de forma mais eficiente. Nos nossos testes, WireGuard foi mais rápido mesmo quando usámos OpenVPN sobre UDP.

Quer saber mais sobre Wireguard? Então veja este artigo.

OpenVPN vs. SoftEther

É seguro dizer que tanto o OpenVPN como o SoftEther são protocolos realmente seguros. São de código aberto, usam cifras de grau militar como AES, utilizam encriptação de 256 bits, e também usam SSL 3.0. A principal diferença entre eles é a idade – o SoftEther é muito mais recente do que o OpenVPN. Devido a isso, algumas pessoas sentem que OpenVPN é muito mais fiável.

Em termos de velocidade, o SoftEther é melhor do que o OpenVPN. De facto, de acordo com a investigação da Universidade de Tsukuba (as pessoas por detrás da VPN SoftEther, portanto não uma fonte 100% subjectiva), o protocolo SoftEther é supostamente 13 vezes mais rápido do que o protocolo OpenVPN.

Both protocolos funcionam num número decente de plataformas, mas o SoftEther parece ser um pouco mais fácil de configurar do que o OpenVPN. No entanto, deve saber que mesmo que utilize um fornecedor de VPN que ofereça ligação SoftEther, ainda precisará de descarregar software adicional para que este funcione. Com OpenVPN, isso é opcional.

p>Como OpenVPN, o SoftEther também pode executar o seu próprio servidor, mas o servidor SoftEther pode realmente executar o protocolo OpenVPN, juntamente com outros protocolos como IPSec, L2TP/IPSec, SSTP, e SoftEther. O servidor OpenVPN só pode executar o seu próprio protocolo personalizado.

No final, o SoftEther é uma alternativa sólida ao OpenVPN. Se – por qualquer razão – não pode usar OpenVPN, deve experimentar o SoftEther. Se quiser saber mais sobre ele, siga este link.

OpenVPN vs. PPTP

Para começar, o PPTP é significativamente mais fraco do que o OpenVPN em termos de segurança. Enquanto o OpenVPN pode lidar com chaves e cifras de encriptação de 256-bit como AES, o PPTP só pode usar chaves de 128-bit através da cifra MPPE. Infelizmente, a encriptação MPPE é muito fácil de explorar – aqui estão apenas algumas questões:

- MPPE é vulnerável a ataques de bit-flipping.

- MPPE não pode encriptar pacotes PPP (Point-to-Point Protocol) de NCP (Network Control Protocol).

- A cifra não costuma verificar se o servidor é autêntico.

- MPPE é vulnerável ao ataque de Reset-Request (uma forma de Man-in-the-Middle Attack)

P>Também, o PPTP pode usar MS-CHAP-v1 (que não é seguro) ou MS-CHAP-v2 (mais uma vez, não é seguro de todo) para autenticação. OpenVPN é muito mais seguro uma vez que pode usar melhor encriptação para autenticação, tal como SHA-256, SHA-384, ou SHA-512.

Outras vezes, o PPTP é bastante fácil de bloquear com uma firewall. O OpenVPN não pode realmente ser bloqueado pelo administrador da rede, uma vez que utiliza a porta HTTPS. Oh, e não esqueçamos que o NSA pode aparentemente quebrar o tráfego PPTP.

P>Pretty much the only way PPTP is better than OpenVPN is when it comes to online speeds and being natively available on multiple platforms. Devido à sua fraca encriptação, o PPTP é muito rápido. E embora o OpenVPN seja altamente compatível com plataformas cruzadas, não é nativamente integrado em tantas plataformas como o PPTP. No entanto, vale a pena mencionar que o PPTP pode já não estar nativamente disponível em futuros sistemas e dispositivos operacionais. Por exemplo, o protocolo não está disponível em dispositivos MacOS e iOS desde MacOS Sierra e iOS 10.

Se quiser ler mais sobre o protocolo PPTP, já temos um artigo aprofundado sobre ele.

OpenVPN vs. L2TP/IPSec

Like PPTP, L2TP/IPSec está nativamente disponível em muitas plataformas. Assim, a sua instalação é muito mais fácil do que a instalação do OpenVPN. Embora, se utilizar um serviço VPN, não notará quaisquer diferenças. Por outro lado, o L2TP/IPSec utiliza menos portas do que o OpenVPN, e não utiliza a porta 443. Assim, é mais fácil para o protocolo ser bloqueado por uma firewall NAT.

Embora o L2TP/IPSec não seja inteiramente propriedade da Microsoft (uma vez que também foi desenvolvido pela Cisco), ainda não é tão fiável como o OpenVPN, que é de código aberto. Além disso, é importante notar que Edward Snowden afirmou anteriormente que L2TP foi intencionalmente enfraquecido pela NSA.

Oh, e por falar em segurança, é preciso saber que L2TP por si só oferece criptografia 0. É por isso que está sempre emparelhado com IPSec. Além disso, embora o OpenVPN em TCP possa por vezes ser um recurso-hog, o L2TP/IPSec também é muito intensivo em recursos (dependendo da potência do seu dispositivo) porque encapsula os dados duas vezes.

Se quiser saber mais sobre L2TP/IPSec, aqui está uma ligação útil.

OpenVPN vs. IPSec

IPSec é frequentemente emparelhado com L2TP e IKEv2, mas poderá encontrar fornecedores de VPN que oferecem acesso a este protocolo por si próprios.

Então, como é que isso se comporta contra o protocolo OpenVPN? Bem, ambos oferecem um nível de segurança igualmente decente. No entanto, é necessário ter mais cuidado com o IPSec quando o configurar, uma vez que um pequeno erro pode arruinar a protecção que ele oferece. Além disso, uma vez que o IPSec ocupa espaço no núcleo (o espaço no dispositivo reservado para o sistema operativo), a sua segurança pode ser limitada pela forma como é configurado pelo fornecedor. Isto também torna o IPSec menos portátil do que o OpenVPN, que utiliza espaço do utilizador (memória do sistema atribuída às aplicações).

IPSec está normalmente disponível nativamente em muitas plataformas, enquanto que o OpenVPN tem de ser configurado manualmente nelas. Naturalmente, isso não é um problema se se utilizar um serviço VPN. Outra coisa digna de nota é que o tráfego IPSec pode por vezes ser bloqueado por algumas firewalls, enquanto que os pacotes OpenVPN UDP ou TCP não têm tais problemas.

As para velocidades e estabilidade, ambos são bastante decentes se tiver largura de banda suficiente e um dispositivo relativamente poderoso. Ainda assim, deve saber que o IPSec pode levar mais tempo a negociar o túnel do que o OpenVPN faz.

Interessado em saber mais sobre IPSec? Veja este artigo.

OpenVPN vs. IKEv2/IPSec

OpenVPN e IKEv2 são ambos protocolos seguros, mas vale a pena notar que OpenVPN usa TLS/SSL para assegurar dados a nível de Transporte, enquanto IKEv2 assegura dados a nível de IP. Em geral, isso não é uma diferença enorme, mas é bom saber sobre isso, no entanto. E enquanto o IKEv2 foi desenvolvido pela Cisco em conjunto com a Microsoft, isso não é um problema tão grande uma vez que existem implementações de código aberto do IKEv2.

OpenVPN oferece mais suporte quando se trata de compatibilidade entre plataformas, mas o IKEv2 é normalmente um favorito dos utilizadores móveis porque está nativamente integrado em dispositivos BlackBerry. Além disso, IKEv2 tende a oferecer melhor estabilidade do que OpenVPN porque pode resistir a mudanças na rede. O que é que isso significa? Que se, por exemplo, mudar de uma ligação WiFi para a ligação do seu plano de dados em movimento, o IKEv2 poderia lidar com isso sem deixar cair a ligação.

Além disso, deve saber que o IKEv2 tende a ser mais rápido do que o OpenVPN, mas também é mais fácil de bloquear do que o protocolo OpenVPN. Porquê? Porque o IKEv2 usa a porta UDP 500, e os administradores de rede têm um tempo mais fácil de o bloquear do que a porta 443, que é normalmente usada pelo OpenVPN.

Overall, diríamos que o IKEv2 é uma escolha melhor do que o OpenVPN se usar muito o seu telemóvel – especialmente quando viaja para o estrangeiro. Caso contrário, deve limitar-se ao OpenVPN.

Caso queira ler mais sobre o IKEv2, siga este link.

Então, Why Use OpenVPN and When Should You Do It?

A principal razão para usar o protocolo OpenVPN é porque é muito seguro, realmente estável, e funciona em múltiplas plataformas. A maioria dos peritos em segurança recomendam sempre a utilização do OpenVPN para qualquer coisa que se faça online – especialmente porque é uma opção tão transparente (devido ao facto de ser de código aberto).

P>Apreendendo quando utilizar o OpenVPN, é um protocolo VPN apropriado para sempre que quiser proteger as suas ligações online – seja quando estiver a jogar online, a descarregar torrentes, ou quando estiver prestes a tornar-se um denunciante. OpenVPN é também uma boa escolha quando precisa de contornar uma firewall – quer esteja a desbloquear conteúdo geo-restrito ou apenas a desbloquear websites no trabalho ou na escola.

The Bottom Line – What Is OpenVPN?

OpenVPN é tanto um protocolo VPN de código aberto como um software VPN que permite às pessoas executar ligações VPN seguras. A maioria dos provedores de VPN oferece este protocolo porque é muito seguro (utiliza a biblioteca OpenSSL e encriptação de 256 bits) e funciona em múltiplas plataformas. OpenVPN é considerado a melhor escolha entre protocolos VPN, sendo apenas WireGuard e SoftEther capazes de competir com ele.

Geralmente, deve escolher um fornecedor VPN que forneça acesso a ligações OpenVPN, mas que também ofereça acesso a outros protocolos VPN.