Nel 21° secolo ‘hacking e penetrazione’ è diventato come una frase comune per coloro che sono costantemente impegnati nel mondo dell’ICT. Anche se né l’hacking né la penetrazione sono legalmente permessi, tuttavia a volte non si può fare a meno di hackerare o penetrare alcuni siti di persone anti-pace o anti-sociali per avere una panoramica delle loro attività distruttive e prendere il controllo dei siti per proteggere la società o il paese nel suo complesso. Questo tipo di penetrazione è chiamato hacking etico. Poiché la questione è importante giorno dopo giorno, l’abbiamo presa seriamente e abbiamo preso l’iniziativa di aiutarvi. Così, in questo articolo, abbiamo elencato alcuni dei migliori strumenti di hacking etico e test di penetrazione che è possibile utilizzare con Kali Linux per un grande scopo. Cominciamo!

Ethical Hacking and Penetration Testing Tools

Di seguito una lista completa di Ethical Hacking and Penetration Testing Tools da utilizzare con Kali Linux Ognuno degli Ethical Hacking and Penetration Testing Tool contiene solo informazioni precise con cui è possibile mantenersi aggiornati al mondo della tecnologia. Puoi anche usarli per fare del bene agli altri attraverso l’hacking etico.

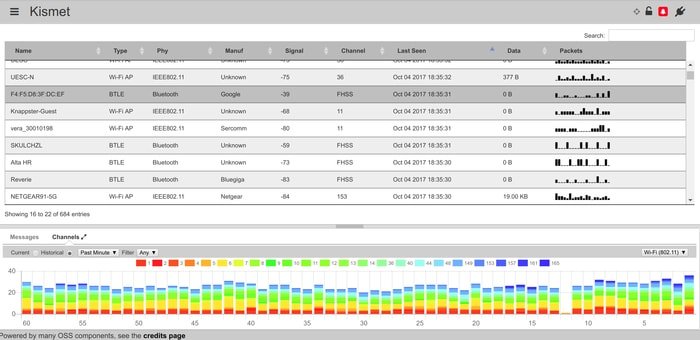

Kismet Wireless

Gli specialisti che lavorano fondamentalmente per la sicurezza delle informazioni o nel campo della sicurezza informatica devono conoscere Kismet insieme agli altri strumenti di penetration testing. Dovrebbero anche essere consapevoli della sua capacità.

Fondamentalmente, è un software per computer, compatibile con Linux, BSD, Microsoft Windows e Mac OS X, che viene utilizzato per identificare lo sniff dei pacchetti, il traffico di rete. Può anche essere usato come un sistema di inibizione delle intrusioni. Inoltre, è importante che siate consapevoli che Kismet è uno “strumento di sicurezza open source”, il che assicura che è gratuito per tutti.

Fondamentalmente, è un software per computer, compatibile con Linux, BSD, Microsoft Windows e Mac OS X, che viene utilizzato per identificare lo sniff dei pacchetti, il traffico di rete. Può anche essere usato come un sistema di inibizione delle intrusioni. Inoltre, è importante che siate consapevoli che Kismet è uno “strumento di sicurezza open source”, il che assicura che è gratuito per tutti.

Scaricate Kismet Wireless

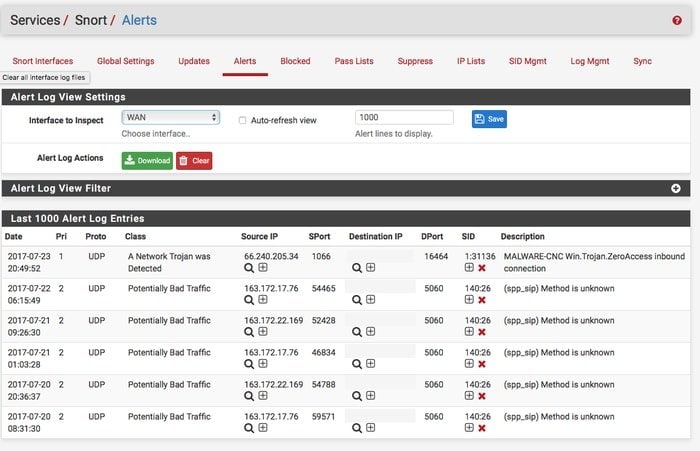

Snort

Snort è uno degli strumenti di penetration testing più cool, che si basa su una rete open source. Il software ha la capacità di eseguire la registrazione dei pacchetti sulle reti di protocollo Internet e l’analisi del traffico in tempo reale. Può anche realizzare la ricerca e la corrispondenza del contenuto e l’analisi del protocollo.

Inoltre, è possibile utilizzare il software per rilevare attacchi o sonde che comprendono scansioni furtive delle porte, sforzi di fingerprinting del sistema operativo, sonde di blocco dei messaggi del server, overflow del buffer e attacchi URL semantici.

Inoltre, è possibile utilizzare il software per rilevare attacchi o sonde che comprendono scansioni furtive delle porte, sforzi di fingerprinting del sistema operativo, sonde di blocco dei messaggi del server, overflow del buffer e attacchi URL semantici.

Scaricate Snort

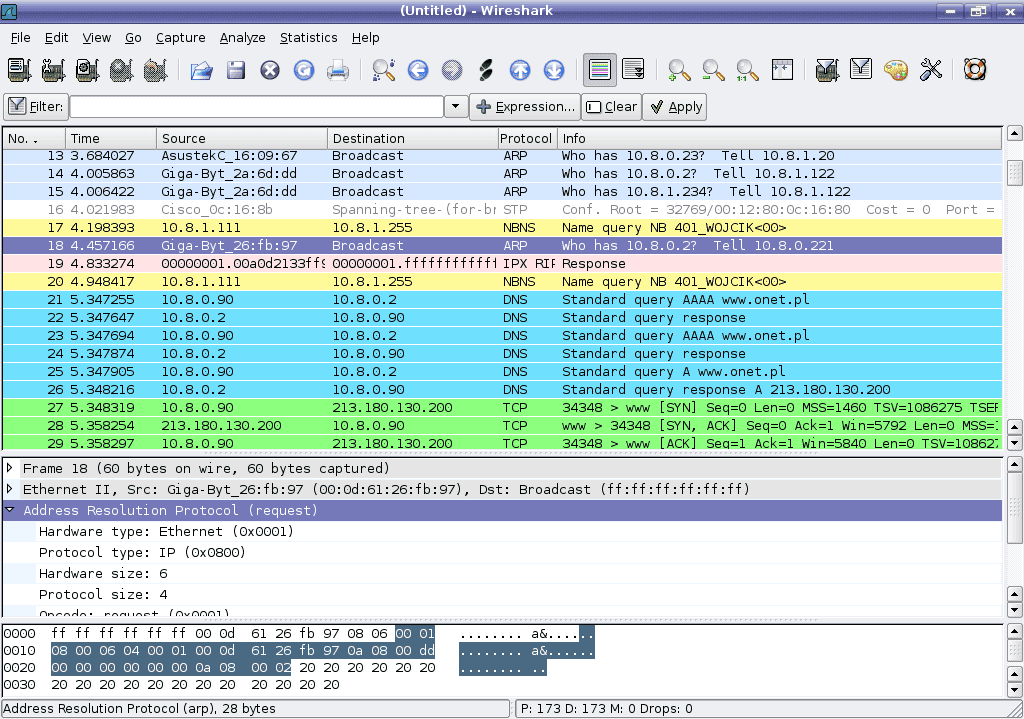

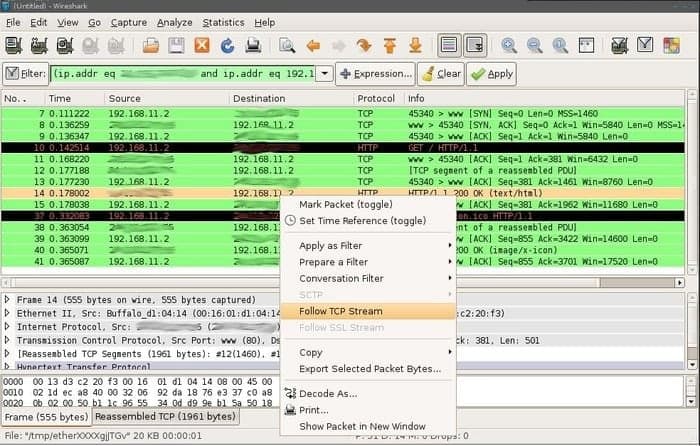

Wireshark

Wireshark è fondamentalmente un analizzatore di protocollo o di rete, che potete ottenere gratuitamente sul suo sito ufficiale. Il software viene utilizzato per studiare la configurazione di vari protocolli di rete. Possiede la capacità di dimostrare l’incapsulamento.

È possibile utilizzare l’analizzatore su Linux, Microsoft Windows e Unix. Inoltre, il software può catturare i pacchetti impegnando il pcap e il toolkit del widget GTK+. Tuttavia, Wireshark o altre versioni di software basate su terminale come Tshark che è gratuito sono rilasciate sotto GNU.

È possibile utilizzare l’analizzatore su Linux, Microsoft Windows e Unix. Inoltre, il software può catturare i pacchetti impegnando il pcap e il toolkit del widget GTK+. Tuttavia, Wireshark o altre versioni di software basate su terminale come Tshark che è gratuito sono rilasciate sotto GNU.

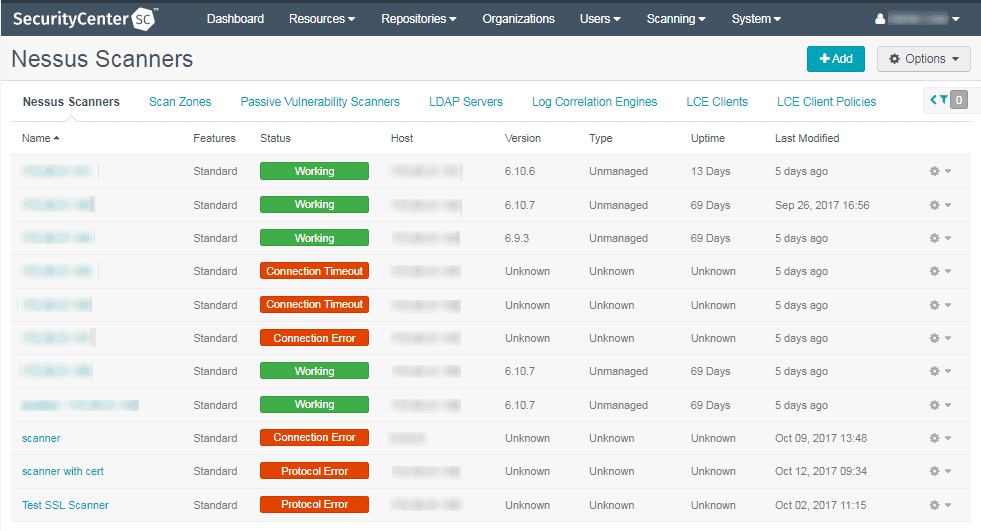

Nessus

Nessus occupa un posto significativo tra gli strumenti di test di penetrazione, che è uno scanner di suscettibilità di marca ed è stato avanzato da ‘Tenable Network Security’. È possibile utilizzarlo gratuitamente solo se lo si usa per uso personale in un ambiente non aziendale. Tuttavia, permette di scansionare numerosi tipi di vulnerabilità.

La scansione include la pianificazione di audit PCI DSS, permettendo ad un hacker lontano di avere accesso o il controllo di un pacchetto di dati sensibili su un sistema specifico, rinunce di servizio contro lo stack IP/TCP utilizzando pacchetti deformati, password predefinite e configurazione errata. Inoltre, il software può chiamare uno strumento periferico, noto come ‘Hydra’ per lanciare un attacco a dizionario.

La scansione include la pianificazione di audit PCI DSS, permettendo ad un hacker lontano di avere accesso o il controllo di un pacchetto di dati sensibili su un sistema specifico, rinunce di servizio contro lo stack IP/TCP utilizzando pacchetti deformati, password predefinite e configurazione errata. Inoltre, il software può chiamare uno strumento periferico, noto come ‘Hydra’ per lanciare un attacco a dizionario.

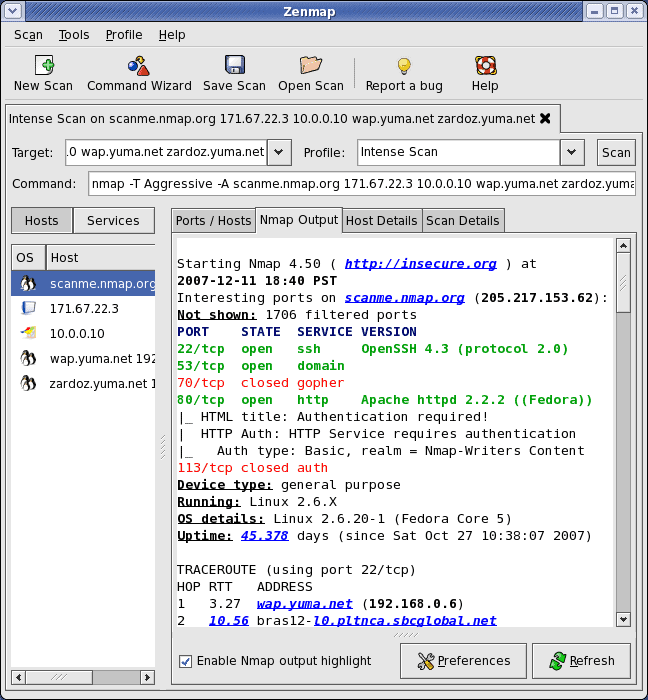

Nmap

Nmap fornisce molte caratteristiche per l’esame della rete di computer che comprendono il rilevamento del sistema operativo e del servizio e la scoperta di host. Le caratteristiche comprendono anche il rilevamento del sistema operativo e della versione, la scoperta dell’host, la scansione della porta e la comunicazione scriptabile con l’obiettivo.

Il software può offrire informazioni aggiuntive sugli obiettivi, compresi i tipi di dispositivi, gli indirizzi MAC e i nomi dei DNS inversi. Gli usi abituali di Nmap sono il rilevamento e lo sfruttamento delle suscettibilità in una particolare rete, il riconoscimento delle porte aperte nella pianificazione dell’ispezione, la revisione della sicurezza di una rete attraverso l’identificazione di nuovi server, e molti altri.

Il software può offrire informazioni aggiuntive sugli obiettivi, compresi i tipi di dispositivi, gli indirizzi MAC e i nomi dei DNS inversi. Gli usi abituali di Nmap sono il rilevamento e lo sfruttamento delle suscettibilità in una particolare rete, il riconoscimento delle porte aperte nella pianificazione dell’ispezione, la revisione della sicurezza di una rete attraverso l’identificazione di nuovi server, e molti altri.

Scaricare Nmap

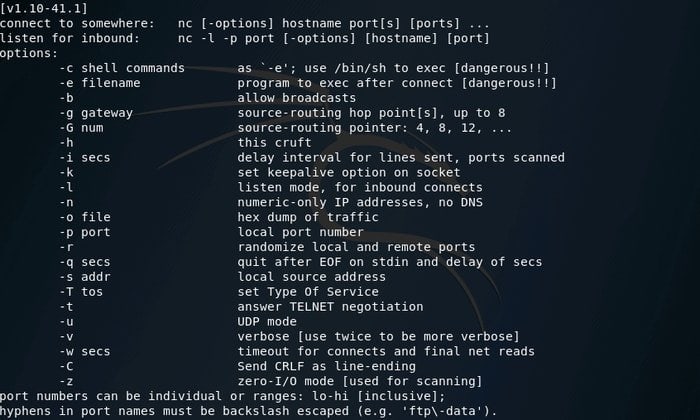

Netcat

Netcat è un programma favoloso, che è esperto nella lettura e scrittura di dati sia nei collegamenti di rete UDP che TCP. Gli individui che sono fondamentalmente responsabili della sicurezza del sistema e della rete devono conoscere le capacità di Netcat in dettaglio. L’elenco delle caratteristiche del software comprende la scansione e l’ascolto delle porte e il trasferimento di file. È anche possibile utilizzarlo come backdoor.

Tuttavia, le caratteristiche uniche di Netcat includono molte cose tra cui la capacità di utilizzare una porta locale di origine e di utilizzare l’indirizzo di origine di una rete formata localmente, e può anche capire gli argomenti della riga di comando da qualsiasi input standard. Ecco come questa applicazione di hacking etico vi aiuta con la massima prudenza.

Tuttavia, le caratteristiche uniche di Netcat includono molte cose tra cui la capacità di utilizzare una porta locale di origine e di utilizzare l’indirizzo di origine di una rete formata localmente, e può anche capire gli argomenti della riga di comando da qualsiasi input standard. Ecco come questa applicazione di hacking etico vi aiuta con la massima prudenza.

Scaricate GNU Netcat

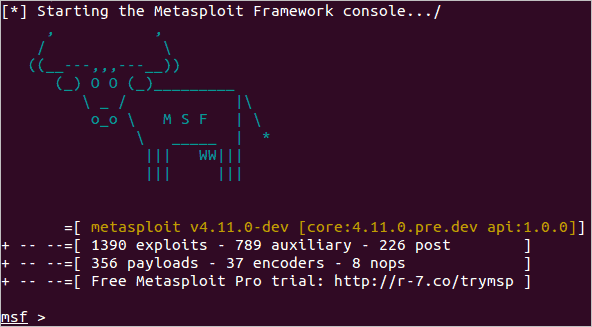

Metasploit Framework

Il ‘Metasploit Framework’ è una piattaforma modulare per il penetration testing, che è essenzialmente basata su Ruby e permette di comporre, controllare ed eseguire codice exploit. Il software ha una collezione di strumenti con cui è possibile esaminare le debolezze della sicurezza, contare le reti, implementare gli attacchi ed evitare l’esposizione. In parole povere, questo software è un insieme di strumenti solitamente utilizzati che offrono un ambiente completo per il test di penetrazione e lo sviluppo di exploit.

Il ‘Metasploit Framework’ è una piattaforma modulare per il penetration testing, che è essenzialmente basata su Ruby e permette di comporre, controllare ed eseguire codice exploit. Il software ha una collezione di strumenti con cui è possibile esaminare le debolezze della sicurezza, contare le reti, implementare gli attacchi ed evitare l’esposizione. In parole povere, questo software è un insieme di strumenti solitamente utilizzati che offrono un ambiente completo per il test di penetrazione e lo sviluppo di exploit.

Scaricate Metasploit Framework

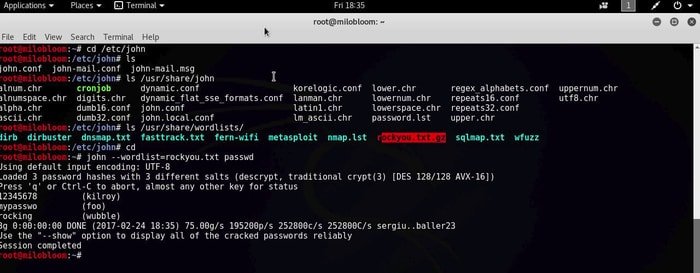

John the Ripper

‘John the Ripper’ è uno strumento affidabile per l’hacking etico e considerato uno dei più veloci password cracker, che ora è possibile ottenere per numerose versioni di Windows, Unix, BeOS, OpenVMS e DOS.

Il motivo iniziale di questo cracker è quello di individuare le password Unix deboli. Il software è eccezionale rispetto ai vecchi cracker in quanto di solito non esegue compiti utilizzando una “routine crypt(3)-style”. Invece, il software possiede moduli estremamente potenziati per architetture di processori e tipi di hash diversi.

Il motivo iniziale di questo cracker è quello di individuare le password Unix deboli. Il software è eccezionale rispetto ai vecchi cracker in quanto di solito non esegue compiti utilizzando una “routine crypt(3)-style”. Invece, il software possiede moduli estremamente potenziati per architetture di processori e tipi di hash diversi.

Scaricate John the Ripper

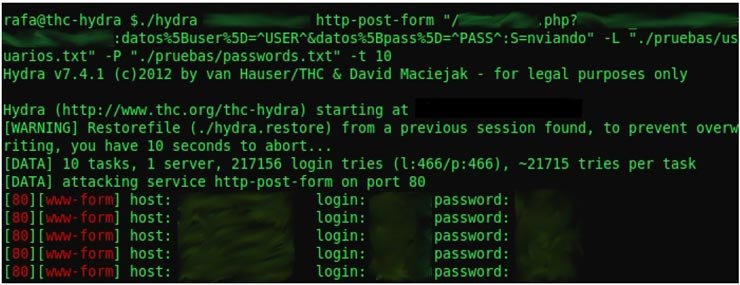

THC Hydra

THC Hydra è principalmente un logging parallelizzato in un cracker che sostiene molto codice di comportamento da attaccare. Il cracker è relativamente più veloce e più flessibile degli altri strumenti di test di penetrazione in cui è possibile aggiungere nuovi moduli facilmente. Lo strumento aiuta i consulenti di sicurezza e i ricercatori a vedere quanto facilmente qualcuno può avere autorità non autorizzata sui loro sistemi.

THC Hydra è principalmente un logging parallelizzato in un cracker che sostiene molto codice di comportamento da attaccare. Il cracker è relativamente più veloce e più flessibile degli altri strumenti di test di penetrazione in cui è possibile aggiungere nuovi moduli facilmente. Lo strumento aiuta i consulenti di sicurezza e i ricercatori a vedere quanto facilmente qualcuno può avere autorità non autorizzata sui loro sistemi.

Scaricate THC Hydra

Aircrack-ng

Aircrack-ng è una suite di software di rete che consiste in un packet sniffer, un sensore, uno strumento di indagine per LAN wireless 802.11 e un cracker WPA/WPA2-PSK e WEP. Il cracker può anche lavorare con un controller di interfaccia di una rete wireless in cui il traffico 802.11g e lo sniff 802.11a, 802.11b e la modalità di osservazione raw sono supportati dal suo driver. È possibile utilizzare il programma utilizzando Windows, Linux, OpenBSD, FreeBSD e OS X.

Aircrack-ng è una suite di software di rete che consiste in un packet sniffer, un sensore, uno strumento di indagine per LAN wireless 802.11 e un cracker WPA/WPA2-PSK e WEP. Il cracker può anche lavorare con un controller di interfaccia di una rete wireless in cui il traffico 802.11g e lo sniff 802.11a, 802.11b e la modalità di osservazione raw sono supportati dal suo driver. È possibile utilizzare il programma utilizzando Windows, Linux, OpenBSD, FreeBSD e OS X.

Scaricare Aircrack-ng

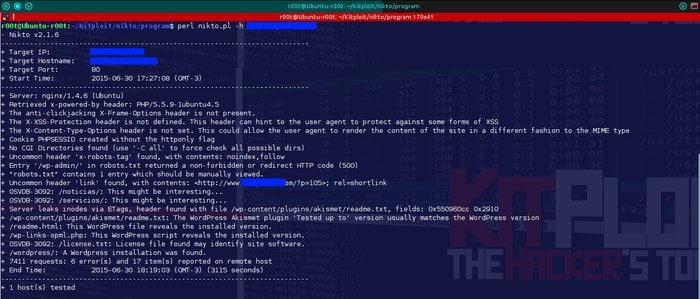

Nikto

Nikto è uno scanner di un server web con struttura Open Source (GPL). Può eseguire indagini diffuse contro i server web rivolte a molti elementi. La lista degli elementi include oltre 6700 programmi/file possibilmente rischiosi, indaga sulle versioni non operative di più di 1250 server e sulle difficoltà specifiche di tipo su più di 270 server.

Inoltre, il software indaga sugli elementi di configurazione del server come la presenza di numerosi file di directory, opzioni per il server HTTP, e tenta di rilevare il software di configurazione e i server web. Inoltre, spesso analizza i plugin e gli elementi per un aggiornamento.

Inoltre, il software indaga sugli elementi di configurazione del server come la presenza di numerosi file di directory, opzioni per il server HTTP, e tenta di rilevare il software di configurazione e i server web. Inoltre, spesso analizza i plugin e gli elementi per un aggiornamento.

Scarica Nikto

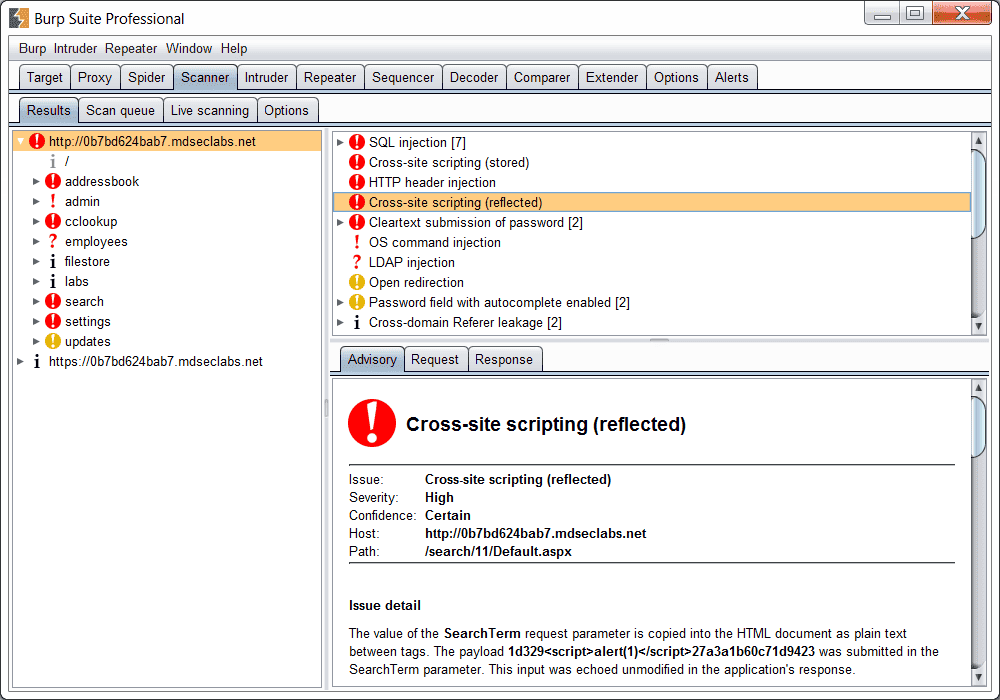

Burp Suite Scanner

Burp, chiamato anche Burp Suite è principalmente uno strumento grafico appropriato per testare la sicurezza delle applicazioni web. Il linguaggio Java è stato usato per scrivere questo strumento, e ‘PortSwigger Web Security’ lo ha sviluppato in modo completo.

Questo software è stato sviluppato fondamentalmente per fornire una soluzione completa per controllare la sicurezza delle applicazioni web. Oltre ad avere funzionalità elementari come intrusore e scanner, server proxy, ha anche opzioni più radicali come un sequencer, uno spider, un estensore, un ripetitore, un comparatore e un decoder.

Questo software è stato sviluppato fondamentalmente per fornire una soluzione completa per controllare la sicurezza delle applicazioni web. Oltre ad avere funzionalità elementari come intrusore e scanner, server proxy, ha anche opzioni più radicali come un sequencer, uno spider, un estensore, un ripetitore, un comparatore e un decoder.

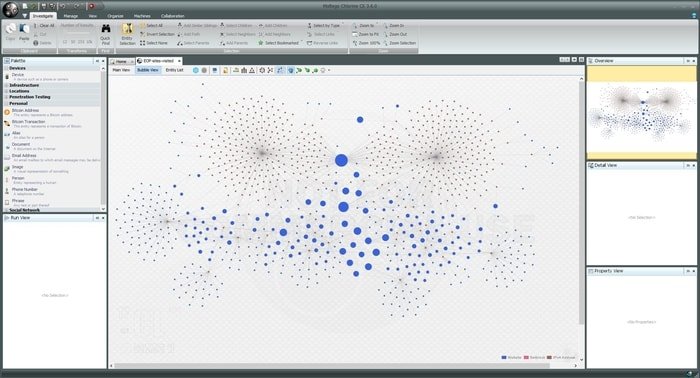

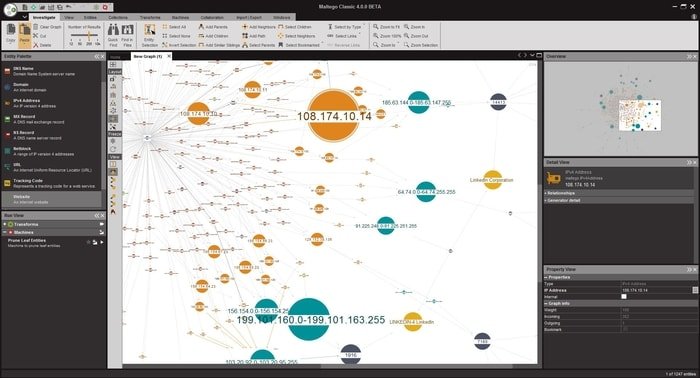

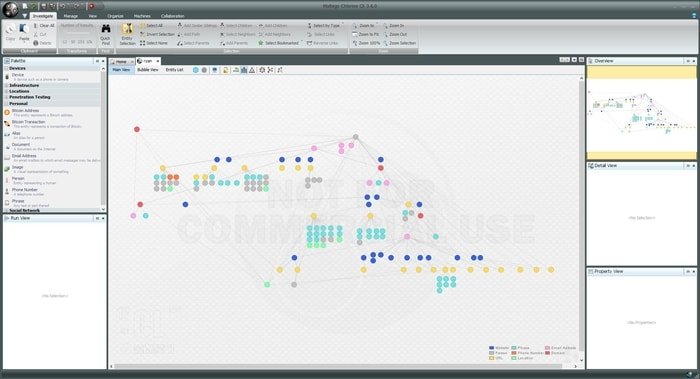

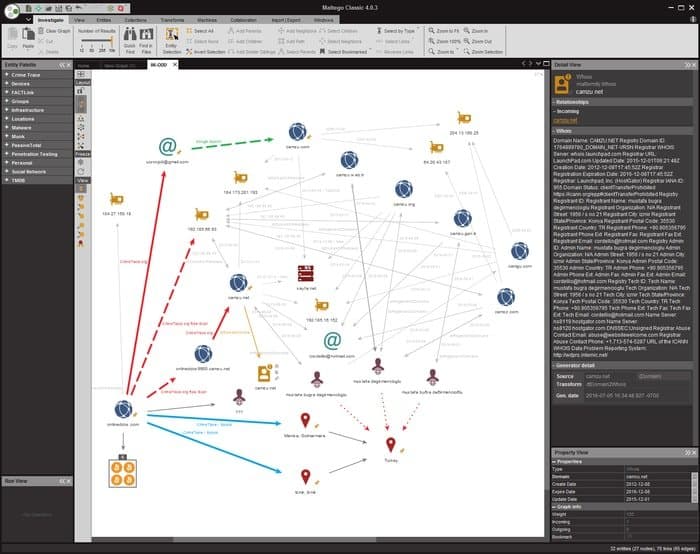

Maltego

Maltego, avanzato da Paterva, è un software esclusivo che viene utilizzato ampiamente per la forensica e l’intelligence open source. Permette di creare entità personalizzate, lasciando che significhino qualsiasi tipo di informazione oltre ai tipi di entità elementari che fanno parte di questo software.

Leggi anche: Most Comprehensive List of Linux Monitoring Tools For SysAdmin

L’applicazione si concentra fondamentalmente sull’analisi delle associazioni con servizi online come Facebook e Twitter e anche le associazioni del mondo reale tra gruppi, persone, domini, pagine web, reti e infrastrutture internet.

Tra le fonti di dati di Maltego, ci sono record whois e DNS, motori di ricerca, molte API e metadati, e reti sociali online. Tuttavia, il software è utilizzato principalmente da investigatori privati e investigatori della sicurezza.

Scaricate Maltego

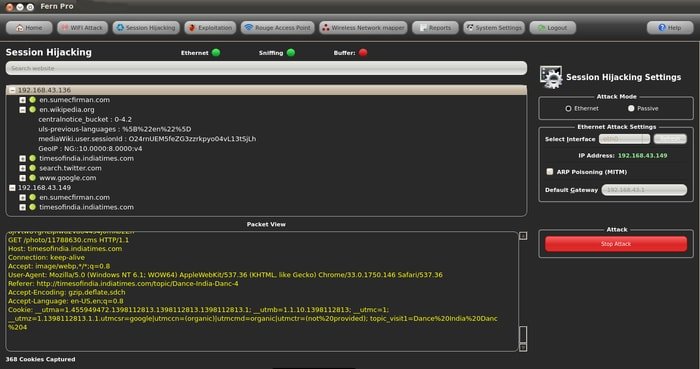

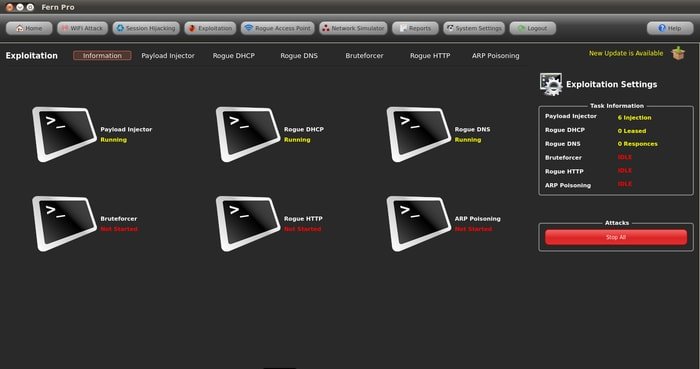

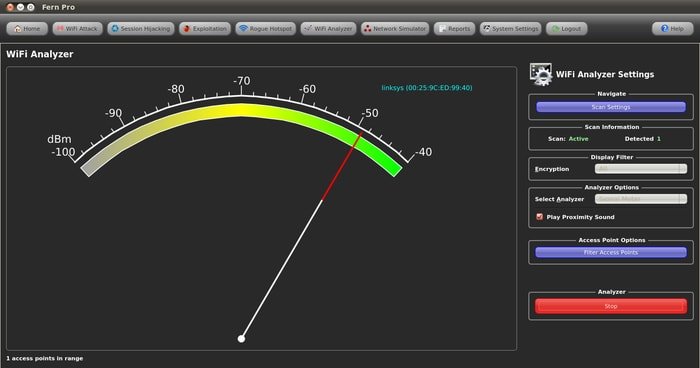

Fern Wifi Cracker

È un software che può valutare la sicurezza del programma software wireless e di attacco formato utilizzando la libreria Python Qt GUI e il linguaggio di programmazione Python. Il software può craccare e recuperare le chiavi di WEP/WPA/WPS e inoltre può operare gli attacchi basati su altre reti, sia su reti centrate su Ethernet che wireless.

Le caratteristiche principali del cracker sono: cracking di WEP con Chop-Chop, frammentazione, Caffe-Latte, ARP Request Replay Hirte; salvataggio della chiave in banca dati su crack effettivo automaticamente; dirottamento di una sessione; accesso al sistema di assalto dei punti automaticamente, e così via.

Scarica Fern Wifi Cracker

Wifite2

Wifite 2 è senza dubbio uno degli eccellenti strumenti di penetration testing per la verifica del wifi, che è stato progettato per essere utilizzato con le circolazioni di pretesting di Linux come Pentoo, Kali Linux e BackBox e anche con qualsiasi distribuzione Linux in associazione con i driver wireless che sono patchati per l’inoculazione. Derv82, che è lo sviluppatore di questa applicazione, ha recentemente scoperto un nuovo tipo di questo strumento, che è previsto completamente per la versione più recente di Kali.

Wifite 2 è senza dubbio uno degli eccellenti strumenti di penetration testing per la verifica del wifi, che è stato progettato per essere utilizzato con le circolazioni di pretesting di Linux come Pentoo, Kali Linux e BackBox e anche con qualsiasi distribuzione Linux in associazione con i driver wireless che sono patchati per l’inoculazione. Derv82, che è lo sviluppatore di questa applicazione, ha recentemente scoperto un nuovo tipo di questo strumento, che è previsto completamente per la versione più recente di Kali.

Scaricare Wifite2

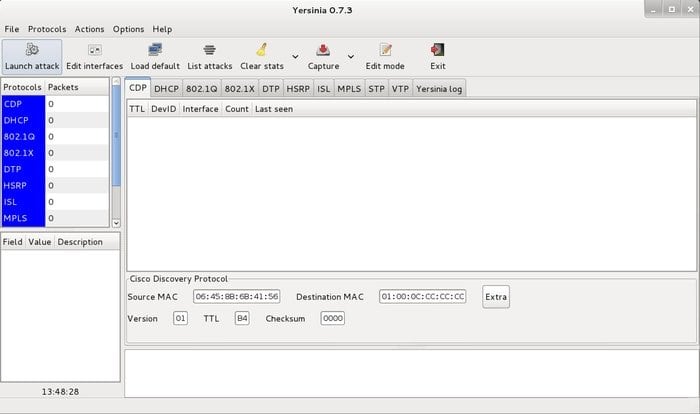

Yersinia

Yersinia è una struttura, che è adatta per realizzare gli attacchi di livello 2. Il programma è destinato a trarre vantaggio da alcune vulnerabilità in diversi protocolli di rete. Può fingere di essere un quadro compatto per l’analisi e il test dei sistemi e delle reti installate.

In questa specifica versione vengono eseguiti gli attacchi ai seguenti protocolli di rete: protocollo di discovery Cisco, protocollo di trunking VLAN, protocollo straddling tree, protocollo di trunking dinamico, protocollo di hot reserve router, protocollo di dynamic host structure, protocollo di inter-switch link.

In questa specifica versione vengono eseguiti gli attacchi ai seguenti protocolli di rete: protocollo di discovery Cisco, protocollo di trunking VLAN, protocollo straddling tree, protocollo di trunking dinamico, protocollo di hot reserve router, protocollo di dynamic host structure, protocollo di inter-switch link.

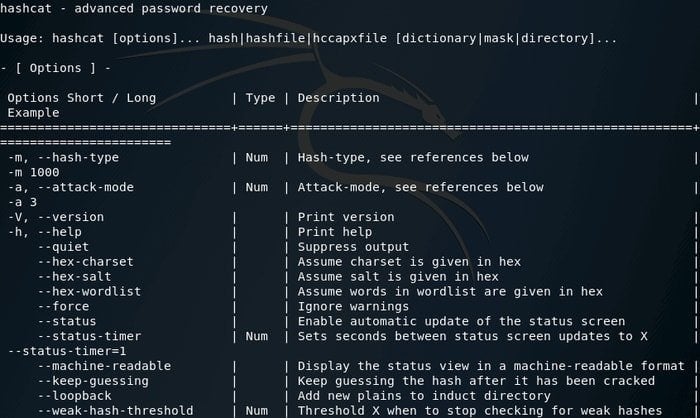

Hashcat – Advanced Password Recovery

È lo strumento di recupero password più veloce del mondo. Fino al 2015, l’applicazione aveva un codice base brevettato, che ora è disponibile gratuitamente. Le versioni che il software possiede sono accessibili per Windows, Linux e OS X.

Le versioni possono anche venire in varianti basate su GPU o CPU. Cisco PIX, Microsoft LM hashes, MD4, SHA-family, MySQL, Unix Crypt formats, e MD5, sono alcuni degli esempi di algoritmi di hashing adottati da ‘Hashcat’. L’applicazione è arrivata più volte sulle prime pagine delle notizie a causa della scoperta di difetti e ottimizzazioni da parte del suo creatore. Questi sono stati soggiogati nelle seguenti versioni di hashcat.

Le versioni possono anche venire in varianti basate su GPU o CPU. Cisco PIX, Microsoft LM hashes, MD4, SHA-family, MySQL, Unix Crypt formats, e MD5, sono alcuni degli esempi di algoritmi di hashing adottati da ‘Hashcat’. L’applicazione è arrivata più volte sulle prime pagine delle notizie a causa della scoperta di difetti e ottimizzazioni da parte del suo creatore. Questi sono stati soggiogati nelle seguenti versioni di hashcat.

Scaricate Hashcat

BeEF – The Browser Exploitation Framework

BeEF, che è la forma abbreviata di ‘Browser Exploitation Framework’, è importante tra i dominanti strumenti di test di penetrazione specializzati. Il quadro adotta metodi rivoluzionari che offrono al penetration tester esperto veri vettori di attacco del lato client. Questo framework di sicurezza è abbastanza eccezionale rispetto ad altri tipi di framework di questo tipo, nel senso che si concentra sullo sfruttamento delle debolezze di qualsiasi browser per valutare la postura di sicurezza di un obiettivo.

Raccomandato: 15 Most Secure Linux Distros for Privacy and Security Concern Users

Il progetto è stato avanzato solo per indagini legali e di penetrazione. Inoltre, ha molti moduli per un comando che impegnano la semplice ma potente API di questo programma. L’API è considerata il cuore dell’efficienza di questo framework in quanto riassume le difficoltà e semplifica il rapido progresso dei moduli personalizzati.

Scaricate BeEF

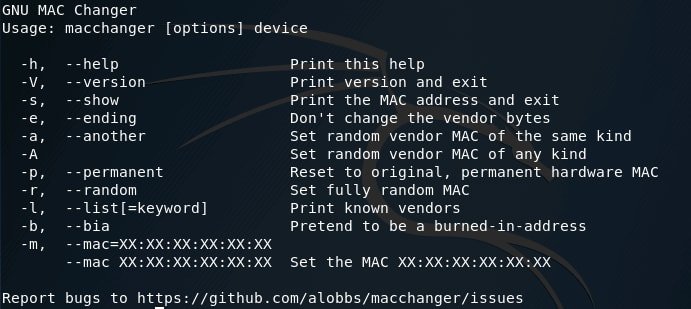

GNU MAC Changer

Questo è un utile strumento che vi aiuta a visualizzare e modificare gli indirizzi MAC di diversi strumenti di rete. È anche possibile impostare nuovi indirizzi in modo casuale o esplicito. Gli indirizzi comprendono gli indirizzi MAC dell’hardware simile o di altri venditori. Più spesso questi possono includere indirizzi MAC dello stesso tipo di hardware.

Questo è un utile strumento che vi aiuta a visualizzare e modificare gli indirizzi MAC di diversi strumenti di rete. È anche possibile impostare nuovi indirizzi in modo casuale o esplicito. Gli indirizzi comprendono gli indirizzi MAC dell’hardware simile o di altri venditori. Più spesso questi possono includere indirizzi MAC dello stesso tipo di hardware.

Scaricate GNU MAC Changer

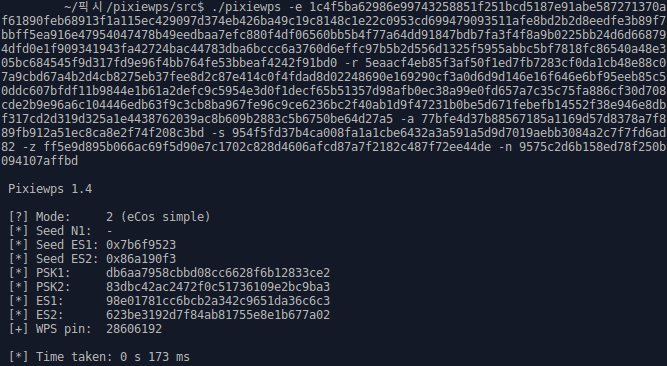

PixieWPS Brute Force Offline Tool

Pixiewps è un favoloso strumento di ethical hacking, che è per lo più utilizzato per il brute compelling off-line dei pin WPS quando allo stesso tempo si sfrutta l’inesistenza o la bassa entropia di alcuni entree point wireless che sono anche chiamati l’attacco della polvere magica. Dominique Bongard l’ha scoperto per primo.

Pixiewps è un favoloso strumento di ethical hacking, che è per lo più utilizzato per il brute compelling off-line dei pin WPS quando allo stesso tempo si sfrutta l’inesistenza o la bassa entropia di alcuni entree point wireless che sono anche chiamati l’attacco della polvere magica. Dominique Bongard l’ha scoperto per primo.

Installare Pixiewps da GitHub

BBQSQL – SQL Injection Exploitation Tool

BBQSQL è un framework, che funziona in seguito a blind SQL injection. È inscritto in Python. Il programma è molto conveniente mentre attacca complicate suscettibilità di iniezione SQL.

Inoltre, è uno strumento semi-automatico che permette un po’ di personalizzazione per quelle scoperte difficili da attivare di iniezione SQL. Inoltre, lo strumento è stato fatto per agire come database agnostico, il che è eccezionalmente versatile. Possiede anche un’interfaccia utente intuitiva che rende l’impostazione degli attacchi senza stress.

Installare BBQSQL da GitHub

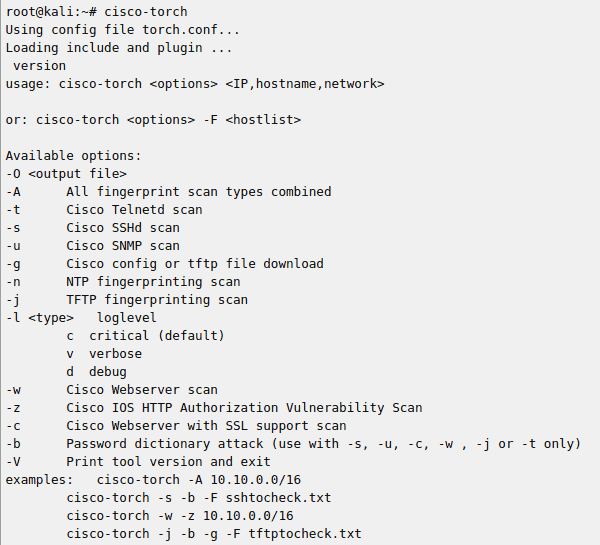

co-torch

Cisco Torch, lo sfruttamento di massa, la scansione e lo strumento di fingerprinting sono stati inscritti quando il lavoro sulla versione successiva di “Hacking Exposed Cisco Networks” era in corso come i programmi trovati sul mercato non essendo in grado di portare una soluzione epocale.

La qualità principale che rende lo strumento diverso dagli altri tipi identici di strumenti di test di penetrazione è l’ampio uso di forking per introdurre numerose procedure di scansione per una maggiore competenza di scansione. Inoltre, il programma utilizza alcuni approcci di fingerprinting del rivestimento dell’applicazione istantaneamente, se necessario.

La qualità principale che rende lo strumento diverso dagli altri tipi identici di strumenti di test di penetrazione è l’ampio uso di forking per introdurre numerose procedure di scansione per una maggiore competenza di scansione. Inoltre, il programma utilizza alcuni approcci di fingerprinting del rivestimento dell’applicazione istantaneamente, se necessario.

Scaricate lo strumento cisco-torch

copy-router-config

Il ‘copy-router-config’ è un grande strumento di hacking etico il cui elemento di menu è un piccolo script Perl conveniente che viene messo insieme. Questa voce di menu è posta all’interno del menu ‘Backtrack’, e quando si preme la voce, questa voce di menu introduce una finestra di stazione nel manuale ”/pentest/cisco/copy-router-config” in modo che si possa ottenere un’entrata diretta allo ‘script Perl di 35 linee’, che serve solo ad uno scopo particolare. Il motivo è quello di riprodurre un file completo della struttura del router da qualsiasi dispositivo Cisco solo se il tuo router ha una ‘stringa di comunità RW.’

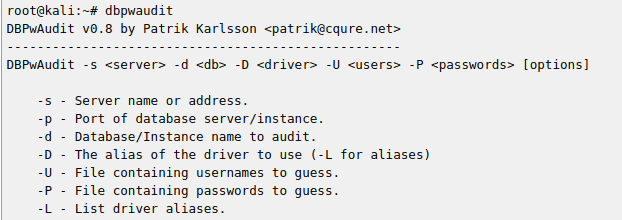

24. DBPwAudit

DBPwAudit è essenzialmente uno strumento Java che permette di eseguire ispezioni online della qualità delle password per alcuni motori di database. Il design di questa applicazione permette di aggiungere driver di database supplementari al manuale di JDBC semplicemente riproducendo i nuovi driver JDBC.

La configurazione del programma è realizzata in due file diversi: il rules.conf è impiegato per istruire l’applicazione sulla gestione dei messaggi di errore ricevuti dalla scansione, mentre il file aliases.conf è impiegato per mappare i driver agli pseudonimi.

La configurazione del programma è realizzata in due file diversi: il rules.conf è impiegato per istruire l’applicazione sulla gestione dei messaggi di errore ricevuti dalla scansione, mentre il file aliases.conf è impiegato per mappare i driver agli pseudonimi.

Raccomandato: I migliori 20 gestori di finestre per Linux: A Comprehensive List for Linux Users

Tuttavia, lo strumento è verificato e funziona in modo flessibile con MySQL, Oracle 8/9/10/11, Microsoft SQL Server, IBM DB2 Universal Database 2000/2005. Il programma è precostituito per i driver menzionati anche se non viene fornito con questi a causa di problemi di licenza.

Download DBPwAudit

HexorBase

HexorBase è un programma per banche dati, che è progettato per eseguire e controllare numerosi server di database istantaneamente da un luogo centrale. L’applicazione è abile nell’eseguire assalti a forza bruta e indagini SQL contro i reciproci server di database tra cui PostgreSQL, MySQL, Microsoft SQL Server, SQLite e Oracle.

Permette anche l’instradamento del pacchetto attraverso sostituzioni o qualche volta anche attraverso ”Metasploit pivoting antics” per interconnettersi con server lontanamente irraggiungibili che sono nascosti all’interno delle subnet limitate.

Raccomandato Post: Emulatore di terminale Linux: Top 15 Reviewed and Compared

Questo strumento di hacking etico può funzionare su Windows e Linux, che operano i seguenti: python-qscintilla2, python-pymssql, python-mysqldb, python-psycopg2, python-qt4, python, cx_Oracle.

Scarica HexorBase

Inguma – Penetration Testing Toolkit

Questo programma è un forte toolkit di esame di penetrazione, che è completamente scritto usando python. L’applicazione comprende moduli per scoprire gli host, raccogliere informazioni riguardanti gli obiettivi fuzz, forzare i nomi utente e le password potenzialmente e sfruttare numerosi prodotti.

Tutti questi elementi lo hanno reso uno degli strumenti di penetration testing inespugnabili. In realtà, è stato principalmente orientato all’assalto dei sistemi relativi a Oracle, ma è possibile utilizzarlo anche per tutti i tipi di configurazioni. Ma, è una questione di dolore che attualmente l’applicazione non può funzionare con Win32. Ancora una volta i problemi con la libreria Scapy e i socket RAW non funzionano per Win32. Ma, se attualmente state operando con Win2k, potreste dover affrontare meno difficoltà.

Tutti questi elementi lo hanno reso uno degli strumenti di penetration testing inespugnabili. In realtà, è stato principalmente orientato all’assalto dei sistemi relativi a Oracle, ma è possibile utilizzarlo anche per tutti i tipi di configurazioni. Ma, è una questione di dolore che attualmente l’applicazione non può funzionare con Win32. Ancora una volta i problemi con la libreria Scapy e i socket RAW non funzionano per Win32. Ma, se attualmente state operando con Win2k, potreste dover affrontare meno difficoltà.

Scaricate Inguma

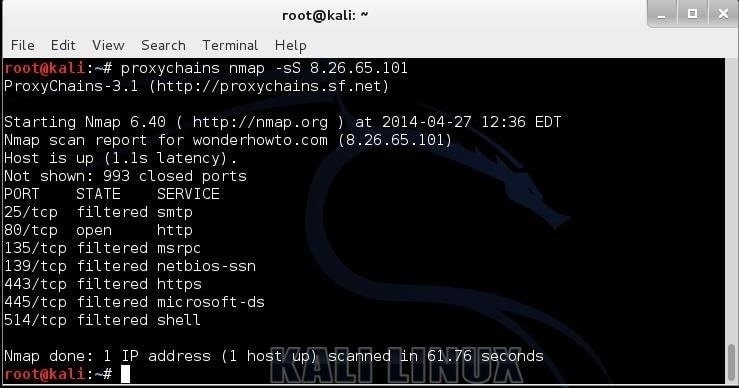

ProxyChains

Un server proxy si riferisce a un software dedicato o a un sistema informatico gestito su un tale computer che funziona come un arbitro tra uno strumento finale come un computer e un server aggiuntivo che risponde a qualsiasi richiesta di servizio del cliente.

Attraverso la connessione a internet tramite proxy, l’indirizzo IP di un cliente rimane segreto. Invece di mostrare l’indirizzo IP reale, viene visualizzato l’indirizzo IP del server proxy. Questo è il modo in cui un proxy fornisce all’utente un’ulteriore riservatezza.

Attraverso la connessione a internet tramite proxy, l’indirizzo IP di un cliente rimane segreto. Invece di mostrare l’indirizzo IP reale, viene visualizzato l’indirizzo IP del server proxy. Questo è il modo in cui un proxy fornisce all’utente un’ulteriore riservatezza.

Post raccomandato: Miglior Task Manager Linux: Top 12 Reviewed For Linux Nerds

Tuttavia, le caratteristiche di questo favoloso ProxyChains sono: è possibile utilizzarlo con server come Sendmail e squid; si può facilmente trattare con qualsiasi applicazione di client TCP; è possibile mescolarlo con un tipo di proxy completamente dissimile in una lista; supporta i server proxy di HTTP CONNECT, SOCKS4 e SOCKS5; l’applicazione manca anche di qualsiasi tipo di tecnica di opzione di concatenazione. Ecco come ProxyChains ti aiuta a fare un’operazione di hacking etico di successo.

Scarica ProxyChains

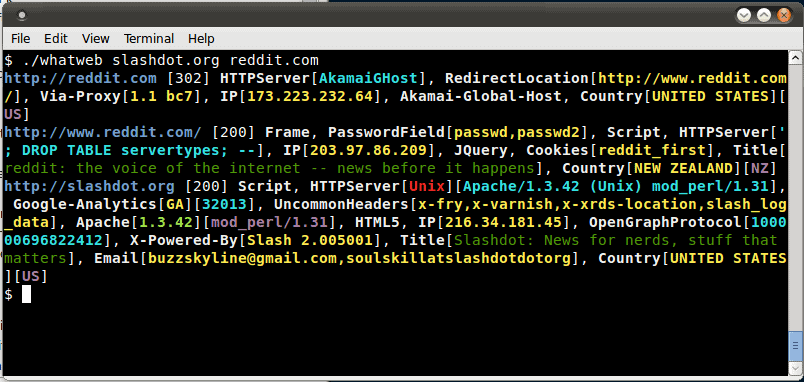

WhatWeb

WhatWeb è un altro grande strumento di hacking etico che può identificare qualsiasi sito web. Il suo scopo è quello di raccontare le caratteristiche e le funzionalità di un sito web. L’applicazione identifica gli strumenti web che comprendono dispositivi incorporati, sistemi di gestione dei contenuti noti come CMS, server web, piattaforme di blogging, librerie JavaScript e pacchetti analitici/statistici.

Possiede più di 1700 plugin ognuno dei quali è meccanizzato per individuare qualcosa di alterato. Inoltre, può identificare errori SQL, numeri di versione, moduli di framework web, ID account, indirizzi e-mail e così via.

Possiede più di 1700 plugin ognuno dei quali è meccanizzato per individuare qualcosa di alterato. Inoltre, può identificare errori SQL, numeri di versione, moduli di framework web, ID account, indirizzi e-mail e così via.

Raccomandato: Top 15 Online Linux Terminal Emulators and Bash Editors

Alcune delle caratteristiche impressionanti sono: disponibilità di numerosi formati di log come ElasticSearch, SQL, RubyObject, Brief, Verbose, MongoDB, XML, MagicTree, e JSON; ruota la regolazione tra affidabilità e stealth/speed; regola il reindirizzamento della pagina web.

Scaricate WhatWeb

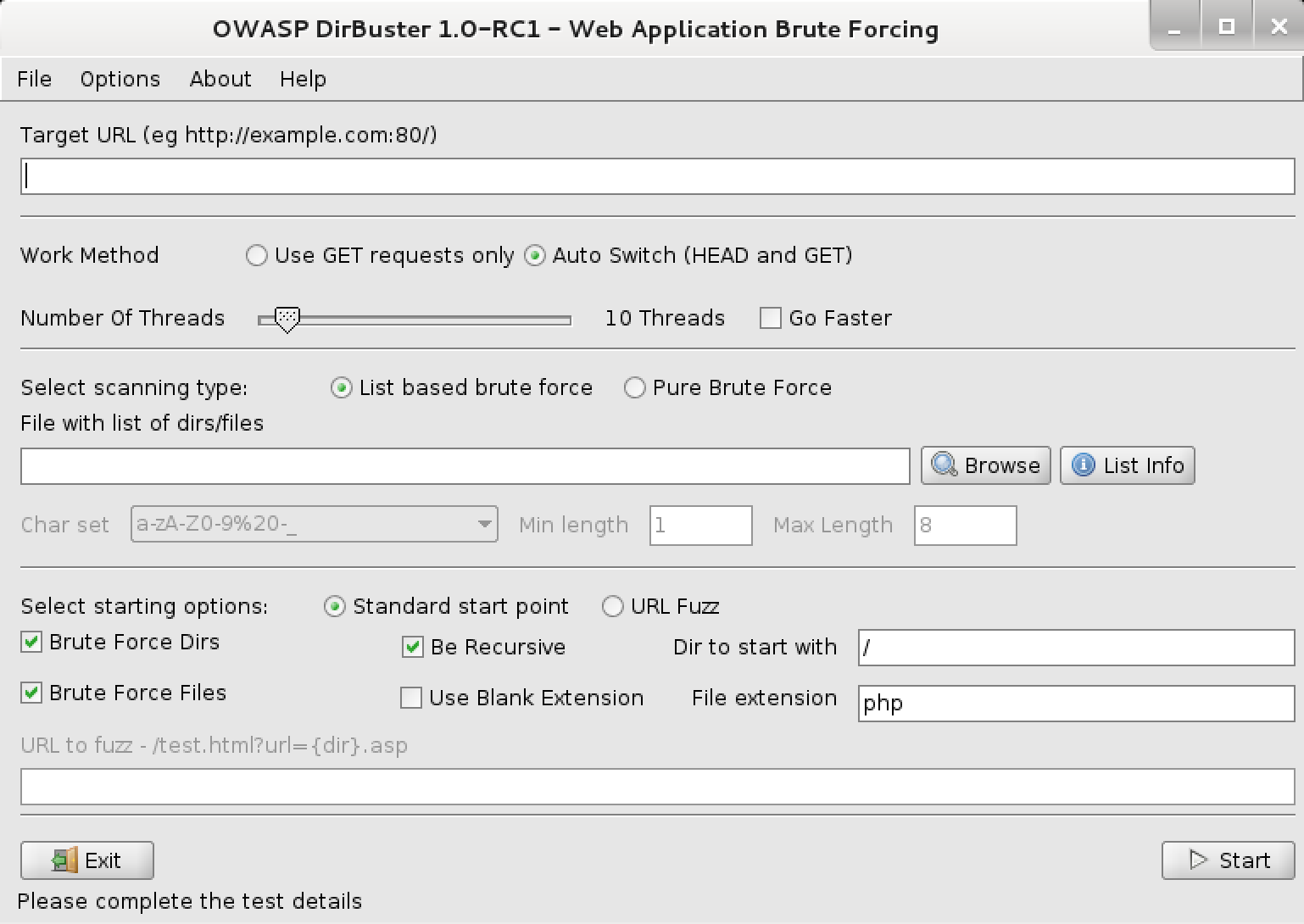

Dirbuster

Questo è considerato uno dei migliori strumenti di test di penetrazione che sono essenzialmente un programma java multi-threaded, che ha lo scopo di forzare i nomi dei file e dei manuali sull’applicazione/server web. DirBuster tenta di scoprire le applicazioni e le pagine nascoste di un web-server.

Comunque, questo tipo di strumento è spesso semplicemente degno come la lista di file e manuali in cui appare. Una metodologia completamente diversa è stata adottata per generare questo. Infine, questa lista è stata prodotta da zero, sciamando su internet e raccogliendo i file e i manuali, che sono essenzialmente utilizzati dagli sviluppatori.

Comunque, questo tipo di strumento è spesso semplicemente degno come la lista di file e manuali in cui appare. Una metodologia completamente diversa è stata adottata per generare questo. Infine, questa lista è stata prodotta da zero, sciamando su internet e raccogliendo i file e i manuali, che sono essenzialmente utilizzati dagli sviluppatori.

Raccomandato Post: Top 40 Best Linux Commands Cheat Sheet. Get It Free Now

L’applicazione offre un 9 completo, a differenza delle liste che rendono DirBuster tremendamente operativo per scoprire i manuali e i file nascosti. Se non è sufficiente, il programma include un’opzione per eseguire una forza bruta incontaminata che costringe i file non visti e il manuale a mostrarsi.

Scaricate DirBuster

Traceroute

Traceroute è un aiuto impressionante per l’hacking etico che visualizza il percorso e misura le sospensioni di transito dei pacchetti attraverso una rete IP. Traceroute continua a funzionare fino a quando tutti i pacchetti consegnati sono scomparsi per più di due volte. Quando questi sono persi, anche il collegamento è perso, e il percorso non può più essere valutato.

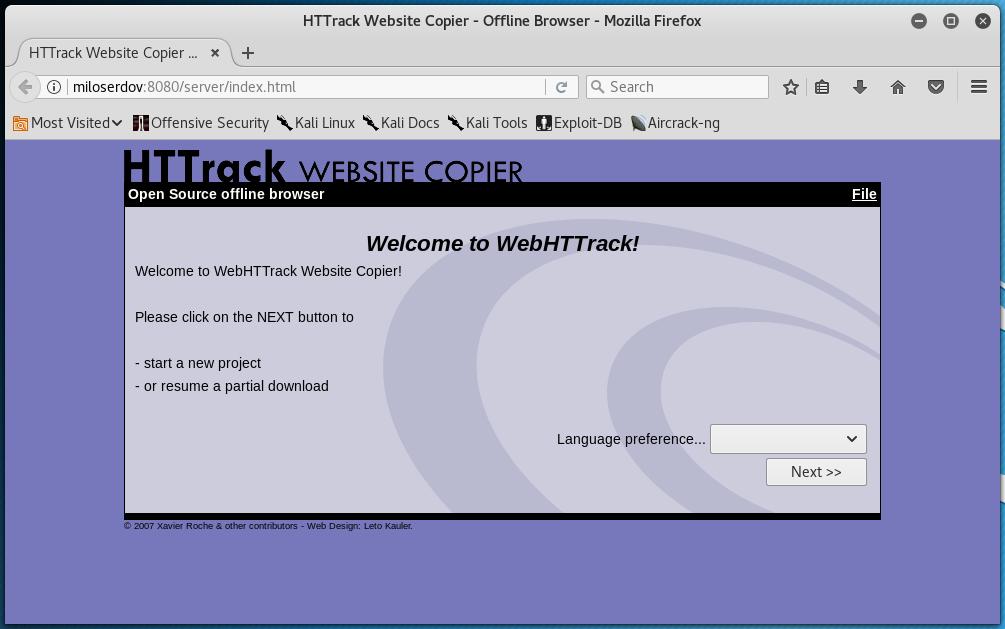

HTTRACK

È un’applicazione gratuita e cool per browser offline che consente di scaricare un sito web mondiale da Internet in un manuale nativo costruendo tutti i manuali ricorsivamente, ottenendo immagini, altri file e HTML da un server specifico a un computer. Inoltre, HTTrack aggiorna un sito imitato prevalente e continua i download messi in pausa. Tuttavia, è completamente configurabile e possiede anche un sistema di assistenza combinato.

È un’applicazione gratuita e cool per browser offline che consente di scaricare un sito web mondiale da Internet in un manuale nativo costruendo tutti i manuali ricorsivamente, ottenendo immagini, altri file e HTML da un server specifico a un computer. Inoltre, HTTrack aggiorna un sito imitato prevalente e continua i download messi in pausa. Tuttavia, è completamente configurabile e possiede anche un sistema di assistenza combinato.

Scaricate HTTRACK

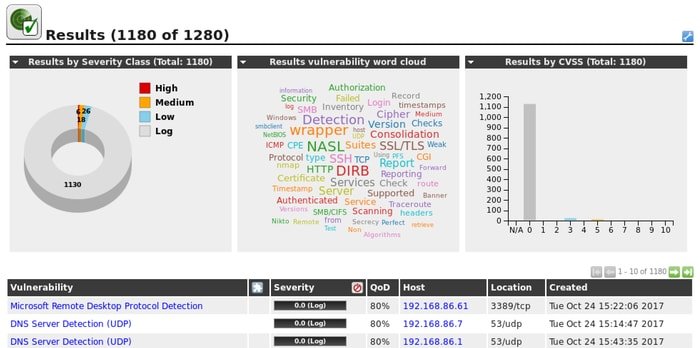

Openvas

OpenVAS è un altro programma strabiliante di alcuni strumenti e servizi che offre un’ampia e influente scansione della suscettibilità e risoluzione dell’amministrazione delle debolezze. Si tratta di un’efficace risoluzione di gestione della suscettibilità sotto la ”Greenbone Networks” da cui i miglioramenti sono finanziati alla ”comunità Open Source” dall’anno 2009.

OpenVAS è un altro programma strabiliante di alcuni strumenti e servizi che offre un’ampia e influente scansione della suscettibilità e risoluzione dell’amministrazione delle debolezze. Si tratta di un’efficace risoluzione di gestione della suscettibilità sotto la ”Greenbone Networks” da cui i miglioramenti sono finanziati alla ”comunità Open Source” dall’anno 2009.

Prova Greenbone/OpenVAS

Le ultime parole

Quindi, questo è come gli strumenti di ethical hacking e Penetration Testing sopra discussi possono aiutarti nell’hacking e nella penetrazione con Kali Linux. Speriamo che siate già passati attraverso l’intero scritto e siate rimasti perplessi dell’eccellenza degli strumenti.

Post consigliato: 27 Migliori Libri Tutorial Linux che devi scaricare ora