Le minacce interne rappresentano un rischio significativo per la sicurezza delle imprese. Secondo alcuni conti, più del 60% delle organizzazioni ha subito un attacco di insider threat – la vostra azienda è la prossima?

Non preoccupatevi. Ci sono dei passi da fare, così come dei segnali da cercare, per individuare e proteggersi dalle comuni minacce interne, senza spendere una fortuna.

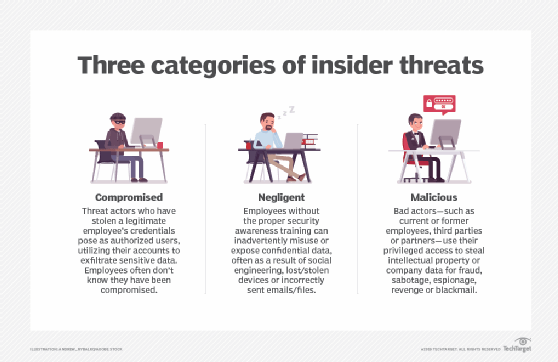

In generale, ci sono tre tipi comuni di minacce insider: insider compromessi, come un dipendente a cui sono state rubate le credenziali; insider negligenti, per esempio, se un dipendente smarrisce un portatile o invia erroneamente un’e-mail; e insider malintenzionati, tra cui dipendenti scontenti, che commettono atti come furto, frode, sabotaggio, spionaggio e ricatto.

Queste minacce possono essere ulteriormente suddivise in base a come vengono divulgati i dati sensibili. Ecco sei comuni minacce insider che rappresentano un pericolo per i dati sensibili, insieme alle strategie di mitigazione per ciascuna di esse.

Sfruttamento delle informazioni tramite software di accesso remoto

Problema: una notevole quantità di abusi insider viene eseguita fuori sede tramite strumenti di accesso remoto. Gli utenti hanno meno probabilità di essere sorpresi a rubare dati sensibili quando possono farlo fuori sede. Inoltre, i computer portatili non adeguatamente protetti, per esempio, possono finire nelle mani di un aggressore se lasciati incustoditi, persi o rubati. Un certo numero di strumenti di accesso remoto, in particolare il protocollo RDP (Remote Desktop Protocol) di Microsoft, sono particolarmente suscettibili di infiltrazione.

Soluzione: Solidi permessi di condivisione e di file sono fondamentali, così come lo sono il sistema operativo e la registrazione delle applicazioni. Con molte opzioni di accesso remoto, è possibile attivare controlli di sicurezza più stretti su alcune funzioni e l’accesso al sistema, monitorare l’utilizzo dei dipendenti in tempo reale e generare registri di utilizzo. Esaminate la configurazione del vostro sistema e determinate quali funzioni e audit trail possono fornire una migliore gestione, reportistica e sicurezza. È anche comune che l’abuso avvenga durante le ore non lavorative, quindi considerate di limitare gli orari in cui gli utenti possono accedere in remoto ai sistemi.

Richieste di passphrase forti possono contrastare gli accessi indovinati, e richiedere agli utenti di accedere dopo i timeout di risparmio energetico può tenere fuori gli utenti non autorizzati. Criptare i dischi rigidi del sistema aiuta anche a proteggere i sistemi che vengono persi o rubati. Per prevenire i rischi RDP, è meglio disabilitare il protocollo quando possibile. Altrimenti, si raccomandano patch adeguate e l’uso di Group Policy.

Minacce di terze parti

Problema: le terze parti che hanno accesso ai sistemi aziendali – pensate agli appaltatori, ai lavoratori part-time, ai clienti, ai fornitori e ai provider di servizi – possono rappresentare un rischio maggiore per i dati sensibili. Conosciuti anche come attacchi alla supply chain o attacchi alla catena del valore, gli attacchi di terze parti lasciano vulnerabili i dati sensibili e la reputazione di un’azienda, come evidenziato nella violazione di Target del 2013 in cui i dati dei clienti sono stati rubati dopo che le credenziali di un appaltatore HVAC sono state ottenute dagli hacker.

Soluzione: Assicuratevi che qualsiasi terza parte con cui lavorate sia degna di fiducia – guardate il loro background e ottenete referenze se possibile. In secondo luogo, avere un solido programma di gestione del rischio di terze parti sul posto. Gli strumenti di monitoraggio sono strumentali nell’identificare comportamenti dannosi o anomali. L’analisi del comportamento degli utenti può rilevare un comportamento irregolare. Limitare l’accesso di terzi attraverso il principio del minimo privilegio per impedire l’accesso a qualsiasi cosa sulla rete oltre a ciò che è necessario per completare il loro lavoro.

È anche importante rivedere regolarmente gli account di terzi per garantire che le autorizzazioni di sistema siano terminate dopo che il loro lavoro è stato completato. La revisione regolare degli accessi degli utenti sia per i dipendenti che per le terze parti è una pratica di sicurezza critica.

Fuga di dati via e-mail e instant messaging

Problema: Le informazioni sensibili incluse o allegate a un’e-mail o a un messaggio istantaneo possono facilmente – e, spesso, involontariamente – finire nelle mani sbagliate. Questo è uno dei tipi di minacce interne più facili da eliminare.

Soluzione: Una delle strategie di mitigazione più efficaci per catturare le informazioni sensibili che lasciano la rete è quella di impostare un analizzatore di rete per filtrare le parole chiave, gli allegati e così via. L’utilizzo del filtraggio dei contenuti basato sul client o sul server può anche catturare e bloccare le informazioni sensibili che escono. Allo stesso modo, i meccanismi di sicurezza della messaggistica basati sul perimetro o in outsourcing offrono un filtraggio e un blocco dei contenuti facili da gestire.

Tenete a mente che nessuna di queste opzioni funziona bene se il traffico dei messaggi è criptato. Tuttavia, il filtraggio evidenzierà almeno il fatto che tale comunicazione sta avvenendo. A questo proposito, assicuratevi di rivedere regolarmente le regole del firewall aziendale per determinare non solo ciò che è permesso entrare, ma anche ciò che è permesso uscire dalla rete.

Un’altra minaccia di e-mail e messaggistica da considerare è il phishing e altre truffe di ingegneria sociale. Assicuratevi di includere la formazione sulla consapevolezza della sicurezza come parte del vostro programma sulle minacce interne.

Condivisione insicura dei file

Problema: Sia che permettiate o meno software di condivisione di file come Dropbox o Google Drive, o strumenti di collaborazione come IM, Slack o Skype, è probabile che siano sulla vostra rete e in attesa di essere abusati. I servizi stessi non sono il problema; è il modo in cui vengono utilizzati che causa problemi. Tutto ciò che serve è una semplice configurazione errata per servire le unità locali e di rete della tua rete al mondo: Se la vostra organizzazione permette la condivisione di file e software di collaborazione, è necessario assicurarsi che gli utenti siano consapevoli dei pericoli. Gli strumenti di monitoraggio possono aiutare le imprese a rilevare e gestire l’uso di strumenti di file-sharing e collaborazione.

Se non volete che questi servizi vengano utilizzati, potete provare a bloccarli sul firewall; tuttavia, a volte il software è abbastanza intelligente da trovare porte aperte per uscire. Notate anche che se avete Dropbox di tipo business, per esempio, non potete disabilitare l’uso personale di Dropbox e mantenere la versione enterprise. Assicuratevi di utilizzare un analizzatore di rete e di eseguire regolarmente un controllo delle regole del firewall.

Uso sconsiderato delle reti wireless

Problema: Uno dei tipi più involontari di minacce interne è l’uso insicuro della rete wireless. Che si tratti di un bar, un aeroporto o un hotel, le onde radio non protette possono facilmente mettere in pericolo i dati sensibili. Basta una sbirciatina alle comunicazioni e-mail o ai trasferimenti di file per rubare informazioni preziose. Le reti Wi-Fi sono le più suscettibili a questi attacchi, ma non trascurare il Bluetooth su smartphone e tablet. Inoltre, se hai delle LAN wireless all’interno della tua organizzazione, i dipendenti potrebbero usarle per sfruttare la rete dopo l’orario di lavoro.

Soluzione: Non puoi controllare le onde radio al di fuori del tuo ufficio, ma puoi abilitare un uso sicuro del Wi-Fi. Questo comporta l’utilizzo di una VPN per la connettività di rete remota, un firewall personale per impedire agli utenti di connettersi al computer wireless e SSL/TLS per tutta la messaggistica.

Assicuratevi anche che le vostre reti wireless interne siano sicure. Usate la crittografia e l’autenticazione adeguate — WPA3 è l’ultima iterazione del protocollo di sicurezza Wi-Fi — e abilitate la registrazione. Disattivare il Bluetooth se non è necessario o almeno rendere i tuoi dispositivi non rilevabili può anche ridurre gli attacchi wireless.

Informazioni pubblicate su forum di discussione e blog

Problema: gli utenti spesso pubblicano richieste di supporto, blog o altri messaggi relativi al lavoro su internet. Intenzionale o no, questo può includere dati sensibili e allegati di file che possono mettere a rischio la vostra organizzazione.

Soluzione: Filtrare il contenuto HTTP e le comunicazioni via e-mail nel perimetro della rete è il modo migliore per controllare e bloccare le informazioni sensibili dall’uscita verso tali siti. Tuttavia, c’è sempre la possibilità che le informazioni possano trapelare attraverso trasmissioni criptate o dalle macchine personali degli utenti. In entrambi i casi, vale la pena di stare al passo con le nuove informazioni sulla vostra organizzazione sul web. Un buon modo per farlo è quello di iscriversi a Google Alerts in modo da essere avvisati ogni volta che certe parole chiave appaiono su Internet. Anche le query generali di Google possono spesso scoprire materiale. Tuttavia, questo funziona solo per le informazioni rese disponibili ai bot di Google, il che può escludere alcuni forum di discussione.

La minaccia di malintenzionati interni non sta andando via. Il rapporto “2019 Verizon Data Breach Investigations” ha detto che il 34% di tutte le violazioni dei dati l’anno precedente erano il risultato di attori interni, in aumento rispetto al 28% e al 25% nel 2017 e nel 2016, rispettivamente.

Se si implementano queste strategie tecniche di mitigazione da sole, funzioneranno – anche se nel vuoto – per il breve termine. Per un valore aziendale a lungo termine, assicuratevi che siano abbinate a un programma contro le minacce interne, alla formazione della consapevolezza degli utenti e alle politiche aziendali che delineano: “È così che facciamo qui”. Questo, combinato con metriche di sicurezza per determinare se le vostre contromisure stanno funzionando in modo appropriato, può fornire un’eccellente protezione contro tutti i tipi di minacce interne, compromesse, negligenti e malevole allo stesso modo.