Il phishing è uno dei metodi più comuni di crimine informatico, ma nonostante quanto pensiamo di conoscere le email truffaldine, le persone cadono ancora spesso vittime.

Action Fraud riceve più di 400.000 segnalazioni di email di phishing ogni anno, e secondo lo State of Email Security 2020 di Mimecast, il 58% delle organizzazioni ha visto aumentare gli attacchi phishing negli ultimi 12 mesi.

Nel frattempo, l’ultimo Data Breach Investigations Report di Verizon ha scoperto che più di due terzi delle violazioni dei dati coinvolgono attacchi di ingegneria sociale come il phishing.

In questo blog, usiamo esempi reali di email di phishing per dimostrare cinque indizi per aiutarvi a individuare le truffe.

Il messaggio viene inviato da un dominio email pubblico

Nessuna organizzazione legittima invierà email da un indirizzo che termina con ‘@gmail.com’.

Nemmeno Google.

La maggior parte delle organizzazioni, tranne alcune piccole operazioni, avrà il proprio dominio email e account aziendali. Per esempio, le email legittime di Google reciteranno ‘@google.com’.

Se il nome del dominio (la parte dopo il simbolo @) corrisponde al mittente apparente dell’email, il messaggio è probabilmente legittimo.

Il modo migliore per controllare il nome del dominio di un’organizzazione è digitare il nome della società in un motore di ricerca.

Questo fa sembrare facile individuare il phishing, ma i cyber criminali hanno un sacco di trucchi nelle loro maniche per ingannarti.

Top tip: guarda l’indirizzo email, non solo il mittente

Molti di noi non guardano mai l’indirizzo email da cui proviene un messaggio.

La tua casella di posta mostra un nome, come ‘IT Governance’, e l’oggetto. Quando si apre l’email, si sa già (o si pensa di sapere) da chi proviene il messaggio e si passa direttamente al contenuto.

Quando i truffatori creano i loro indirizzi email fasulli, spesso hanno la scelta di selezionare il nome visualizzato, che non deve essere collegato all’indirizzo email.

Possono, quindi, usare un indirizzo email fasullo che apparirà nella tua casella di posta con il nome visualizzato Google.

Ma i criminali raramente dipendono solo dall’ignoranza delle loro vittime. I loro indirizzi email fasulli useranno il nome dell’organizzazione camuffata nella parte locale dell’indirizzo.

Prendete questo esempio di email di phishing che imita PayPal:

Imagine: WeLiveSecurity

Questa è un’email truffa quasi impeccabile. Utilizza il logo di PayPal nella parte superiore del messaggio, ha uno stile professionale e la richiesta è credibile.

Ma per quanto tenti di replicare una vera email di PayPal, c’è una grande bandiera rossa: l’indirizzo del mittente è ‘[email protected]’.

Una vera email di PayPal avrebbe il nome dell’organizzazione nel nome del dominio, indicando che proviene da qualcuno di (@) PayPal. Il fatto che PayPal non sia nel nome di dominio è la prova che si tratta di una truffa.

Purtroppo, la semplice inclusione di PayPal in qualsiasi punto del messaggio è spesso sufficiente per ingannare le persone.

Potrebbero dare un’occhiata alla parola PayPal nell’indirizzo email ed essere soddisfatti, o semplicemente non capire la differenza tra il nome di dominio e la parte locale di un indirizzo email.

Vuoi educare il tuo staff sulla minaccia del phishing?

Il nostro programma di formazione per la sensibilizzazione del personale al phishing viene ora fornito con il 50% di sconto sulla prima licenza.

Basta inserire il codice PHISHING50 alla cassa.

Il nome di dominio è scritto male

C’è un altro indizio nascosto nei nomi di dominio che forniscono una forte indicazione di truffe di phishing – e purtroppo complica il nostro indizio precedente.

Il problema è che chiunque può comprare un nome di dominio da un registrar. E anche se ogni nome di dominio deve essere unico, ci sono molti modi per creare indirizzi che sono indistinguibili da quello che viene spoofato.

Il podcast Gimlet Media ‘Reply All’ ha dimostrato quanto possa essere difficile individuare un dominio spoofato nell’episodio What Kind Of Idiot Gets Phished? Phia Bennin, il produttore dello show, ha assunto un hacker etico per effettuare il phishing di vari impiegati.

L’hacker ha comprato il dominio ‘gimletrnedia.com’ (che è r-n-e-d-i-a, piuttosto che m-e-d-i-a) e ha impersonato Bennin.

La sua truffa ha avuto così successo che ha ingannato i conduttori dello show, il CEO di Gimlet Media e il suo presidente.

Non c’è bisogno di cadere vittima per aiutare gli hacker criminali

Come ha spiegato Bennin, non c’è nemmeno bisogno di cadere vittima perché un hacker criminale possa ottenere informazioni vitali.

In questa truffa, l’hacker etico, Daniel Boteanu, poteva vedere quando il link veniva cliccato, e in un esempio che era stato aperto più volte su diversi dispositivi.

Ha ragionato sul fatto che la curiosità dell’obiettivo continuava a riportarlo al link ma che era abbastanza sospettoso da non seguirne le istruzioni.

Boteanu spiega:

Immagino che abbia visto che stava succedendo qualcosa e ha iniziato a scavare un po’ più a fondo e a cercare di scoprire cosa fosse successo

E ho il sospetto che dopo, forse abbia inviato una mail interna dicendo: “Ehi ragazzi! Questo è quello che ho ricevuto. Fate attenzione. Non cliccate su questa email.

La teoria di Boteanu è esattamente quello che era successo. Ma perché questo aiuta l’hacker? Bennin elabora:

La ragione per cui Daniel aveva pensato di averlo fatto è perché aveva inviato la stessa email a un sacco di membri del team, e dopo averla guardata per la quarta volta, nessun altro ci ha cliccato sopra.

E questo va bene per Daniel perché può provare, tipo, tutti i diversi metodi di phishing del team, e può provarlo un sacco di volte diverse. dal momento che suona i campanelli d’allarme, probabilmente non includerà nel prossimo tentativo di phishing.

Pertanto, in molti modi, gli hacker criminali spesso vincono anche quando avete sventato il loro tentativo iniziale.

Questo significa che l’indecisione nell’individuare una truffa di phishing fornisce indizi al truffatore su dove sono i punti di forza e le debolezze della vostra organizzazione.

Ci vuole poco sforzo per loro per lanciare successive truffe che fanno uso di queste informazioni, e possono continuare a farlo fino a quando non trovano qualcuno che cade vittima.

Ricordate, gli hacker criminali hanno bisogno solo di un errore da parte di un dipendente perché la loro operazione sia un successo. Come tale, tutti nelle vostre organizzazioni devono essere fiduciosi nella loro capacità di individuare una truffa al primo sguardo.

L’email è scritta male

Si può spesso dire se un’email è una truffa se contiene errori di ortografia e grammatica.

Molte persone vi diranno che tali errori sono parte di un ‘sistema di filtraggio’ in cui i cyber criminali prendono di mira solo le persone più credulone.

La teoria è che, se qualcuno ignora gli indizi sul modo in cui il messaggio è scritto, è meno probabile che colga gli indizi durante il gioco finale dello scammer.

Tuttavia, questo si applica solo a schemi stravaganti come la spesso derisa truffa del principe nigeriano, di cui bisogna essere incredibilmente ingenui per caderne vittima.

Questa, e truffe simili, sono gestite manualmente: una volta che qualcuno abbocca all’amo, il truffatore deve rispondere. Come tale, è vantaggioso per i truffatori assicurarsi che il pool di rispondenti contenga solo coloro che potrebbero credere al resto della truffa.

Ma questo non si applica al phishing.

Attacchi automatizzati

Con il phishing, i truffatori non hanno bisogno di monitorare le caselle di posta e inviare risposte su misura. Semplicemente scaricano migliaia di messaggi confezionati su persone ignare.

Come tale, non c’è bisogno di filtrare le potenziali risposte. Così facendo si riduce il bacino di potenziali vittime e si aiuta chi non è caduto vittima ad avvisare gli altri della truffa, come abbiamo visto nell’esempio precedente con Gimlet Media.

Perché allora così tante email di phishing sono scritte male? La risposta più ovvia è che i truffatori non sono molto bravi a scrivere.

Ricorda che molti di loro provengono da paesi non anglofoni e da ambienti in cui hanno un accesso limitato o l’opportunità di imparare la lingua.

Con questo in mente, diventa molto più facile individuare la differenza tra un refuso fatto da un mittente legittimo e una truffa.

Top tip: cerca gli errori grammaticali, non quelli ortografici

Quando creano messaggi di phishing, i truffatori spesso usano un correttore ortografico o una macchina di traduzione, che darà loro tutte le parole giuste ma non necessariamente nel contesto appropriato.

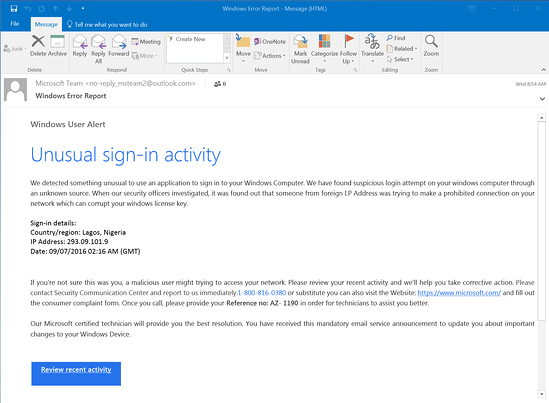

Prendi questo esempio di una truffa che imita Windows:

Image: KnowBe4

Nessuna singola parola è scritta in modo scorretto, ma il messaggio è pieno di errori grammaticali che un madrelingua non farebbe, come “Abbiamo rilevato qualcosa di insolito nell’uso di un’applicazione”.

Similmente, ci sono stringhe di parole mancanti, come in “un utente malintenzionato potrebbe tentare di accedere” e “Si prega di contattare il Centro di comunicazione per la sicurezza”.

Questi sono coerenti con i tipi di errori che le persone fanno quando imparano l’inglese. Qualsiasi messaggio apparentemente ufficiale che è scritto in questo modo è quasi certamente una truffa.

Questo non vuol dire che ogni email con un errore sia una truffa, comunque. Tutti fanno errori di battitura di tanto in tanto, soprattutto quando sono di fretta.

È quindi responsabilità del destinatario guardare il contesto dell’errore e determinare se è un indizio di qualcosa di più sinistro. Puoi farlo chiedendo:

- È un segno comune di un errore di battitura (come premere un tasto adiacente)?

- È un errore che un madrelingua non dovrebbe fare (incoerenza grammaticale, parole usate nel contesto sbagliato)?

- Questa email è un modello, che dovrebbe essere stato creato e modificato?

- È coerente con i precedenti messaggi che ho ricevuto da questa persona?

Se hai qualche dubbio, cerca altri indizi che abbiamo elencato qui o contatta il mittente usando un’altra linea di comunicazione, che sia di persona, per telefono, attraverso il loro sito web, un indirizzo email alternativo o attraverso un client di messaggi istantanei.

Comprende allegati o link sospetti

Le email di phishing si presentano in molte forme. In questo articolo ci siamo concentrati sulle email, ma potresti anche ricevere messaggi di testo, chiamate telefoniche o post sui social media.

Ma non importa come vengono consegnate le email di phishing, tutte contengono un carico utile. Si tratta di un allegato infetto che ti viene chiesto di scaricare o di un link a un sito web fasullo.

Lo scopo di questi payload è quello di catturare informazioni sensibili, come le credenziali di accesso, i dettagli della carta di credito, i numeri di telefono e i numeri di conto.

Cos’è un allegato infetto?

Un allegato infetto è un documento apparentemente benigno che contiene malware. In un tipico esempio, come quello qui sotto, il phisher afferma di inviare una fattura:

Fonte: MailGuard

Non importa se il destinatario si aspetta di ricevere una fattura da questa persona o meno, perché nella maggior parte dei casi non saprà a cosa si riferisce il messaggio finché non aprirà l’allegato.

Quando aprirà l’allegato, vedrà che la fattura non è destinata a lui, ma sarà troppo tardi. Il documento scatena un malware sul computer della vittima, che potrebbe eseguire una serie di attività nefaste.

Si consiglia di non aprire mai un allegato a meno che non si sia pienamente sicuri che il messaggio provenga da una parte legittima. Anche in questo caso, si dovrebbe prestare attenzione a qualsiasi cosa sospetta nell’allegato.

Per esempio, se si riceve un avviso pop-up sulla legittimità del file o l’applicazione chiede di regolare le impostazioni, allora non procedere.

Contatta il mittente attraverso un mezzo di comunicazione alternativo e chiedigli di verificare che sia legittimo.

Link sospetti

Puoi individuare un link sospetto se l’indirizzo di destinazione non corrisponde al contesto del resto dell’email.

Per esempio, se ricevi un’email da Netflix, ti aspetteresti che il link ti indirizzi verso un indirizzo che inizia con ‘netflix.com’.

Purtroppo, molte email legittime e truffaldine nascondono l’indirizzo di destinazione in un pulsante, quindi non è immediatamente evidente dove va il link.

Fonte: Malware Traffic Analysis

In questo esempio, probabilmente sapreste che qualcosa è sospetto se vedeste l’indirizzo di destinazione nell’email.

Purtroppo, il resto del messaggio è piuttosto convincente, e potreste cliccare il link senza pensarci due volte.

Per essere sicuri di non cadere in schemi come questo, dovete allenarvi a controllare dove vanno i link prima di aprirli.

Grazie al cielo, questo è semplice: su un computer, passa il mouse sul link, e l’indirizzo di destinazione appare in una piccola barra nella parte inferiore del browser.

Su un dispositivo mobile, tieni premuto sul link e apparirà un pop-up contenente il link.

Il messaggio crea un senso di urgenza

I truffatori sanno che la maggior parte di noi procrastina. Riceviamo un’email che ci dà una notizia importante, e decidiamo che ce ne occuperemo più tardi.

Ma più a lungo si pensa a qualcosa, più è probabile che si notino cose che non sembrano giuste.

Forse ti rendi conto che l’organizzazione non ti contatta con quell’indirizzo email, o parli con un collega e scopri che non ti ha inviato un documento.

Anche se non si ha quel momento ‘a-ha’, tornare al messaggio con un nuovo set di occhi potrebbe aiutare a rivelare la sua vera natura.

Ecco perché così tante truffe richiedono di agire ora o sarà troppo tardi. Questo è stato evidente in ogni esempio che abbiamo usato finora.

PayPal, Windows e Netflix forniscono tutti servizi che vengono usati regolarmente, e qualsiasi problema con quegli account potrebbe causare disagi immediati.

L’azienda dipende da te

Il senso di urgenza fabbricato è altrettanto efficace nelle truffe sul posto di lavoro.

I criminali sanno che è probabile che lasciamo perdere tutto se il nostro capo ci manda un’email con una richiesta vitale, specialmente quando altri colleghi anziani ci stanno presumibilmente aspettando.

Un tipico esempio è come questo:

Fonte: MailGuard

Truffe di phishing come questa sono particolarmente pericolose perché, anche se il destinatario sospettasse un gioco sporco, potrebbe avere troppa paura di confrontarsi con il proprio capo.

Dopotutto, se si sbaglia, sta essenzialmente implicando che c’era qualcosa di non professionale nella richiesta del capo.

Tuttavia, le organizzazioni che danno valore alla sicurezza informatica accetterebbero che è meglio essere sicuri che dispiaciuti e forse anche congratularsi con il dipendente per la sua prudenza.

Prevenire il phishing educando i tuoi dipendenti

Per combattere la minaccia del phishing, le organizzazioni devono fornire regolarmente corsi di formazione per la consapevolezza del personale.

È solo rafforzando i consigli su come evitare le truffe che il tuo team può sviluppare buone abitudini e individuare i messaggi malevoli come una seconda natura.

Con il nostro Phishing Staff Awareness Training Programme, queste lezioni sono semplici.

Il corso in abbonamento online spiega tutto quello che c’è da sapere sul phishing, ed è aggiornato ogni mese per coprire le ultime truffe.

Prenota questo corso oggi per ricevere il 50% di sconto sulla tua prima licenza. Basta inserire il codice PHISHING50 alla cassa.

Una versione di questo blog è stata originariamente pubblicata il 16 marzo 2018.