Au 21e siècle, » piratage et pénétration » est devenu comme une expression courante pour ceux qui sont constamment engagés dans le monde des TIC. Bien que ni le piratage ni la pénétration ne soient légalement autorisés, pourtant parfois vous ne pouvez pas ne pas pirater ou pénétrer certains sites de personnes anti-paix ou anti-sociales pour avoir un aperçu de leurs activités destructrices et prendre le contrôle des sites pour protéger votre société ou votre pays dans son ensemble. Ce type de pénétration est appelé piratage éthique. Comme cette question est de plus en plus importante, nous l’avons prise au sérieux et avons pris l’initiative de vous aider. Ainsi, dans cet article, nous avons énuméré quelques-uns des meilleurs outils de piratage éthique et de test de pénétration que vous pouvez utiliser avec Kali Linux dans un grand but. Commençons !

Outils de piratage éthique et de test de pénétration

Voici une liste complète d’outils de piratage éthique et de test de pénétration à utiliser avec Kali Linux Chacun des outils de piratage éthique et de test de pénétration ne contient que des informations précises avec lesquelles vous pouvez vous tenir au courant du monde de la technologie. Vous pouvez également les utiliser pour faire du bien aux autres par le biais du piratage éthique.

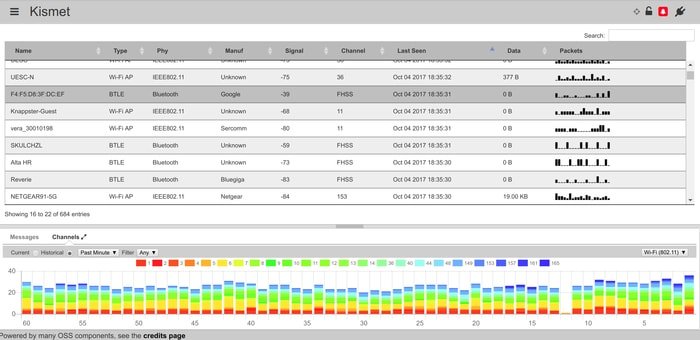

Kismet Wireless

Les spécialistes qui travaillent essentiellement pour la sécurité des informations ou dans le domaine de la sécurité informatique doivent connaître Kismet ainsi que les autres outils de test de pénétration. Ils doivent également connaître ses capacités.

Basiquement, c’est un logiciel informatique, compatible avec Linux, BSD, Microsoft Windows et Mac OS X, qui est utilisé pour identifier sniffer les paquets, le trafic réseau. Il peut également être utilisé comme un système d’inhibition d’intrusion. En outre, il est important que vous sachiez que Kismet est un » outil de sécurité open source « , ce qui garantit qu’il est gratuit pour tous.

Basiquement, c’est un logiciel informatique, compatible avec Linux, BSD, Microsoft Windows et Mac OS X, qui est utilisé pour identifier sniffer les paquets, le trafic réseau. Il peut également être utilisé comme un système d’inhibition d’intrusion. En outre, il est important que vous sachiez que Kismet est un » outil de sécurité open source « , ce qui garantit qu’il est gratuit pour tous.

Télécharger Kismet Wireless

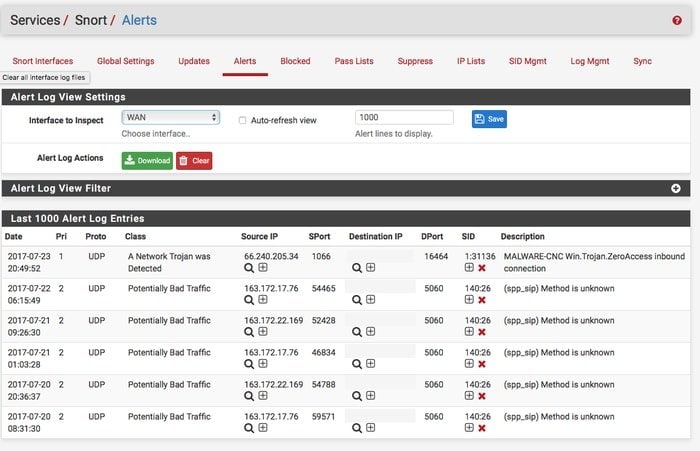

Snort

Snort est l’un des outils de test de pénétration les plus cool, qui est basé sur un réseau open source. Le logiciel a la capacité d’effectuer l’enregistrement des paquets sur les réseaux de protocole Internet et l’analyse du trafic en temps réel. Il peut également accomplir la recherche et la mise en correspondance du contenu et l’analyse du protocole.

De plus, vous pouvez utiliser le logiciel pour détecter les attaques ou les sondes comprenant des scans furtifs de ports, des efforts de prise d’empreintes du système d’exploitation, des sondes de bloc de messages de serveur, un débordement de la mémoire tampon et des attaques URL sémantiques.

De plus, vous pouvez utiliser le logiciel pour détecter les attaques ou les sondes comprenant des scans furtifs de ports, des efforts de prise d’empreintes du système d’exploitation, des sondes de bloc de messages de serveur, un débordement de la mémoire tampon et des attaques URL sémantiques.

Télécharger Snort

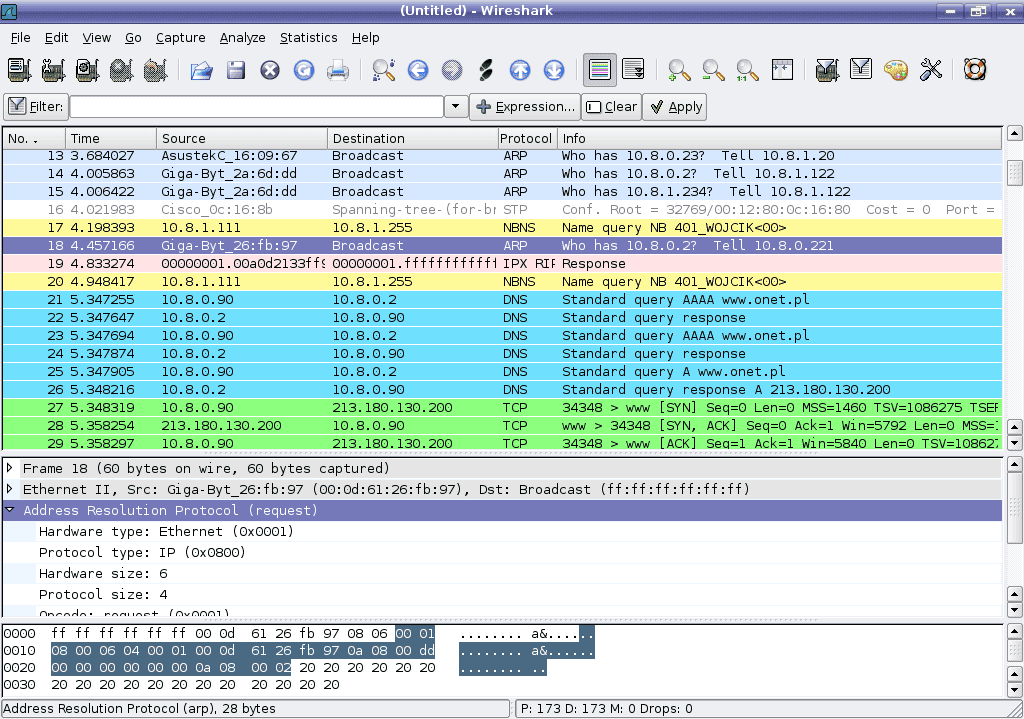

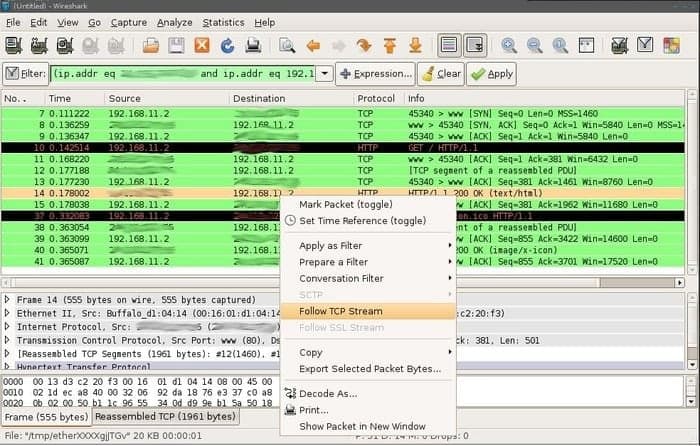

Wireshark

Wireshark est fondamentalement un analyseur de protocole ou de réseau, que vous pouvez obtenir gratuitement sur son site officiel. Le logiciel est utilisé pour étudier la configuration de divers protocoles réseau. Il possède la capacité de démontrer l’encapsulation.

Vous pouvez faire fonctionner l’analyseur sur Linux, Microsoft Windows et Unix. En outre, le logiciel peut capturer les paquets engageant le pcap et la boîte à outils du widget GTK+. Cependant, Wireshark ou d’autres versions de logiciels basés sur le terminal comme Tshark qui est gratuit sont publiés sous GNU.

Vous pouvez faire fonctionner l’analyseur sur Linux, Microsoft Windows et Unix. En outre, le logiciel peut capturer les paquets engageant le pcap et la boîte à outils du widget GTK+. Cependant, Wireshark ou d’autres versions de logiciels basés sur le terminal comme Tshark qui est gratuit sont publiés sous GNU.

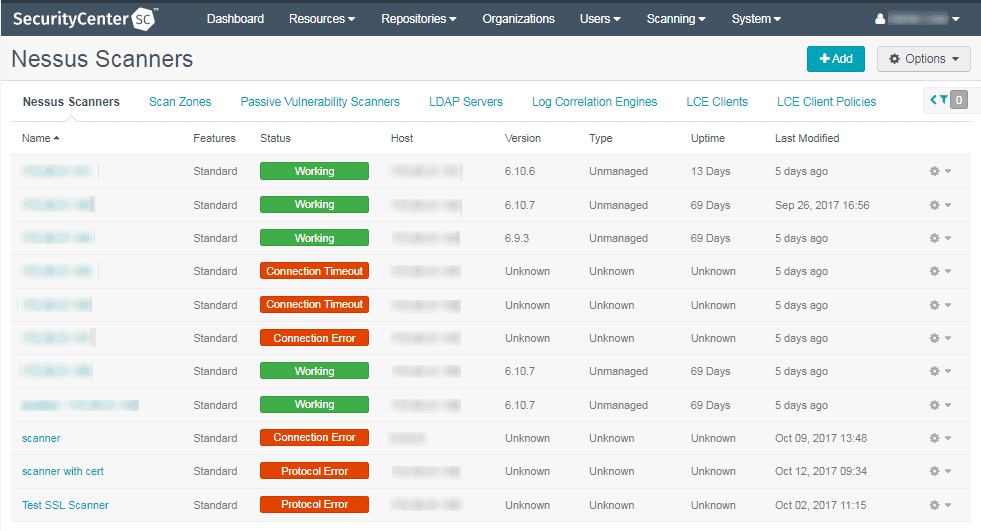

Nessus

Nessus tient une place importante parmi les outils de test de pénétration, qui est un scanner de susceptibilité de marque et a été avancé par ‘Tenable Network Security’. Vous pouvez l’utiliser gratuitement uniquement si vous l’utilisez à des fins personnelles dans un cadre non professionnel. Cependant, il vous permet de rechercher de nombreux types de vulnérabilités.

Le scan comprend la planification des audits PCI DSS, permettant à un pirate distant d’avoir accès ou de contrôler un paquet de données sensibles sur un système spécifique, des renonciations de service contre la pile IP/TCP en utilisant des paquets déformés, des mots de passe par défaut et une mauvaise configuration. En outre, le logiciel peut appeler un outil périphérique, connu sous le nom de ‘Hydra’ pour lancer une attaque par dictionnaire.

Le scan comprend la planification des audits PCI DSS, permettant à un pirate distant d’avoir accès ou de contrôler un paquet de données sensibles sur un système spécifique, des renonciations de service contre la pile IP/TCP en utilisant des paquets déformés, des mots de passe par défaut et une mauvaise configuration. En outre, le logiciel peut appeler un outil périphérique, connu sous le nom de ‘Hydra’ pour lancer une attaque par dictionnaire.

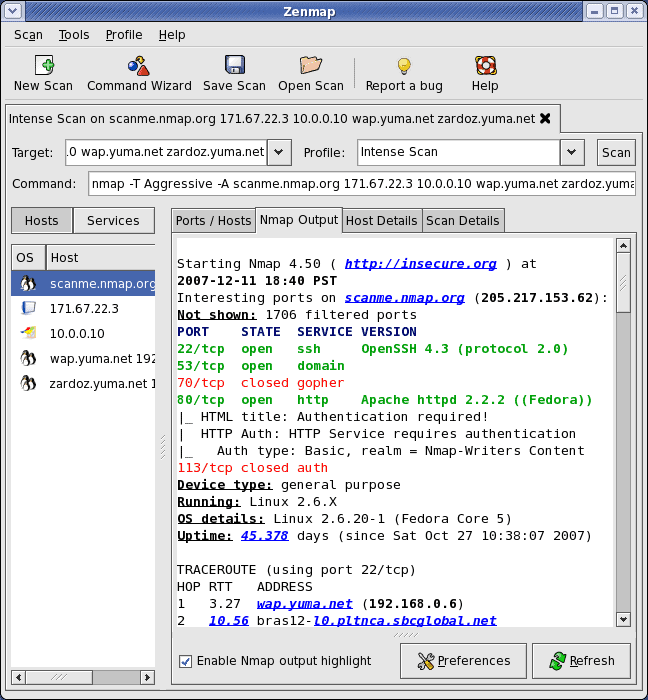

Nmap

Nmap vous fournit de nombreuses fonctionnalités pour examiner le réseau informatique comprenant la détection du système d’exploitation et du service et la découverte de l’hôte. Les fonctionnalités comprennent également- la détection du système d’exploitation et de la version, la découverte de l’hôte, le balayage du port et la communication scriptable avec la cible.

Le logiciel peut offrir des informations supplémentaires sur les cibles, comprenant les types d’appareils, les adresses MAC et les noms de DNS inversé. Les utilisations habituelles de Nmap sont la détection et l’exploitation de susceptibilités dans un réseau particulier, la reconnaissance de ports ouverts dans la planification d’une inspection, l’examen de la sécurité d’un réseau par l’identification de nouveaux serveurs, et bien d’autres encore.

Le logiciel peut offrir des informations supplémentaires sur les cibles, comprenant les types d’appareils, les adresses MAC et les noms de DNS inversé. Les utilisations habituelles de Nmap sont la détection et l’exploitation de susceptibilités dans un réseau particulier, la reconnaissance de ports ouverts dans la planification d’une inspection, l’examen de la sécurité d’un réseau par l’identification de nouveaux serveurs, et bien d’autres encore.

Téléchargement de Nmap

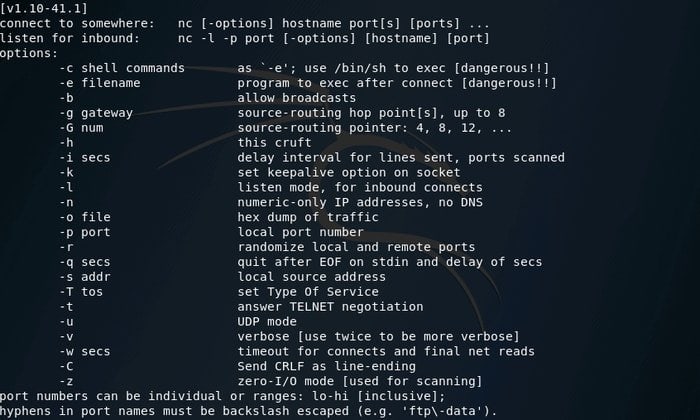

Netcat

Netcat est un fabuleux programme, expert dans la lecture et l’écriture de données tant dans les liaisons réseau UDP que TCP. Les personnes qui sont fondamentalement responsables de la sécurité du système et du réseau doivent connaître en détail les capacités de Netcat. La liste des fonctionnalités du logiciel comprend le balayage et l’écoute des ports, ainsi que le transfert de fichiers. Vous pouvez également l’utiliser comme une porte dérobée.

Cependant, les caractéristiques uniques de netcat beaucoup de choses, y compris la capacité d’utiliser un port source local et d’utiliser l’adresse source d’un réseau formé localement, et il peut même comprendre les arguments de la ligne de commande de toute entrée standard. C’est ainsi que cette application de piratage éthique vous aide le plus prudemment.

Cependant, les caractéristiques uniques de netcat beaucoup de choses, y compris la capacité d’utiliser un port source local et d’utiliser l’adresse source d’un réseau formé localement, et il peut même comprendre les arguments de la ligne de commande de toute entrée standard. C’est ainsi que cette application de piratage éthique vous aide le plus prudemment.

Télécharger GNU Netcat

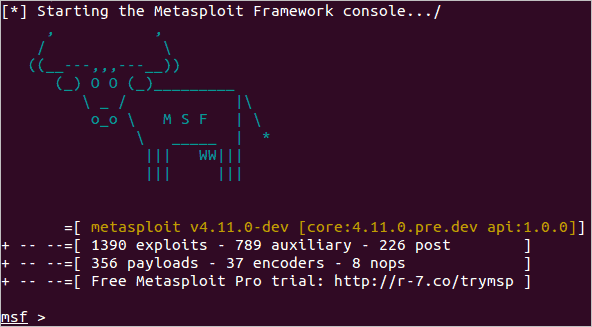

Metasploit Framework

Le ‘Metasploit Framework’ est une plateforme modulaire pour les tests de pénétration, qui est essentiellement basée sur Ruby et vous permet de composer, vérifier et exécuter du code d’exploit. Le logiciel dispose d’une collection d’outils avec lesquels vous pouvez examiner les faiblesses de sécurité, compter les réseaux, mettre en œuvre des attaques et éviter l’exposition. En mot simple, ce logiciel est un ensemble d’outils habituellement utilisés qui vous offrent une atmosphère entière pour le test de pénétration et le développement d’exploit.

Le ‘Metasploit Framework’ est une plateforme modulaire pour les tests de pénétration, qui est essentiellement basée sur Ruby et vous permet de composer, vérifier et exécuter du code d’exploit. Le logiciel dispose d’une collection d’outils avec lesquels vous pouvez examiner les faiblesses de sécurité, compter les réseaux, mettre en œuvre des attaques et éviter l’exposition. En mot simple, ce logiciel est un ensemble d’outils habituellement utilisés qui vous offrent une atmosphère entière pour le test de pénétration et le développement d’exploit.

Télécharger Metasploit Framework

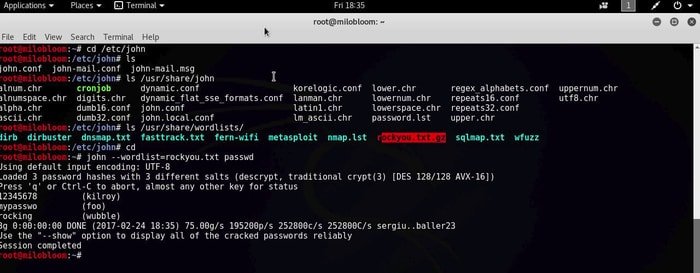

John the Ripper

« John the Ripper » est un outil fiable pour le piratage éthique et considéré comme l’un des craqueurs de mots de passe les plus rapides, que vous pouvez maintenant obtenir pour de nombreuses saveurs de Windows, Unix, BeOS, OpenVMS et DOS.

Le motif initial de ce craqueur est de sentir les mots de passe Unix faibles. Le logiciel est exceptionnel par rapport aux craqueurs plus anciens car il n’effectue généralement pas de tâches en utilisant une routine de type « crypt(3) ». Au lieu de cela, le logiciel possède des modules extrêmement boostés pour des architectures de processeur et des types de hachage dissemblables.

Le motif initial de ce craqueur est de sentir les mots de passe Unix faibles. Le logiciel est exceptionnel par rapport aux craqueurs plus anciens car il n’effectue généralement pas de tâches en utilisant une routine de type « crypt(3) ». Au lieu de cela, le logiciel possède des modules extrêmement boostés pour des architectures de processeur et des types de hachage dissemblables.

Télécharger John the Ripper

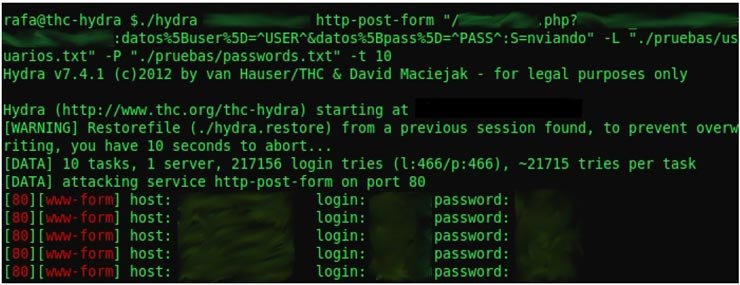

THC Hydra

THC Hydra est principalement une journalisation parallélisée dans un craqueur qui soutient beaucoup de code de comportement à attaquer. Le craqueur est relativement plus rapide et plus flexible que les autres outils de test de pénétration dans lesquels vous pouvez ajouter facilement de nouveaux modules. L’outil aide les consultants et les chercheurs en sécurité à voir avec quelle facilité n’importe qui peut avoir une autorité non autorisée sur leurs systèmes.

THC Hydra est principalement une journalisation parallélisée dans un craqueur qui soutient beaucoup de code de comportement à attaquer. Le craqueur est relativement plus rapide et plus flexible que les autres outils de test de pénétration dans lesquels vous pouvez ajouter facilement de nouveaux modules. L’outil aide les consultants et les chercheurs en sécurité à voir avec quelle facilité n’importe qui peut avoir une autorité non autorisée sur leurs systèmes.

Télécharger THC Hydra

Aircrack-ng

Aircrack-ng est une suite de logiciels réseau qui se compose d’un renifleur de paquets, d’un capteur, d’un instrument d’investigation pour les réseaux locaux sans fil 802.11 et d’un craqueur WPA/WPA2-PSK et WEP. Le craqueur peut même fonctionner avec un contrôleur d’interface d’un réseau sans fil dans lequel le trafic 802.11g et le sniff 802.11a, 802.11b et le mode d’observation brut sont pris en charge par son pilote. Vous pouvez utiliser le programme sous Windows, Linux, OpenBSD, FreeBSD et OS X.

Aircrack-ng est une suite de logiciels réseau qui se compose d’un renifleur de paquets, d’un capteur, d’un instrument d’investigation pour les réseaux locaux sans fil 802.11 et d’un craqueur WPA/WPA2-PSK et WEP. Le craqueur peut même fonctionner avec un contrôleur d’interface d’un réseau sans fil dans lequel le trafic 802.11g et le sniff 802.11a, 802.11b et le mode d’observation brut sont pris en charge par son pilote. Vous pouvez utiliser le programme sous Windows, Linux, OpenBSD, FreeBSD et OS X.

Télécharger Aircrack-ng

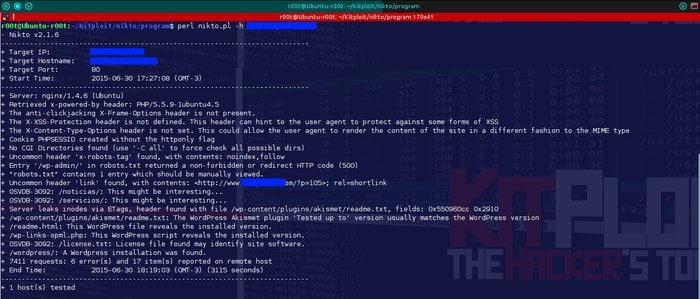

Nikto

Nikto est un scanner d’un serveur web avec une facilité Open Source (GPL). Il peut effectuer des investigations étendues contre les serveurs web visant de nombreux items. La liste des éléments comprend plus de 6700 programmes/fichiers éventuellement risqués, enquête sur les versions non opérationnelles de plus de1250 serveurs, et les difficultés spécifiques au type sur plus de 270 serveurs.

En outre, le logiciel s’enquiert des éléments de la configuration du serveur comme la présence de nombreux fichiers de répertoire, les options pour le serveur HTTP, et tente de détecter le logiciel d’installation et les serveurs web. En outre, il analyse souvent les plugins et les éléments pour une mise à jour.

En outre, le logiciel s’enquiert des éléments de la configuration du serveur comme la présence de nombreux fichiers de répertoire, les options pour le serveur HTTP, et tente de détecter le logiciel d’installation et les serveurs web. En outre, il analyse souvent les plugins et les éléments pour une mise à jour.

Télécharger Nikto

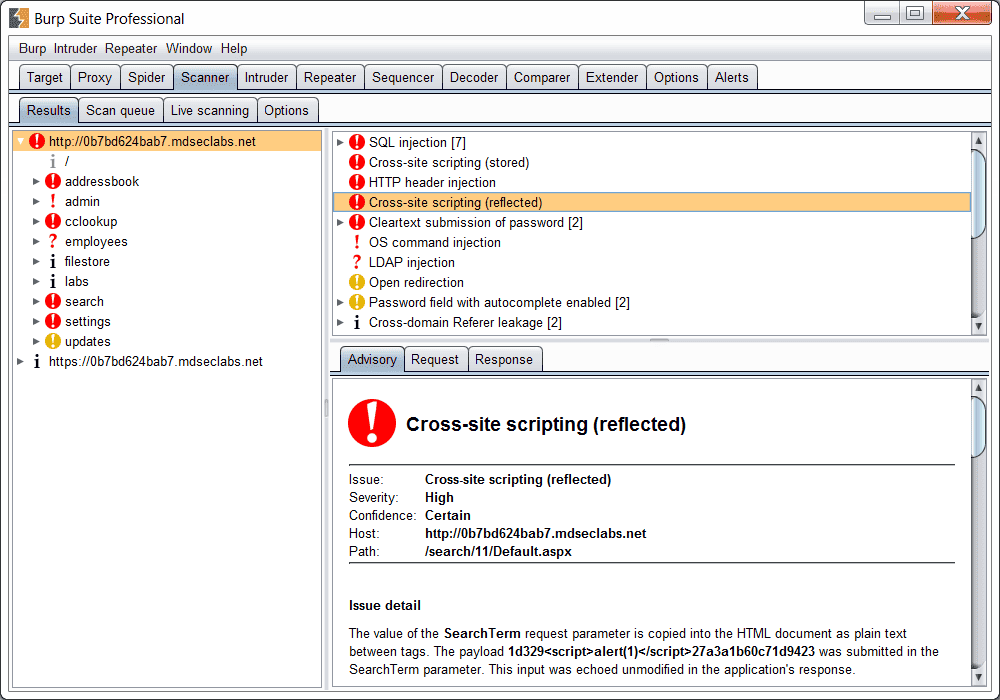

Burp Suite Scanner

Burp, également appelé Burp Suite est principalement un instrument graphique approprié pour tester la sécurité de l’application Web. Le langage Java a été utilisé pour écrire cet outil, et ‘PortSwigger Web Security’ l’a développé de manière complète.

Ce logiciel a été développé essentiellement pour vous fournir une solution complète pour vérifier la sécurité de l’application Web. En plus d’avoir des fonctionnalités élémentaires comme l’intrus et le scanner, le serveur proxy, il dispose également d’options plus radicales comme un séquenceur, un spider, un extender, un repeater, un comparer et un décodeur.

Ce logiciel a été développé essentiellement pour vous fournir une solution complète pour vérifier la sécurité de l’application Web. En plus d’avoir des fonctionnalités élémentaires comme l’intrus et le scanner, le serveur proxy, il dispose également d’options plus radicales comme un séquenceur, un spider, un extender, un repeater, un comparer et un décodeur.

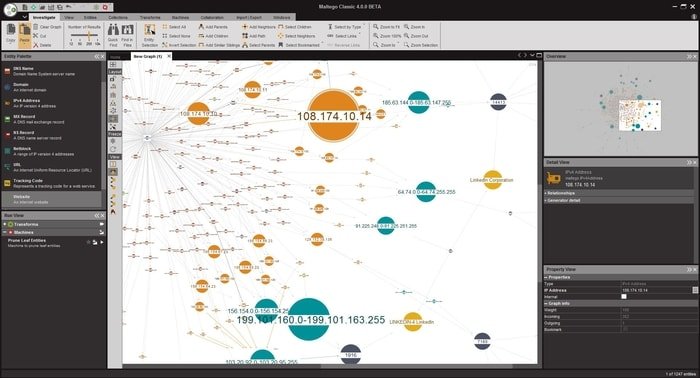

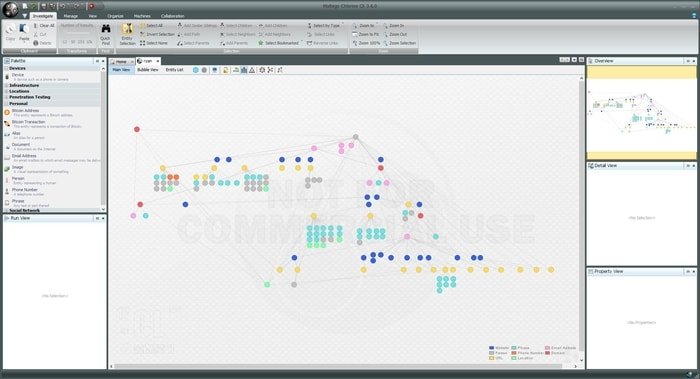

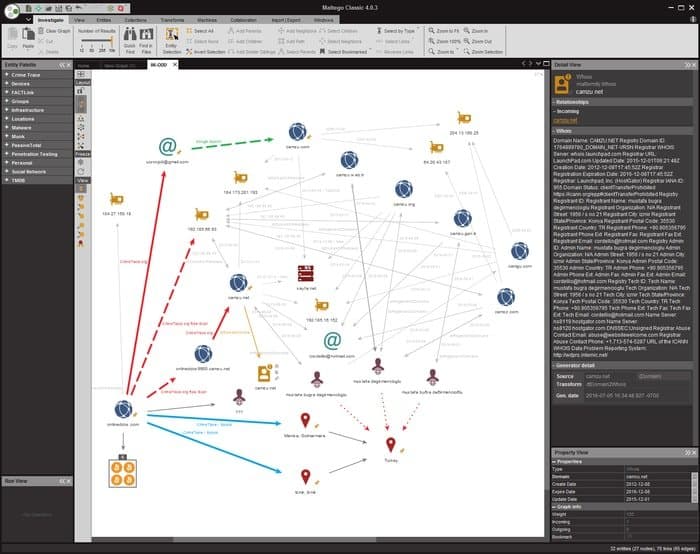

Maltego

Maltego, avancé par Paterva, est un logiciel exclusif qui est largement utilisé pour la criminalistique et le renseignement open source. Il permet de créer des entités personnalisées, les laissant signifier n’importe quel type d’information en plus des types d’entités élémentaires qui font partie de ce logiciel.

Lire aussi : La liste la plus complète d’outils de surveillance Linux pour le SysAdmin

L’application se concentre essentiellement sur l’analyse des associations avec des services en ligne comme Facebook et Twitter et aussi les associations du monde réel entre les groupes, les personnes, les domaines, les pages Web, les réseaux et l’infrastructure Internet.

Parmi les sources de données de Maltego, on trouve des enregistrements whois et DNS, des moteurs de recherche, de nombreuses API et métadonnées, ainsi que des réseaux sociaux en ligne. Cependant, le logiciel est surtout utilisé par les détectives privés et les enquêteurs de sécurité.

Télécharger Maltego

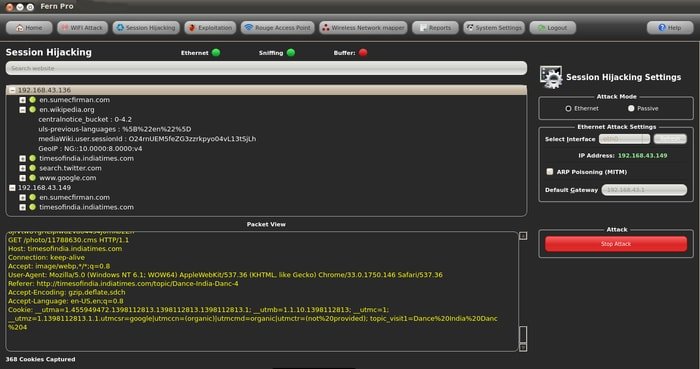

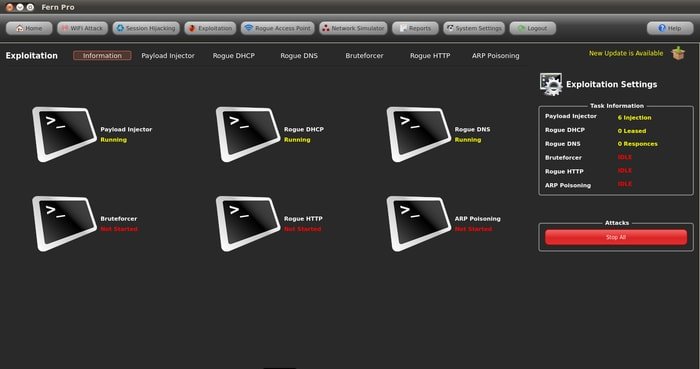

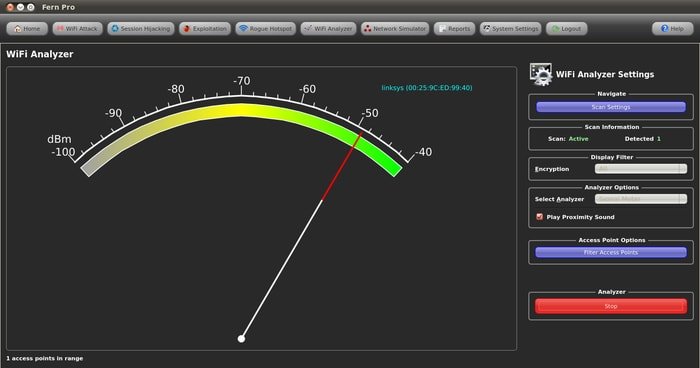

Fern Wifi Cracker

C’est un logiciel qui peut évaluer la sécurité de Wireless et attaquer le programme logiciel formé en utilisant la bibliothèque Python Qt GUI et le langage de programmation Python. Le logiciel peut craquer et récupérer les clés de WEP/WPA/WPS et en plus peut opérer les attaques basées sur d’autres réseaux soit sur des réseaux centrés sur Ethernet ou sans fil.

Les principales caractéristiques du craqueur sont : Le craquage de WEP avec Chop-Chop, Fragmentation, Caffe-Latte, ARP Request Replay Hirte ; la sauvegarde de la clé dans la banque de données sur le craquage effectif automatiquement ; le détournement d’une session ; l’accès au système d’assaut de points automatiquement, et ainsi de suite.

Télécharger Fern Wifi Cracker

Wifite2

Wifite 2 est sans aucun doute l’un des excellents outils de test de pénétration pour l’audit wifi, qui a été conçu pour être utilisé avec des circulations de prétest de Linux comme Pentoo, Kali Linux et BackBox et aussi avec toutes les distributions de Linux en association avec des pilotes sans fil qui sont patchés pour l’inoculation. Derv82, qui est le développeur de cette application, a récemment mis au jour un nouveau type de cet outil, qui est prévu entièrement pour la dernière version de Kali.

Wifite 2 est sans aucun doute l’un des excellents outils de test de pénétration pour l’audit wifi, qui a été conçu pour être utilisé avec des circulations de prétest de Linux comme Pentoo, Kali Linux et BackBox et aussi avec toutes les distributions de Linux en association avec des pilotes sans fil qui sont patchés pour l’inoculation. Derv82, qui est le développeur de cette application, a récemment mis au jour un nouveau type de cet outil, qui est prévu entièrement pour la dernière version de Kali.

Télécharger Wifite2

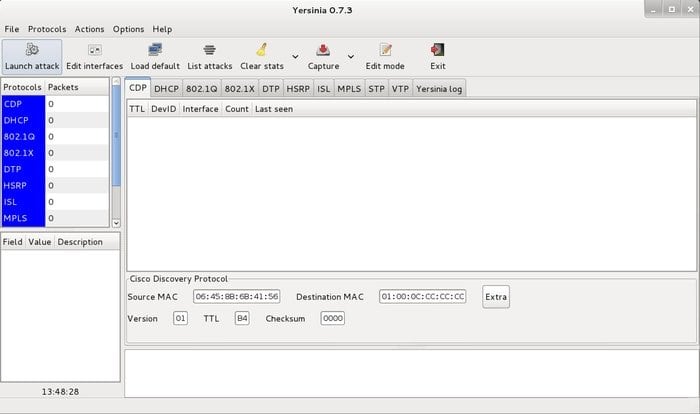

Yersinia

Yersinia est une structure, qui convient pour accomplir les attaques de la couche 2. Le programme est destiné à tirer profit de certaines vulnérabilités dans différents protocoles réseau. Il peut prétendre comme un cadre compact pour l’analyse et le test des systèmes et du réseau installés.

Les attaques des protocoles de réseau suivants sont exécutées dans cette version spécifique : le protocole de découverte Cisco, le protocole de trunking VLAN, le protocole d’arbre chevauchant, le protocole de trunking dynamique, le protocole de routeur de réserve chaude, le protocole de structure d’hôte dynamique, le protocole de liaison inter-switch.

Les attaques des protocoles de réseau suivants sont exécutées dans cette version spécifique : le protocole de découverte Cisco, le protocole de trunking VLAN, le protocole d’arbre chevauchant, le protocole de trunking dynamique, le protocole de routeur de réserve chaude, le protocole de structure d’hôte dynamique, le protocole de liaison inter-switch.

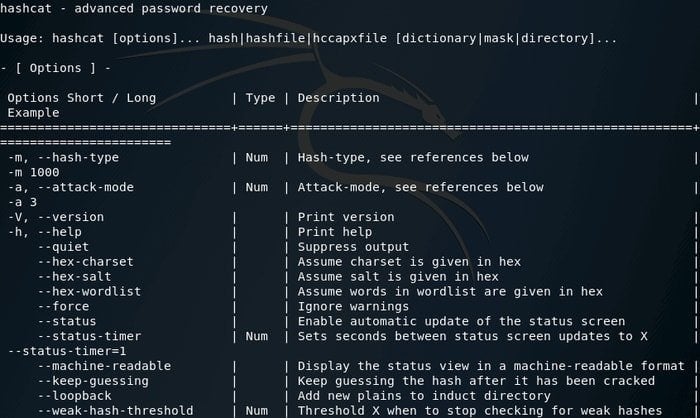

Hashcat – Advanced Password Recovery

Il s’agit de l’outil de récupération de mots de passe le plus rapide du monde, comme il s’est autoproclamé. Jusqu’en 2015, l’application disposait d’une base de code brevetée, qui est désormais disponible gratuitement. Les versions que le logiciel possède sont accessibles pour Windows, Linux et OS X.

Les versions peuvent également se décliner en variantes basées sur le GPU ou le CPU. Cisco PIX, Microsoft LM hashes, MD4, SHA-family, MySQL, Unix Crypt formats, et MD5, sont quelques exemples d’algorithmes de hachage adoptés par ‘Hashcat’. L’application a fait la une de l’actualité à plusieurs reprises en raison de la découverte de failles et d’optimisations par son créateur. Celles-ci ont été subjuguées dans les versions suivantes de hashcat.

Les versions peuvent également se décliner en variantes basées sur le GPU ou le CPU. Cisco PIX, Microsoft LM hashes, MD4, SHA-family, MySQL, Unix Crypt formats, et MD5, sont quelques exemples d’algorithmes de hachage adoptés par ‘Hashcat’. L’application a fait la une de l’actualité à plusieurs reprises en raison de la découverte de failles et d’optimisations par son créateur. Celles-ci ont été subjuguées dans les versions suivantes de hashcat.

Télécharger Hashcat

BeEF – The Browser Exploitation Framework

BeEF, qui est la forme abrégée de ‘Browser Exploitation Framework’, tient une place importante parmi les outils de test de pénétration spécialisés dominants. Ce cadre adopte des méthodes révolutionnaires qui offrent au testeur de pénétration compétent de véritables vecteurs d’attaque du côté client. Ce cadre de sécurité est tout à fait exceptionnel par rapport aux autres types de cadres de ce type dans le sens où il se concentre sur l’exploitation des faiblesses de tout navigateur pour évaluer la posture de sécurité d’une cible.

Post recommandé : 15 Distros Linux les plus sécurisés pour les utilisateurs préoccupés par la confidentialité et la sécurité

Le projet a été avancé uniquement pour les enquêtes légales et les examens de pénétration. Aussi, il a de nombreux modules pour une commande qui engage l’API simple mais puissant de ce programme. L’API est considérée comme le noyau de l’efficacité de ce cadre car elle résume la difficulté et simplifie la progression rapide des modules personnalisés.

Télécharger BeEF

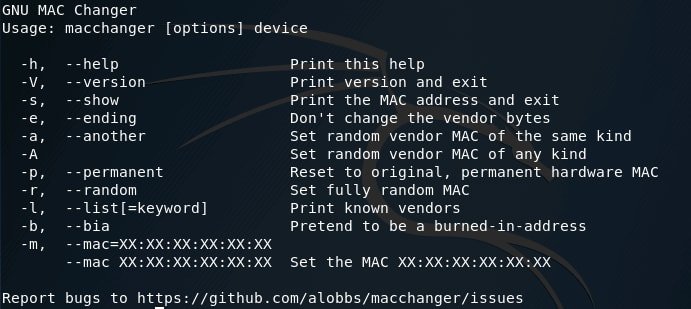

GNU MAC Changer

C’est un outil utile qui vous aide à visualiser et à modifier les adresses MAC de différents outils de réseau. Vous pouvez également définir de nouvelles adresses de manière aléatoire ou explicite. Les adresses comprennent les adresses MAC du matériel similaire ou de celui d’autres vendeurs. Plus généralement, elles peuvent comprendre les adresses MAC du même type de matériel.

C’est un outil utile qui vous aide à visualiser et à modifier les adresses MAC de différents outils de réseau. Vous pouvez également définir de nouvelles adresses de manière aléatoire ou explicite. Les adresses comprennent les adresses MAC du matériel similaire ou de celui d’autres vendeurs. Plus généralement, elles peuvent comprendre les adresses MAC du même type de matériel.

Télécharger GNU MAC Changer

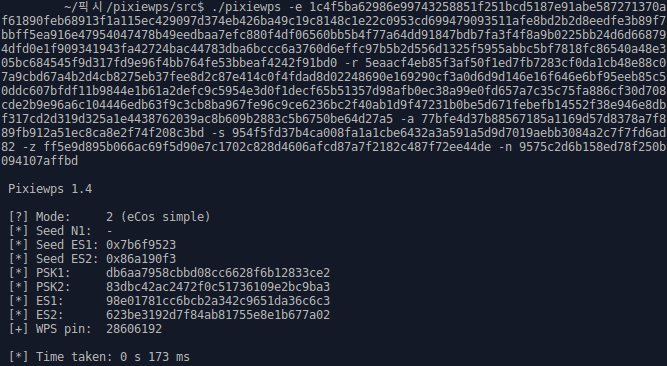

PixieWPS Brute Force Offline Tool

Pixiewps est un fabuleux outil de hacking éthique, qui est principalement utilisé pour la force brute hors ligne des broches WPS tout en exploitant la non-existence ou la faible entropie de certains points d’entrée sans fil qui sont également appelés l’attaque de la poussière de lutin. Dominique Bongard l’a d’abord découvert.

Pixiewps est un fabuleux outil de hacking éthique, qui est principalement utilisé pour la force brute hors ligne des broches WPS tout en exploitant la non-existence ou la faible entropie de certains points d’entrée sans fil qui sont également appelés l’attaque de la poussière de lutin. Dominique Bongard l’a d’abord découvert.

Installer Pixiewps depuis GitHub

BBQSQL – Outil d’exploitation d’injection SQL

BBQSQL est un framework, qui fonctionne suite à une injection SQL aveugle. Il est inscrit dans le langage Python. Le programme est très pratique tout en attaquant des susceptibilités d’injection SQL compliquées.

En outre, c’est un outil semi-automatisé qui permet assez peu de personnalisation pour les constatations difficiles à activer de l’injection SQL. En outre, l’outil a été fait pour agir comme agnostique de base de données, ce qui est exceptionnellement polyvalent. Il possède une interface utilisateur intuitive également qui rend les attaques de mise en place sans stress.

Installer BBQSQL à partir de GitHub

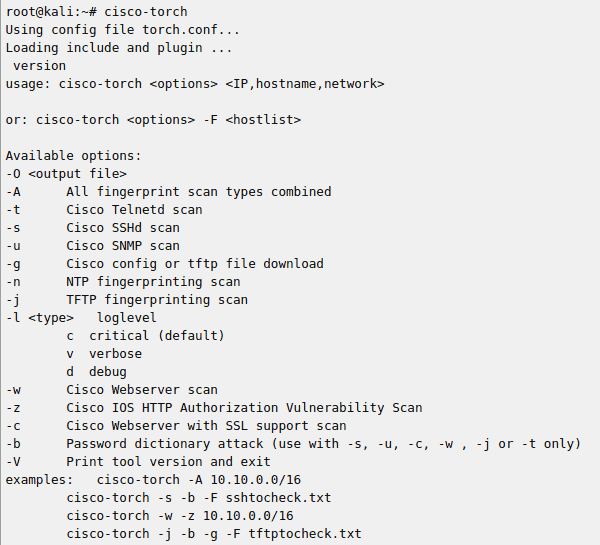

cisco-torch

Cisco Torch, outil d’exploitation en vrac, de balayage et d’empreinte digitale ont été inscrits lorsque le travail sur la version suivante du « Hacking Exposed Cisco Networks » était en cours, les programmes trouvés sur le marché étant incapables d’apporter une solution d’époque.

La qualité principale qui rend l’outil différent des autres types identiques d’outils de test de pénétration est l’utilisation étendue du forking pour introduire de nombreuses procédures de balayage pour une compétence de balayage plus poussée. En outre, le programme utilise certaines approches d’application d’empreintes digitales de revêtement instantanément, si nécessaire.

La qualité principale qui rend l’outil différent des autres types identiques d’outils de test de pénétration est l’utilisation étendue du forking pour introduire de nombreuses procédures de balayage pour une compétence de balayage plus poussée. En outre, le programme utilise certaines approches d’application d’empreintes digitales de revêtement instantanément, si nécessaire.

Télécharger l’outil cisco-torch

copy-router-config

Le ‘copy-router-config’ est un grand outil de piratage éthique dont l’élément de menu est un minuscule script Perl pratique qui est placé ensemble. Cet élément de menu est placé à l’intérieur du menu ‘Backtrack’, et lorsque vous appuyez sur l’élément, cet élément de menu introduit une fenêtre de station dans le manuel »/pentest/cisco/copy-router-config » afin que vous puissiez obtenir une entrée directe dans le ‘script Perl de 35 lignes’, qui sert un but particulier uniquement. Le motif est de reproduire un fichier de structure de routeur complet à partir de n’importe quel appareil Cisco, uniquement si votre routeur possède une ‘chaîne de communauté RW’.’

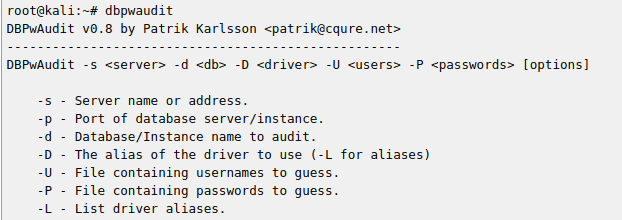

24. DBPwAudit

DBPwAudit est essentiellement un instrument Java qui vous permet d’effectuer des inspections en ligne de la qualité des mots de passe pour certains moteurs de base de données. La conception de cette application vous permet d’ajouter des pilotes de base de données supplémentaires au manuel de JDBC en reproduisant simplement les pilotes JDBC frais.

La configuration du programme est accomplie dans deux fichiers différents : le rules.conf est employé pour instruire l’application concernant son traitement des messages d’erreur reçus de l’analyse tandis que le fichier aliases.conf est employé pour mapper les pilotes aux pseudonymes.

La configuration du programme est accomplie dans deux fichiers différents : le rules.conf est employé pour instruire l’application concernant son traitement des messages d’erreur reçus de l’analyse tandis que le fichier aliases.conf est employé pour mapper les pilotes aux pseudonymes.

Post recommandé : Les 20 meilleurs gestionnaires de fenêtres Linux : Une liste complète pour les utilisateurs de Linux

Cependant, l’outil est vérifié et fonctionne de manière flexible avec MySQL, Oracle 8/9/10/11, Microsoft SQL Server, IBM DB2 Universal Database 2000/2005. Le programme est pré-constitué pour les pilotes mentionnés bien qu’il ne soit pas livré avec ceux-ci en raison de problèmes de licence.

Télécharger DBPwAudit

HexorBase

HexorBase est un programme de banque de données, qui est prévu pour exécuter et vérifier de nombreux serveurs de base de données instantanément à partir d’un endroit central. L’application est compétente pour exécuter des assauts par force brute et des enquêtes SQL contre des serveurs de bases de données mutuels, notamment PostgreSQL, MySQL, Microsoft SQL Server, SQLite et Oracle.

Elle permet également le routage du paquet par des substitutions ou même parfois par des »antiques pivots Metasploit » pour s’interconnecter avec des serveurs inaccessibles à distance qui sont dissimulés dans les sous-réseaux limités.

Post recommandé : Émulateur de terminal Linux : Les 15 meilleurs examinés et comparés

Cet outil de piratage éthique peut fonctionner sur Windows et Linux, qui exploitent les éléments suivants : python-qscintilla2, python-pymssql, python-mysqldb, python-psycopg2, python-qt4, python, cx_Oracle.

Télécharger HexorBase

Inguma – Penetration Testing Toolkit

Ce programme est une solide boîte à outils d’examen de pénétration, qui est entièrement écrite en utilisant python. L’application comprend des modules permettant de découvrir les hôtes, de recueillir des informations concernant les cibles fuzz, de forcer les noms d’utilisateur et les mots de passe potentiellement et d’exploiter pour de nombreux produits.

Tout cela en a fait l’un des outils de test de pénétration invincibles. En fait, il a été principalement orienté pour attaquer les systèmes liés à Oracle, mais vous pouvez également l’utiliser pour tous les types de configurations. Cependant, il est regrettable qu’à l’heure actuelle, l’application ne puisse pas fonctionner avec Win32. Encore une fois le problème avec la bibliothèque Scapy et les sockets RAW ne fonctionnent pas pour Win32. Mais, si actuellement, vous exploitez Win2k, vous pouvez avoir à faire face à moins de difficultés.

Tout cela en a fait l’un des outils de test de pénétration invincibles. En fait, il a été principalement orienté pour attaquer les systèmes liés à Oracle, mais vous pouvez également l’utiliser pour tous les types de configurations. Cependant, il est regrettable qu’à l’heure actuelle, l’application ne puisse pas fonctionner avec Win32. Encore une fois le problème avec la bibliothèque Scapy et les sockets RAW ne fonctionnent pas pour Win32. Mais, si actuellement, vous exploitez Win2k, vous pouvez avoir à faire face à moins de difficultés.

Télécharger Inguma

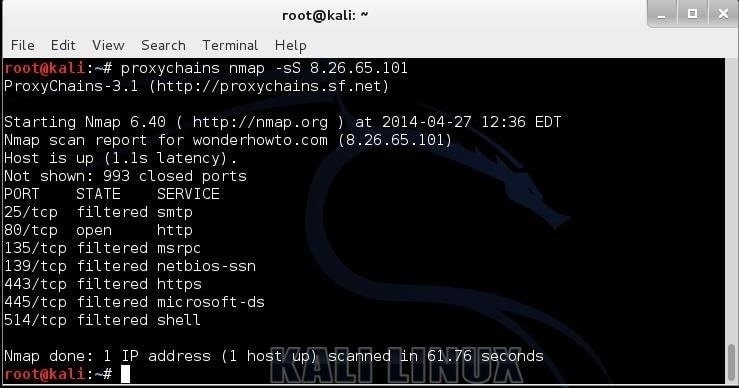

ProxyChains

Un serveur proxy se réfère à un logiciel dévoué ou un système informatique étant exploité sur un tel ordinateur qui effectue comme un arbitre entre un outil final comme un ordinateur et un serveur supplémentaire qui répond à toute demande de service du client.

À travers la connexion à l’internet en utilisant des proxies, l’adresse IP d’un client reste secrète. Au lieu de montrer l’adresse IP réelle, c’est l’adresse IP du serveur proxy qui est affichée. C’est ainsi qu’un proxy fournit à un utilisateur une confidentialité supplémentaire.

À travers la connexion à l’internet en utilisant des proxies, l’adresse IP d’un client reste secrète. Au lieu de montrer l’adresse IP réelle, c’est l’adresse IP du serveur proxy qui est affichée. C’est ainsi qu’un proxy fournit à un utilisateur une confidentialité supplémentaire.

Post recommandé : Meilleur gestionnaire de tâches Linux : Top 12 Reviewed For Linux Nerds

Cependant, les caractéristiques de ce fabuleux ProxyChains sont les suivantes : vous pouvez l’utiliser avec des serveurs tels que Sendmail et squid ; vous pouvez facilement traiter toute application de client TCP ; vous pouvez le mélanger avec un type de proxy entièrement dissemblable sur une liste ; il prend en charge les serveurs proxy de HTTP CONNECT, SOCKS4 et SOCKS5 ; l’application manque également de toute sorte de technique d’option de chaînage. C’est ainsi que ProxyChains vous aide à réussir une opération de piratage éthique.

Télécharger ProxyChains

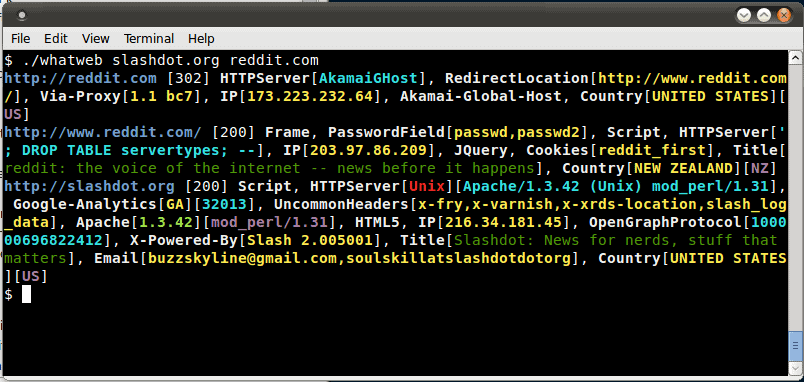

WhatWeb

WhatWeb est un autre excellent outil de piratage éthique capable d’identifier n’importe quel site web. L’objectif de ce cadre est de vous narrer les caractéristiques et les fonctionnalités d’un site Web. L’application identifie les outils web comprenant les dispositifs embarqués, les systèmes de gestion de contenu brièvement connus sous le nom de CMS, les serveurs web, les plateformes de blogs, les bibliothèques JavaScript et les paquets analytiques/statistiques.

Il possède plus de 1700 plugins dont chacun est mécanisé pour repérer quelque chose d’altéré. En outre, il peut identifier les erreurs SQL, les numéros de version, les modules du framework web, les identifiants de compte, les adresses e-mail et ainsi de suite.

Il possède plus de 1700 plugins dont chacun est mécanisé pour repérer quelque chose d’altéré. En outre, il peut identifier les erreurs SQL, les numéros de version, les modules du framework web, les identifiants de compte, les adresses e-mail et ainsi de suite.

Post recommandé : Les 15 meilleurs émulateurs de terminal Linux et éditeurs Bash en ligne

Certaines des caractéristiques impressionnantes sont : la disponibilité de nombreux formats de logs tels que ElasticSearch, SQL, RubyObject, Brief, Verbose, MongoDB, XML, MagicTree et JSON ; les roues de l’ajustement entre la fiabilité et la furtivité/vitesse ; la régulation de la redirection des pages web.

Télécharger WhatWeb

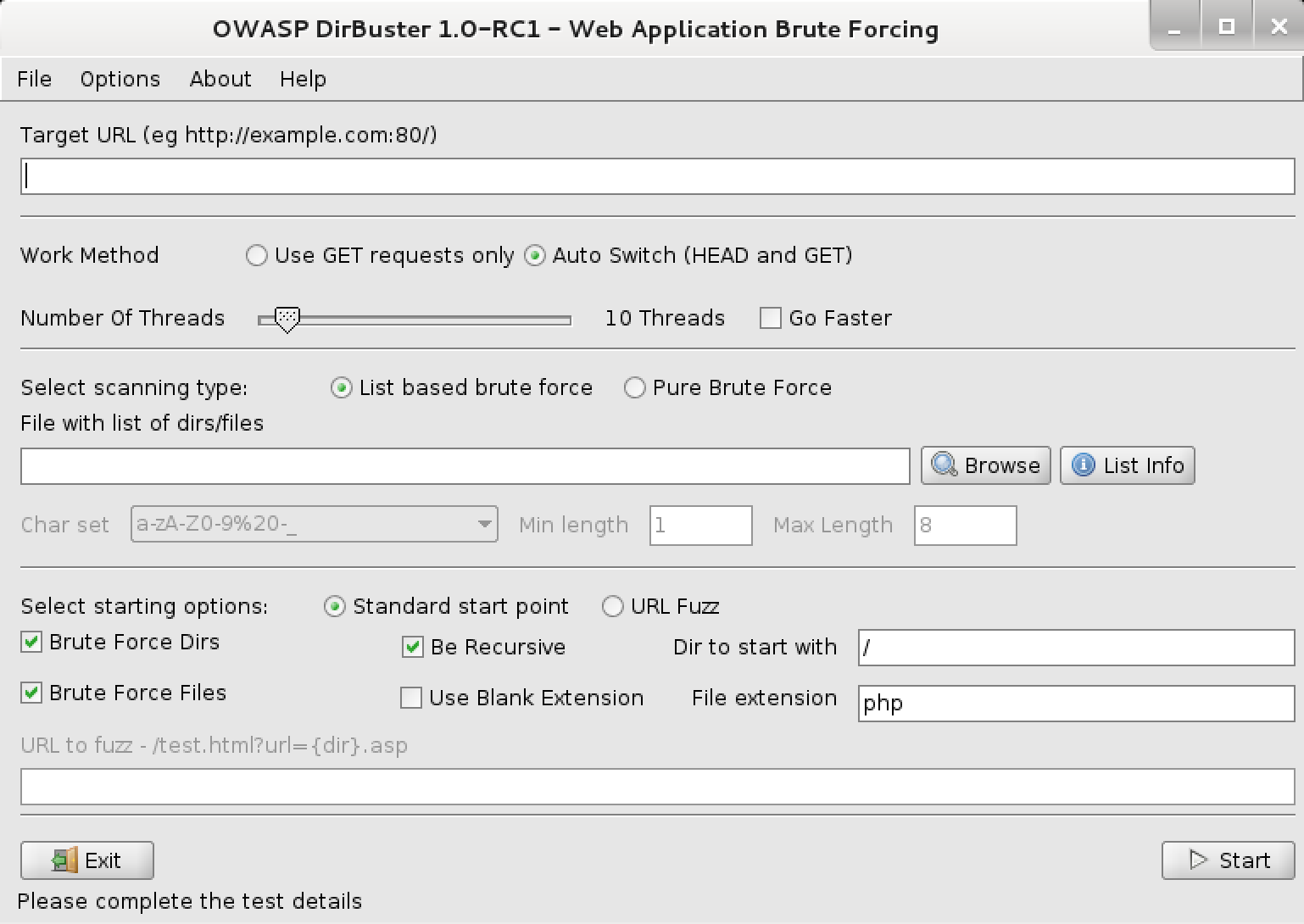

Dirbuster

Ce dernier est considéré comme l’un des meilleurs outils de test de pénétration qui sont essentiellement un programme java multifilière, destiné à forcer brutalement les noms des fichiers et des manuels sur les serveurs d’applications/web. DirBuster fait des tentatives pour découvrir les applications et les pages cachées d’un serveur web.

Quoi qu’il en soit, ce type d’outil est fréquemment aussi simplement digne que la liste de fichiers et de manuels dans laquelle ils apparaissent. Une méthodologie totalement différente a été adoptée pour générer cette liste. Enfin, cette liste a été produite à partir de zéro, en essaimant sur internet et en rassemblant les fichiers et le manuel, qui sont essentiellement utilisés par les développeurs.

Quoi qu’il en soit, ce type d’outil est fréquemment aussi simplement digne que la liste de fichiers et de manuels dans laquelle ils apparaissent. Une méthodologie totalement différente a été adoptée pour générer cette liste. Enfin, cette liste a été produite à partir de zéro, en essaimant sur internet et en rassemblant les fichiers et le manuel, qui sont essentiellement utilisés par les développeurs.

Post recommandé : L’antisèche des 40 meilleures commandes Linux. Get It Free Now

L’application offre un 9 complet, contrairement aux listes qui rendent DirBuster formidablement opérationnel à la découverte des manuels et fichiers dissimulés. Si c’est insuffisant, le programme inclut une option pour effectuer une force brute non contaminée qui force les fichiers et le manuel non vus à se montrer.

Télécharger DirBuster

Traceroute

Traceroute est une aide impressionnante pour le piratage éthique qui affiche la route et mesure les suspensions de transit des paquets à travers un réseau IP. Traceroute continue de fonctionner jusqu’à ce que tous les paquets livrés disparaissent plus de deux fois. Lorsque ceux-ci sont perdus, le lien est également perdu, et le chemin ne peut plus être évalué.

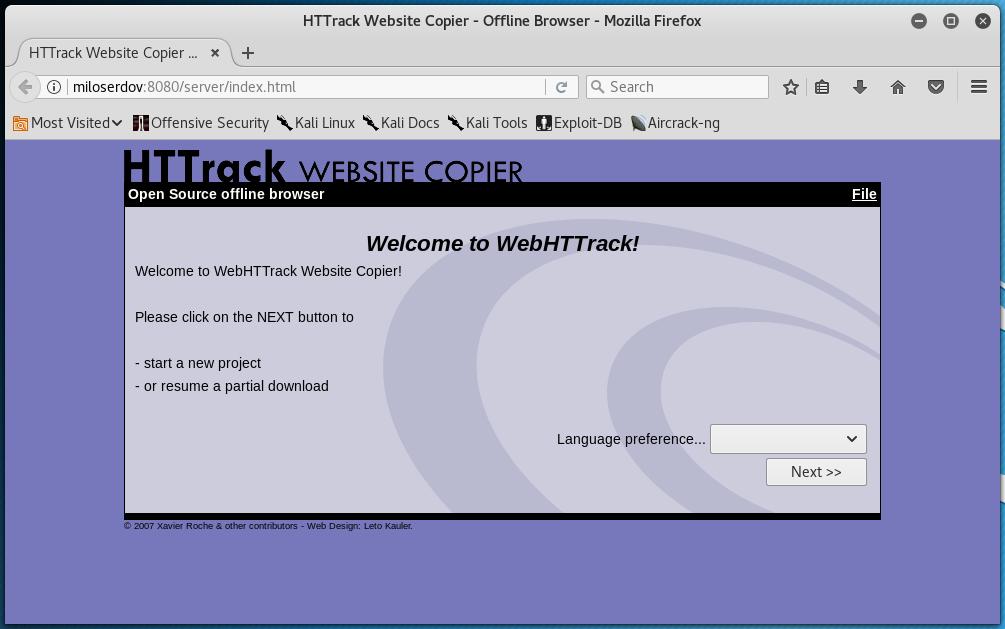

HTTRACK

C’est une application de navigateur hors ligne gratuite et cool qui vous permet de télécharger un site Web mondial depuis Internet vers un manuel natif en construisant tous les manuels de manière récursive, en obtenant des images, d’autres fichiers et du HTML depuis un serveur spécifique vers un ordinateur. De plus, HTTrack met à jour un site imité dominant et continue les téléchargements en pause. Cependant, il est entièrement configurable et possède également un système d’assistance combiné.

C’est une application de navigateur hors ligne gratuite et cool qui vous permet de télécharger un site Web mondial depuis Internet vers un manuel natif en construisant tous les manuels de manière récursive, en obtenant des images, d’autres fichiers et du HTML depuis un serveur spécifique vers un ordinateur. De plus, HTTrack met à jour un site imité dominant et continue les téléchargements en pause. Cependant, il est entièrement configurable et possède également un système d’assistance combiné.

Télécharger HTTRACK

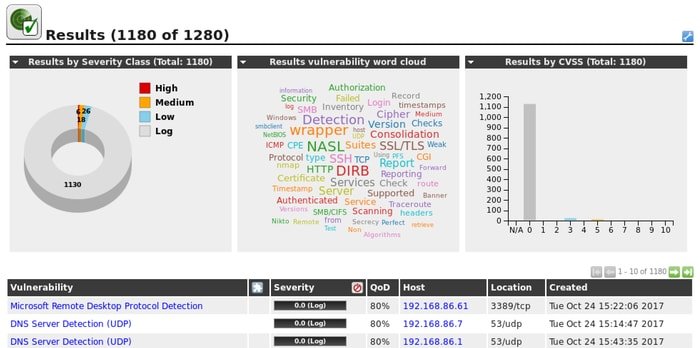

Openvas

OpenVAS est un autre programme époustouflant de quelques outils et services offre une résolution d’analyse de susceptibilité et d’administration de faiblesse étendue et influente. C’est une résolution de gestion de susceptibilité efficace sous les »Greenbone Networks » dont les améliorations sont financées à la »communauté Open Source » depuis l’année de 2009.

OpenVAS est un autre programme époustouflant de quelques outils et services offre une résolution d’analyse de susceptibilité et d’administration de faiblesse étendue et influente. C’est une résolution de gestion de susceptibilité efficace sous les »Greenbone Networks » dont les améliorations sont financées à la »communauté Open Source » depuis l’année de 2009.

Essayez Greenbone/OpenVAS

Les derniers mots

Voici donc comment les outils de piratage éthique et de test de pénétration discutés ci-dessus peuvent vous aider à pirater et pénétrer avec Kali Linux. Nous espérons que vous avez déjà parcouru l’ensemble de l’écriture et être perplexe de l’excellence des outils.

Post recommandé : 27 Meilleurs livres de tutoriel Linux que vous devez télécharger maintenant

.