Les menaces internes représentent un risque de sécurité important pour les entreprises. Selon certains témoignages, plus de 60 % des organisations ont subi une attaque par menace interne — votre entreprise est-elle la prochaine ?

Ne vous inquiétez pas. Il existe des mesures à prendre — ainsi que des signes à rechercher — pour détecter et se protéger contre les menaces d’initiés courantes sans se ruiner.

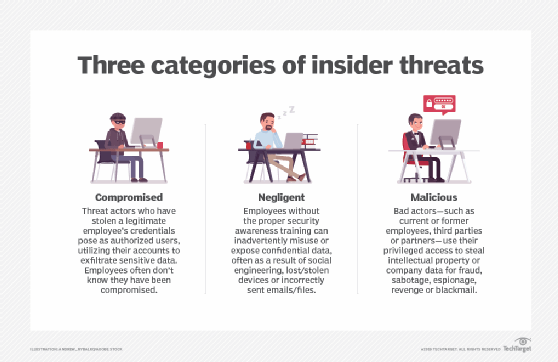

Dans l’ensemble, il existe trois types courants de menaces d’initiés : les initiés compromis, comme un employé dont les informations d’identification ont été volées ; les initiés négligents, par exemple, si un employé égare un ordinateur portable ou envoie incorrectement un e-mail ; et les initiés malveillants, y compris les employés mécontents, qui commettent des actes tels que le vol, la fraude, le sabotage, l’espionnage et le chantage.

Ces menaces peuvent être subdivisées en fonction de la façon dont les données sensibles sont divulguées. Voici six menaces d’initiés courantes qui représentent un danger pour les données sensibles, ainsi que des stratégies d’atténuation pour chacune d’entre elles.

Exploitation d’informations via un logiciel d’accès à distance

Problème : Une quantité considérable d’abus d’initiés est effectuée hors site via des outils d’accès à distance. Les utilisateurs sont moins susceptibles d’être pris en train de voler des données sensibles lorsqu’ils peuvent le faire hors site. De plus, les ordinateurs portables mal protégés, par exemple, peuvent se retrouver entre les mains d’un attaquant s’ils sont laissés sans surveillance, perdus ou volés. Un certain nombre d’outils d’accès à distance, à savoir le protocole de bureau à distance (RDP) de Microsoft, sont particulièrement susceptibles d’être infiltrés.

Solution : De solides autorisations de partage et de fichiers sont essentielles, tout comme la journalisation du système d’exploitation et des applications. Grâce à de nombreuses options d’accès à distance, vous pouvez activer des contrôles de sécurité plus stricts sur certaines fonctions et l’accès au système, surveiller l’utilisation des employés en temps réel et générer des journaux d’utilisation. Examinez la configuration de votre système et déterminez les fonctions et les pistes d’audit qui vous permettront d’améliorer la gestion, les rapports et la sécurité. Il est également courant que les abus aient lieu en dehors des heures de bureau, alors envisagez de limiter les heures auxquelles les utilisateurs peuvent accéder à distance aux systèmes.

Des exigences strictes en matière de phrase de passe peuvent contrecarrer les connexions devinées, et le fait d’exiger des utilisateurs qu’ils se connectent après les délais d’économie d’énergie peut maintenir les utilisateurs non autorisés verrouillés. Le cryptage des disques durs des systèmes permet également de protéger les systèmes perdus ou volés. Pour prévenir les risques liés au protocole RDP, il est préférable de le désactiver lorsque cela est possible. Sinon, il est recommandé d’appliquer les correctifs appropriés et d’utiliser la stratégie de groupe.

Menaces tierces

Problème : les tiers qui ont accès aux systèmes de l’entreprise – pensez aux entrepreneurs, aux travailleurs à temps partiel, aux clients, aux fournisseurs et aux prestataires de services – peuvent présenter un risque majeur pour les données sensibles. Également connues sous le nom d’attaques de la chaîne d’approvisionnement ou de la chaîne de valeur, les attaques de tiers laissent les données sensibles et la réputation d’une entreprise vulnérables, comme en témoigne la violation de Target en 2013, au cours de laquelle les données des clients ont été volées après que les informations d’identification d’un entrepreneur en CVC ont été obtenues par des pirates.

Solution : Assurez-vous que tout tiers avec lequel vous travaillez est digne de confiance — examinez ses antécédents et obtenez des références si possible. Ensuite, mettez en place un solide programme de gestion des risques liés aux tiers. Les outils de surveillance permettent d’identifier les comportements malveillants ou anormaux. L’analyse du comportement des utilisateurs permet de détecter les comportements erratiques. Restreignez l’accès des tiers par le principe du moindre privilège pour empêcher l’accès à tout ce qui se trouve sur le réseau au-delà de ce qui est nécessaire pour accomplir leur travail.

Il est également important d’examiner régulièrement les comptes des tiers pour s’assurer que les autorisations du système sont résiliées après la fin de leur travail. L’examen régulier des accès des utilisateurs, tant pour les employés que pour les tiers, est une pratique de sécurité essentielle.

Fuite de données par courriel et messagerie instantanée

Problème : Les informations sensibles incluses ou jointes à un courriel ou à une MI peuvent facilement — et, souvent, involontairement — se retrouver entre de mauvaises mains. C’est l’un des types de menaces internes les plus faciles à éliminer.

Solution : L’une des stratégies d’atténuation les plus efficaces pour attraper les informations sensibles qui quittent le réseau consiste à mettre en place un analyseur de réseau pour filtrer les mots-clés, les pièces jointes, etc. L’utilisation d’un filtre de contenu basé sur le client ou le serveur peut également attraper et bloquer les informations sensibles qui sortent. De même, les mécanismes de sécurité de messagerie basés sur le périmètre ou externalisés offrent un filtrage et un blocage du contenu faciles à gérer.

Ne perdez pas de vue qu’aucune de ces options ne fonctionne bien si le trafic des messages est crypté. Cependant, le filtrage mettra au moins en évidence le fait qu’une telle communication a lieu. En parlant de cela, veillez à examiner régulièrement les règles de pare-feu de l’entreprise pour déterminer non seulement ce qui est autorisé à entrer, mais aussi ce qui est autorisé à sortir du réseau.

Une autre menace liée au courrier électronique et à la messagerie à prendre en compte est le phishing et autres escroqueries d’ingénierie sociale. Veillez à inclure une formation de sensibilisation à la sécurité dans votre programme de lutte contre les menaces internes.

Partage de fichiers non sécurisé

Problème : que vous autorisiez ou non les logiciels de partage de fichiers tels que Dropbox ou Google Drive, ou les outils de collaboration tels que la messagerie instantanée, Slack ou Skype, il y a fort à parier qu’ils se trouvent sur votre réseau et attendent d’être utilisés de manière abusive. Les services eux-mêmes ne sont pas le problème ; c’est la façon dont ils sont utilisés qui pose problème. Il suffit d’une simple mauvaise configuration pour servir les lecteurs locaux et réseau de votre réseau au monde entier.

Solution : Si votre organisation autorise les logiciels de partage de fichiers et de collaboration, il vous incombe de vous assurer que les utilisateurs sont conscients des dangers. Les outils de surveillance peuvent aider les entreprises à détecter et à gérer l’utilisation des outils de partage de fichiers et de collaboration.

Si vous ne voulez pas que ces services soient utilisés, vous pouvez essayer de les bloquer au niveau du pare-feu ; cependant, les logiciels sont parfois assez intelligents pour trouver des ports ouverts pour sortir. Notez également que si vous disposez d’une version professionnelle de Dropbox, par exemple, vous ne pouvez pas désactiver l’utilisation personnelle de Dropbox et conserver la version entreprise. Veillez à utiliser un analyseur de réseau et à effectuer régulièrement un audit des règles du pare-feu.

Utilisation imprudente des réseaux sans fil

Problème : L’un des types de menaces internes les plus involontaires est l’utilisation non sécurisée des réseaux sans fil. Que ce soit dans un café, un aéroport ou un hôtel, les ondes non sécurisées peuvent facilement mettre en péril les données sensibles. Il suffit de jeter un coup d’œil aux communications par courrier électronique ou aux transferts de fichiers pour que des informations précieuses soient volées. Les réseaux Wi-Fi sont les plus exposés à ces attaques, mais ne négligez pas le Bluetooth sur les smartphones et les tablettes. De plus, si vous avez des réseaux locaux sans fil à l’intérieur de votre organisation, les employés pourraient les utiliser pour exploiter le réseau après les heures de travail.

Solution : Vous ne pouvez pas contrôler les ondes à l’extérieur de votre bureau, mais vous pouvez activer une utilisation sécurisée du Wi-Fi. Cela implique d’utiliser un VPN pour la connectivité au réseau à distance, un pare-feu personnel pour empêcher les utilisateurs de se connecter à l’ordinateur sans fil et SSL/TLS pour toute la messagerie.

Veillez également à ce que vos réseaux sans fil internes soient sécurisés. Utilisez un chiffrement et une authentification appropriés — WPA3 est la dernière itération du protocole de sécurité Wi-Fi — et activez la journalisation. Désactiver Bluetooth s’il n’est pas nécessaire ou au moins rendre vos appareils non détectables peut également réduire les attaques sans fil.

Postage d’informations sur des forums de discussion et des blogs

Problème : les utilisateurs postent souvent des demandes d’assistance, des blogs ou d’autres messages liés au travail sur Internet. Intentionnellement ou non, cela peut inclure des données sensibles et des pièces jointes de fichiers qui peuvent mettre votre organisation en danger.

Solution : Le filtrage du contenu HTTP et des communications par courrier électronique au périmètre du réseau est le meilleur moyen de vérifier et de bloquer la sortie d’informations sensibles sur de tels sites. Cependant, il y a toujours une chance que des informations fuient via des transmissions cryptées ou depuis les machines personnelles des utilisateurs. Dans les deux cas, il est utile de se tenir au courant des nouvelles informations concernant votre organisation sur le web. Un bon moyen d’y parvenir est de s’abonner à Google Alerts afin d’être alerté chaque fois que certains mots clés apparaissent sur l’internet. Les requêtes générales sur Google permettent également de découvrir des informations. Cependant, cela ne fonctionne que pour les informations mises à la disposition des robots de Google, ce qui peut exclure certains forums de discussion.

La menace des initiés malveillants ne disparaît pas. Le rapport « 2019 Verizon Data Breach Investigations » a déclaré que 34 % de toutes les violations de données de l’année précédente étaient le résultat d’acteurs internes, contre 28 % et 25 % en 2017 et 2016, respectivement.

Si vous mettez en œuvre ces stratégies d’atténuation techniques seules, elles fonctionneront — bien que dans le vide — à court terme. Pour une valeur commerciale à long terme, assurez-vous qu’elles sont associées à un programme de lutte contre les menaces internes, à une formation de sensibilisation des utilisateurs et à des politiques commerciales qui soulignent : « C’est ainsi que nous procédons ici. » Ceci, combiné à des mesures de sécurité pour déterminer si vos contre-mesures fonctionnent de manière appropriée, peut fournir une excellente protection contre tous les types de menaces d’initiés, qu’elles soient compromises, négligentes ou malveillantes.