Le phishing est l’une des méthodes les plus courantes de cybercriminalité, mais malgré tout ce que nous pensons savoir sur les courriels frauduleux, les gens en sont encore fréquemment victimes.

Action Fraud reçoit plus de 400 000 rapports de courriels de phishing chaque année, et selon l’état de la sécurité du courrier électronique 2020 de Mimecast, 58% des organisations ont vu les attaques de phishing augmenter au cours des 12 derniers mois.

Dans le même temps, le dernier rapport d’enquête sur les violations de données de Verizon a révélé que plus de deux tiers des violations de données impliquaient des attaques d’ingénierie sociale telles que le phishing.

Dans ce blog, nous utilisons de véritables exemples d’e-mails de phishing pour démontrer cinq indices qui vous aideront à repérer les arnaques.

Le message est envoyé depuis un domaine de messagerie public

Aucune organisation légitime n’enverra d’e-mails depuis une adresse se terminant par ‘@gmail.com’.

Pas même Google.

La plupart des organisations, à l’exception de certaines petites opérations, auront leur propre domaine de messagerie et leurs propres comptes d’entreprise. Par exemple, les courriels légitimes de Google se liront ‘@google.com’.

Si le nom de domaine (le bit après le symbole @) correspond à l’expéditeur apparent du courriel, le message est probablement légitime.

La meilleure façon de vérifier le nom de domaine d’une organisation est de taper le nom de l’entreprise dans un moteur de recherche.

Ceci fait que la détection du phishing semble facile, mais les cybercriminels ont beaucoup de tours dans leur sac pour vous tromper.

Conseil : regardez l’adresse électronique, pas seulement l’expéditeur

Beaucoup d’entre nous ne regardent jamais l’adresse électronique d’où provient un message.

Votre boîte de réception affiche un nom, comme » Gouvernance informatique « , et l’objet. Lorsque vous ouvrez l’e-mail, vous savez déjà (ou pensez savoir) de qui provient le message et vous sautez directement dans le contenu.

Lorsque les escrocs créent leurs fausses adresses e-mail, ils ont souvent le choix de sélectionner le nom d’affichage, qui ne doit pas du tout être lié à l’adresse e-mail.

Ils peuvent donc utiliser une fausse adresse électronique qui apparaîtra dans votre boîte de réception avec le nom d’affichage Google.

Mais les criminels dépendent rarement de la seule ignorance de leur victime. Leurs fausses adresses e-mail utiliseront le nom de l’organisation usurpée dans la partie locale de l’adresse.

Prenez cet exemple d’un e-mail de phishing imitant PayPal:

Image : WeLiveSecurity

Il s’agit ici d’un email d’escroquerie presque sans faille. Il utilise le logo de PayPal en haut du message, il est stylisé de manière professionnelle et la demande est crédible.

Mais autant il tente de reproduire un véritable email de PayPal, autant il y a un énorme drapeau rouge : l’adresse de l’expéditeur est » [email protected] « .

Un véritable email de PayPal aurait le nom de l’organisation dans le nom de domaine, indiquant qu’il provient de quelqu’un chez (@) PayPal. Le fait que PayPal ne figure pas dans le nom de domaine est la preuve qu’il s’agit d’une escroquerie.

Malheureusement, le simple fait d’inclure PayPal n’importe où dans le message suffit souvent à tromper les gens.

Ils pourraient jeter un coup d’œil au mot PayPal dans l’adresse électronique et être satisfaits, ou simplement ne pas comprendre la différence entre le nom de domaine et la partie locale d’une adresse électronique.

Vous voulez sensibiliser votre personnel à la menace du phishing ?

Notre programme de formation de sensibilisation du personnel au phishing est désormais assorti d’une réduction de 50 % sur votre première licence.

Il suffit d’entrer le code PHISHING50 à la caisse.

Le nom de domaine est mal orthographié

Il y a un autre indice caché dans les noms de domaine qui fournissent une forte indication des escroqueries par hameçonnage – et il complique malheureusement notre indice précédent.

Le problème est que n’importe qui peut acheter un nom de domaine auprès d’un registraire. Et bien que chaque nom de domaine doive être unique, il existe de nombreuses façons de créer des adresses impossibles à distinguer de celle qui est usurpée.

Le podcast ‘Reply All’ de Gimlet Media a démontré combien il peut être difficile de repérer un domaine usurpé dans l’épisode What Kind Of Idiot Gets Phished ? Phia Bennin, la productrice de l’émission, a engagé un hacker éthique pour hameçonner divers employés.

Le hacker a acheté le domaine ‘gimletrnedia.com’ (c’est r-n-e-d-i-a, plutôt que m-e-d-i-a) et s’est fait passer pour Bennin.

Son escroquerie a été si réussie qu’il a piégé les animateurs de l’émission, le PDG de Gimlet Media et son président.

Il n’est pas nécessaire d’être victime pour aider les hackers criminels

Comme Bennin l’a ensuite expliqué, il n’est même pas nécessaire d’être victime pour qu’un hacker criminel obtienne des informations vitales.

Dans cette arnaque, le hacker éthique, Daniel Boteanu, pouvait voir quand le lien était cliqué et, dans un exemple, qu’il avait été ouvert plusieurs fois sur différents appareils.

Il a raisonné que la curiosité de la cible la ramenait sans cesse vers le lien, mais qu’elle était suffisamment méfiante pour ne pas suivre ses instructions.

Boteanu explique :

Je suppose qu’il a vu que quelque chose se passait et qu’il a commencé à creuser un peu plus profondément et à essayer de découvrir ce qui s’est passé

Et je soupçonne qu’après, peut-être envoyé un e-mail en interne en disant : « Hé les gars ! Voilà ce que j’ai reçu. Faites attention. Ne cliquez pas sur cet email.

La théorie de Boteanu est exactement ce qui s’était passé. Mais pourquoi cela aide-t-il le pirate informatique ? Bennin développe :

La raison pour laquelle Daniel avait pensé avoir fait cela est qu’il avait envoyé le même email à plusieurs membres de l’équipe, et après l’avoir regardé pour la quatrième fois, personne d’autre n’a cliqué dessus.

Et c’est bon pour Daniel parce qu’il peut essayer, comme, toutes les différentes méthodes d’hameçonnage de l’équipe, et il peut l’essayer un tas de fois différentes. depuis sonner les cloches d’alarme, il ne sera probablement pas inclure dans la prochaine tentative d’hameçonnage.

Par conséquent, à bien des égards, les pirates criminels restent souvent gagnants même lorsque vous avez déjoué leur tentative initiale.

C’est-à-dire que l’indécision dans le repérage d’une escroquerie par hameçonnage fournit des indices au fraudeur sur les points forts et les points faibles de votre organisation.

Il leur faut très peu d’efforts pour lancer des escroqueries ultérieures qui exploitent ces informations, et ils peuvent continuer à le faire jusqu’à ce qu’ils trouvent quelqu’un qui en soit victime.

Rappellez-vous que les pirates criminels n’ont besoin que d’une erreur d’un seul employé pour que leur opération soit un succès. Ainsi, tous les membres de vos organisations doivent avoir confiance en leur capacité à repérer une escroquerie dès qu’ils la voient pour la première fois.

Le courriel est mal écrit

Vous pouvez souvent savoir si un courriel est une escroquerie s’il contient une mauvaise orthographe et une mauvaise grammaire.

Beaucoup de gens vous diront que ces erreurs font partie d’un » système de filtrage » dans lequel les cybercriminels ne ciblent que les personnes les plus crédules.

La théorie est que, si quelqu’un ignore les indices sur la façon dont le message est écrit, il est moins susceptible de relever des indices au cours de la fin de partie de l’escroc.

Cependant, cela ne s’applique qu’aux stratagèmes farfelus comme l’escroquerie du prince nigérian, souvent moquée, dont il faut être incroyablement naïf pour en être victime.

Ce stratagème, et les escroqueries de ce type, sont actionnés manuellement : une fois que quelqu’un mord à l’hameçon, l’escroc doit répondre. En tant que tel, il est avantageux pour les escrocs de s’assurer que le pool de répondants ne contient que ceux qui pourraient croire le reste de l’arnaque.

Mais cela ne s’applique pas au phishing.

Attaque automatisée

Avec le phishing, les escrocs n’ont pas besoin de surveiller les boîtes de réception et d’envoyer des réponses adaptées. Ils déversent simplement des milliers de messages élaborés sur des personnes peu méfiantes.

A ce titre, il n’est pas nécessaire de filtrer les répondants potentiels. Faire cela réduit le pool de victimes potentielles et aide ceux qui n’ont pas été victimes à alerter les autres sur l’arnaque, comme nous l’avons vu dans l’exemple précédent avec Gimlet Media.

Alors, pourquoi tant d’emails de phishing sont-ils mal écrits ? La réponse la plus évidente est que les escrocs ne sont pas très doués pour l’écriture.

N’oubliez pas que beaucoup d’entre eux viennent de pays non anglophones et de milieux où ils n’auront qu’un accès ou une possibilité limités d’apprendre la langue.

Avec cela en tête, il devient beaucoup plus facile de repérer la différence entre une faute de frappe faite par un expéditeur légitime et une escroquerie.

Top tip : recherchez les fautes de grammaire, pas les fautes d’orthographe

Lorsqu’ils élaborent des messages d’hameçonnage, les escrocs utilisent souvent un correcteur orthographique ou une machine à traduire, qui leur donnera tous les bons mots, mais pas nécessairement dans le bon contexte.

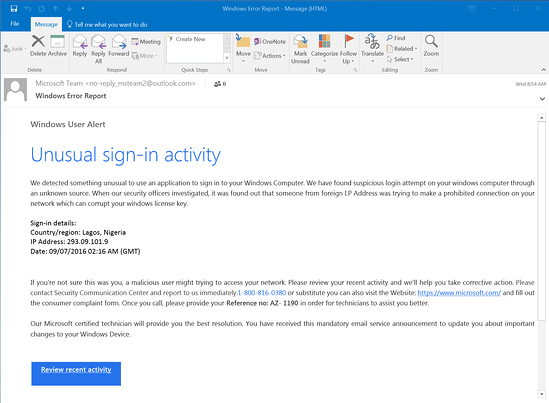

Prenez cet exemple d’escroquerie imitant Windows:

Image : KnowBe4

Aucun mot individuel n’est mal orthographié, mais le message est plein d’erreurs grammaticales qu’un locuteur natif ne ferait pas, comme « Nous avons détecté quelque chose d’inhabituel pour utiliser une application ».

De même, il y a des chaînes de mots manqués, comme dans « un utilisateur malveillant pourrait essayer d’accéder » et « Veuillez contacter le Security Communication Center ».

Cela correspond au genre d’erreurs que les gens font lorsqu’ils apprennent l’anglais. Tout message prétendument officiel rédigé de cette manière est presque certainement une arnaque.

Ceci ne veut pas dire que tout courriel contenant une erreur est une arnaque, cependant. Tout le monde fait des fautes de frappe de temps en temps, surtout quand on est pressé.

Il incombe donc au destinataire de regarder le contexte de l’erreur et de déterminer si elle est un indice de quelque chose de plus sinistre. Pour ce faire, vous pouvez demander :

- S’agit-il d’un signe courant de faute de frappe (comme frapper une touche adjacente) ?

- S’agit-il d’une erreur qu’un locuteur natif ne devrait pas commettre (incohérence grammaticale, mots utilisés dans le mauvais contexte) ?

- Est-ce que cet email est un modèle, qui aurait dû être rédigé et édité ?

- Est-il cohérent avec les messages précédents que j’ai reçus de cette personne ?

En cas de doute, recherchez d’autres indices que nous avons énumérés ici ou contactez l’expéditeur en utilisant une autre ligne de communication, que ce soit en personne, par téléphone, via son site web, une adresse e-mail alternative ou via un client de messagerie instantanée.

Il comprend des pièces jointes ou des liens suspects

Les e-mails de phishing se présentent sous de nombreuses formes. Nous nous sommes concentrés sur les courriels dans cet article, mais vous pouvez également recevoir des SMS, des appels téléphoniques ou des messages sur les médias sociaux frauduleux.

Mais quel que soit le mode de diffusion des courriels de phishing, ils contiennent tous une charge utile. Il s’agira soit d’une pièce jointe infectée que l’on vous demande de télécharger, soit d’un lien vers un site Web bidon.

Le but de ces charges utiles est de capturer des informations sensibles, telles que des identifiants de connexion, des détails de carte de crédit, des numéros de téléphone et des numéros de compte.

Qu’est-ce qu’une pièce jointe infectée ?

Une pièce jointe infectée est un document apparemment bénin qui contient un logiciel malveillant. Dans un exemple typique, comme celui ci-dessous, le phisher prétend envoyer une facture:

Source : MailGuard

Il importe peu que le destinataire s’attende à recevoir une facture de cette personne ou non, car dans la plupart des cas, il ne saura pas exactement à quoi se rapporte le message avant d’ouvrir la pièce jointe.

Lorsqu’il ouvrira la pièce jointe, il verra que la facture ne lui est pas destinée, mais il sera trop tard. Le document libère un logiciel malveillant sur l’ordinateur de la victime, qui pourrait effectuer un certain nombre d’activités néfastes.

Nous vous conseillons de ne jamais ouvrir une pièce jointe à moins d’être totalement sûr que le message provient d’une partie légitime. Même dans ce cas, vous devez faire attention à tout ce qui est suspect dans la pièce jointe.

Par exemple, si vous recevez un avertissement contextuel sur la légitimité du fichier ou si l’application vous demande de régler vos paramètres, alors ne poursuivez pas.

Contactez l’expéditeur par un autre moyen de communication et demandez-lui de vérifier qu’il est légitime.

Liens suspects

Vous pouvez repérer un lien suspect si l’adresse de destination ne correspond pas au contexte du reste du courriel.

Par exemple, si vous recevez un courriel de Netflix, vous vous attendez à ce que le lien vous dirige vers une adresse qui commence par » netflix.com « .

Malheureusement, de nombreux e-mails légitimes et d’escroquerie cachent l’adresse de destination dans un bouton, de sorte qu’on ne sait pas immédiatement où va le lien.

Source : Malware Traffic Analysis

Dans cet exemple, vous sauriez probablement que quelque chose est suspect si vous voyiez l’adresse de destination dans le courriel.

Malheureusement, le reste du message est assez convaincant, et vous pourriez cliquer sur le lien sans y réfléchir.

Pour vous assurer de ne pas tomber dans des stratagèmes comme celui-ci, vous devez vous entraîner à vérifier où vont les liens avant de les ouvrir.

Heureusement, c’est simple : sur un ordinateur, passez votre souris sur le lien, et l’adresse de destination apparaît dans une petite barre le long du bas du navigateur.

Sur un appareil mobile, maintenez le doigt appuyé sur le lien et une pop-up apparaîtra contenant le lien.

Le message crée un sentiment d’urgence

Les escrocs savent que la plupart d’entre nous procrastinent. Nous recevons un e-mail nous donnant des nouvelles importantes, et nous décidons de nous en occuper plus tard.

Mais plus vous réfléchissez à quelque chose, plus vous êtes susceptible de remarquer des choses qui ne semblent pas correctes.

Peut-être que vous réalisez que l’organisation ne vous contacte pas par cette adresse e-mail, ou que vous parlez à un collègue et apprenez qu’il ne vous a pas envoyé de document.

Même si vous n’obtenez pas ce moment « a-ha », revenir sur le message avec un regard neuf peut aider à révéler sa véritable nature.

C’est pourquoi tant d’escroqueries demandent que vous agissiez maintenant, sinon il sera trop tard. Cela a été évident dans tous les exemples que nous avons utilisés jusqu’à présent.

PayPal, Windows et Netflix fournissent tous des services qui sont régulièrement utilisés, et tout problème avec ces comptes pourrait causer des désagréments immédiats.

L’entreprise dépend de vous

Le sentiment d’urgence fabriqué est tout aussi efficace dans les arnaques sur le lieu de travail.

Les criminels savent que nous sommes susceptibles de tout laisser tomber si notre patron nous envoie un e-mail avec une demande vitale, surtout lorsque d’autres collègues de haut rang sont censés nous attendre.

Un exemple typique ressemble à ceci :

Source : MailGuard

Les escroqueries par hameçonnage de ce type sont particulièrement dangereuses car, même si le destinataire soupçonnait un acte criminel, il pourrait avoir trop peur de confronter son patron.

Après tout, s’il se trompe, il laisse essentiellement entendre qu’il y avait quelque chose de non professionnel dans la demande du patron.

Cependant, les organisations qui accordent de l’importance à la cybersécurité accepteraient qu’il vaut mieux prévenir que guérir et peut-être même féliciter l’employé pour sa prudence.

Prévenir le phishing en éduquant vos employés

Pour lutter contre la menace du phishing, les organisations doivent proposer régulièrement des formations de sensibilisation au personnel.

Ce n’est qu’en renforçant les conseils pour éviter les escroqueries que votre équipe pourra prendre de bonnes habitudes et détecter les messages malveillants comme une seconde nature.

Avec notre programme de formation de sensibilisation du personnel à l’hameçonnage, ces leçons sont simples.

Le cours par abonnement en ligne explique tout ce que vous devez savoir sur l’hameçonnage, et est mis à jour chaque mois pour couvrir les dernières escroqueries.

Réservez ce cours aujourd’hui pour recevoir 50 % de réduction sur votre première licence. Il suffit d’entrer le code PHISHING50 à la caisse.

Une version de ce blog a été initialement publiée le 16 mars 2018.